Crypto-agilité : 4 leviers clés qui redéfinissent la sécurité numérique

Applications cloud natives : sécuriser des environnements en perpétuel mouvement Plus de 75 % des entreprises utilisent aujourd’hui des applications cloud natives, reposant sur des conteneurs et microservices éphémères. Cette volatilité rend obsolètes les approches traditionnelles de PKI, basées sur des certificats longue durée et des processus manuels. Face à la réduction progressive de la durée de vie des certificats (passée de 90 à seulement 47 jours) la gestion manuelle devient ingérable. Les renouvellements sont plus fréquents et chronophages et augmentent le risque d’erreurs ou d’oubli.Pour suivre ce rythme soutenu, les entreprises doivent adopter une architecture de confiance agile, automatisée et transparente. Tout commence par un inventaire précis : où se trouvent les certificats, qui les utilise, à quelles fins et quelle est leur date d’expiration ?En combinant automatisation et visibilité globale, les certificats peuvent être identifiés, renouvelés automatiquement, émis et intégrés en temps réel aux workflows, assurant ainsi une sécurité renforcée, sans sacrifier la rapidité et ni l’évolutivité.DevSecOps : intégrer la sécurité dès le développementLorsqu’un développeur utilise, par inadvertance, des algorithmes obsolètes, des protocoles dépassés ou des certificats auto-signés, c’est toute la chaîne de confiance qui est fragilisée ( failles de sécurité, problèmes de conformité, ...). Il est donc essentiel d’identifier ces erreurs cryptographiques dès les premières étapes, avant même que le code ne quitte le pipeline CI/CD. En intégrant,dès la phase de développement et de déploiement, des contrôles automatisés, chaque modification du code est analysée pour détecter les risques, et ainsi, seul un code sûr et conforme est déployé en production.Mais cette approche suppose aussi d’équiper les développeurs avec les bons outils : bibliothèques cryptographiques conformes, autorités de certification fiables et automatisation alignée sur lespolitiques de sécurité. Cette crypto-agilité fluide renforce alors la sécurité des applications tout en préservant la vitesse de livraison.IoT : vers une gestion cryptographique durable et automatiséeAvec 18 millions d'appareils IoT actifs actuellement, dont beaucoup fonctionnent pendant des années, voire des décennies, sans bénéficier des mises à jour régulières propres aux applications classiques, a gestion cryptographique représente un défi colossal. Faute d'une stratégie tournée vers l'avenir, les entreprises s’exposent à des cryptographies devenues obsolètes ou vulnérables. La crypto-agilité permet d’intervenir rapidement sur chaque appareil sans intervention manuelle. Grâce à une gestion centralisée, automatisée et évolutive des certificats, les dispositifs restent sécurisés tout au long de leur cycle de vie. Cette approche, dans des écosystèmes IoT de plus en plus complexes, offre également une visibilité précieuse sur l’usage de la cryptographie dans le firmware ou les composants tiers et permet des remédiations ciblées, plus rapides et efficaces. Supply chain : étendre la confiance au-delà de l’entrepriseLa sécurité d’une entreprise dépend aussi de celle de ses fournisseurs et partenaires. Il est donc essentiel de connaître leurs processus de gestion de leur cryptographie et leur capacité à s’adapteraux évolutions. Une stratégie crypto-agile facilite la mise en place de contrats, de SLA et de politiques partagées, garantissant une cohérence dans la gestion des clés, des certificats et mises à jour d’algorithmes. Grâce à des directives claires et partagées, toutes les parties prenantes (internes comme externes) peuvent évoluer sur une base de confiance commune. Ce cadre renforce la résilience collective, et fait de la crypto-agilité un levier stratégique au service de la gouvernance et de la sécurité à long terme. Face à l’intensification des menaces et à l’arrivée de la cryptographie post-quantique, la confiance ne peut plus reposer que sur des mécanismes traditionnels. Ces quatre leviers démontrent que la crypto-agilité n’est plus un choix technique, mais un impératif stratégique pour construire une architecture de confiance réactive et durable. « La sécurité actuelle ne consiste plus simplement à réagir, mais à anticiper. Cela exige une infrastructure de confiance flexible, capable de s’adapter aux menaces, aux vulnérabilités et aux normesqui évoluent, sans perturber les opérations. », explique Pierre Codis, AVP of Sales Nordics & Southern Europe chez Keyfactor.Keyfactorsécurité, DevSecOpsMots clés Google: sécuritéDevSecOps

Applications cloud natives : sécuriser des environnements en perpétuel mouvement

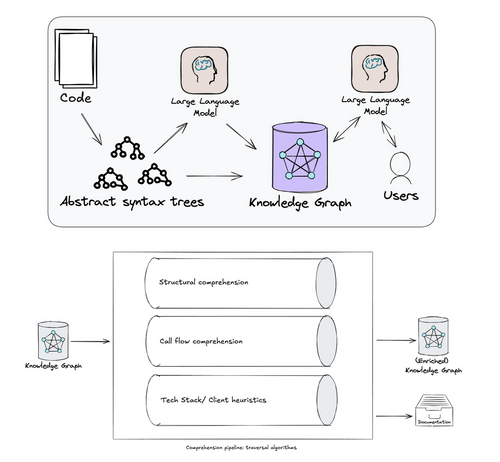

Plus de 75 % des entreprises utilisent aujourd’hui des applications cloud natives, reposant sur des conteneurs et microservices éphémères. Cette volatilité rend obsolètes les approches traditionnelles de PKI, basées sur des certificats longue durée et des processus manuels. Face à la réduction progressive de la durée de vie des certificats (passée de 90 à seulement 47 jours) la gestion manuelle devient ingérable. Les renouvellements sont plus fréquents et chronophages et augmentent le risque d’erreurs ou d’oubli.

Pour suivre ce rythme soutenu, les entreprises doivent adopter une architecture de confiance agile, automatisée et transparente. Tout commence par un inventaire précis : où se trouvent les certificats, qui les utilise, à quelles fins et quelle est leur date d’expiration ?

En combinant automatisation et visibilité globale, les certificats peuvent être identifiés, renouvelés automatiquement, émis et intégrés en temps réel aux workflows, assurant ainsi une sécurité renforcée, sans sacrifier la rapidité et ni l’évolutivité.

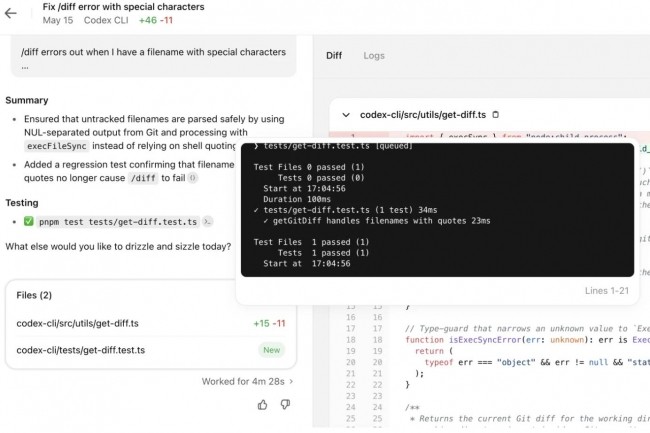

DevSecOps : intégrer la sécurité dès le développement

Lorsqu’un développeur utilise, par inadvertance, des algorithmes obsolètes, des protocoles dépassés ou des certificats auto-signés, c’est toute la chaîne de confiance qui est fragilisée ( failles de sécurité, problèmes de conformité, ...). Il est donc essentiel d’identifier ces erreurs cryptographiques dès les premières étapes, avant même que le code ne quitte le pipeline CI/CD. En intégrant,dès la phase de développement et de déploiement, des contrôles automatisés, chaque modification du code est analysée pour détecter les risques, et ainsi, seul un code sûr et conforme est déployé en production.

Mais cette approche suppose aussi d’équiper les développeurs avec les bons outils : bibliothèques cryptographiques conformes, autorités de certification fiables et automatisation alignée sur lespolitiques de sécurité. Cette crypto-agilité fluide renforce alors la sécurité des applications tout en préservant la vitesse de livraison.

IoT : vers une gestion cryptographique durable et automatisée

Avec 18 millions d'appareils IoT actifs actuellement, dont beaucoup fonctionnent pendant des années, voire des décennies, sans bénéficier des mises à jour régulières propres aux applications classiques, a gestion cryptographique représente un défi colossal. Faute d'une stratégie tournée vers l'avenir, les entreprises s’exposent à des cryptographies devenues obsolètes ou vulnérables. La crypto-agilité permet d’intervenir rapidement sur chaque appareil sans intervention manuelle. Grâce à une gestion centralisée, automatisée et évolutive des certificats, les dispositifs restent sécurisés tout au long de leur cycle de vie. Cette approche, dans des écosystèmes IoT de plus en plus complexes, offre également une visibilité précieuse sur l’usage de la cryptographie dans le firmware ou les composants tiers et permet des remédiations ciblées, plus rapides et efficaces.

Supply chain : étendre la confiance au-delà de l’entreprise

La sécurité d’une entreprise dépend aussi de celle de ses fournisseurs et partenaires. Il est donc essentiel de connaître leurs processus de gestion de leur cryptographie et leur capacité à s’adapteraux évolutions. Une stratégie crypto-agile facilite la mise en place de contrats, de SLA et de politiques partagées, garantissant une cohérence dans la gestion des clés, des certificats et mises à jour d’algorithmes. Grâce à des directives claires et partagées, toutes les parties prenantes (internes comme externes) peuvent évoluer sur une base de confiance commune. Ce cadre renforce la résilience collective, et fait de la crypto-agilité un levier stratégique au service de la gouvernance et de la sécurité à long terme.

Face à l’intensification des menaces et à l’arrivée de la cryptographie post-quantique, la confiance ne peut plus reposer que sur des mécanismes traditionnels. Ces quatre leviers démontrent que la crypto-agilité n’est plus un choix technique, mais un impératif stratégique pour construire une architecture de confiance réactive et durable.

« La sécurité actuelle ne consiste plus simplement à réagir, mais à anticiper. Cela exige une infrastructure de confiance flexible, capable de s’adapter aux menaces, aux vulnérabilités et aux normesqui évoluent, sans perturber les opérations. », explique Pierre Codis, AVP of Sales Nordics & Southern Europe chez Keyfactor.