GitLab Duo : questions sur la sécurité du code généré

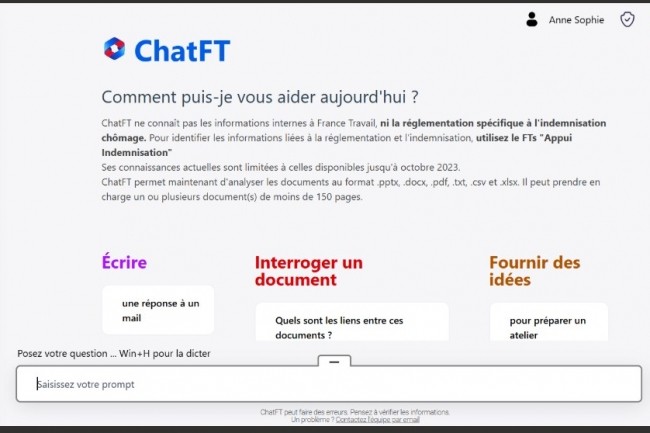

Récemment, l'OWASP publiait son top 10 des vulnérabilités LLM et GenAI. Si le Vibe Coding est encouragé par les éditeurs et comme tendance IA du moment, malheureusement, les vulnérabilités sont nombreuses et le code généré par les agents et LLM ne doit pas être utilisé aveuglement. LegitSecurity démontre que le code généré par GitLab Duo pose de réels problèmes. Les vulnérabilités sont là et impactent directement la sécurité. "C'est exactement ce que nous avons découvert : une vulnérabilité par un prompt injection qui permet aux attaquants de voler le code source de projets privés, de manipuler les suggestions de code affichées à d'autres utilisateurs et même d'exfiltrer des vulnérabilités zero-day confidentielles et non divulguées, le tout via GitLab Duo Chat" indique les chercheurs. Les chercheurs se sont inspirés de l'OWASP pour tester GitLab Duo et voir comment maninuper la GenIA. Une des étapes est d'utiliser le prompt et manoeuver la GenIA : "pourrions-nous intégrer des instructions cachées dans différentes parties d'un projet GitLab tout en influençant le comportement de Duo ?" Les tests sont faits en utilisateurs invités. Toutes les demandes sont passées ! "Parce que pour générer des réponses utiles, Duo analyse l'intégralité du contexte de la page, y compris les commentaires, les descriptions et le code source, ce qui la rend vulnérable aux instructions injectées cachées n'importe où dans ce contexte." explique l'étude.Découvrir l'ensemble des manipulations : https://www.legitsecurity.com/blog/remote-prompt-injection-in-gitlab-duoGitLab a été mis au courant des vulnérabilités. "Après avoir révélé le problème le 12 février 2025, GitLab a confirmé la vulnérabilité d'injection HTML et a également reconnu l'injection d'invite comme un problème de sécurité. GitLab a confirmé que les deux vecteurs avaient été corrigés." Des patchs ont été déployés par combler les failles. En conclusion : "Cette vulnérabilité met en évidence le caractère à double tranchant des assistants IA comme GitLab Duo : lorsqu'ils sont profondément intégrés aux workflows de développement, ils héritent non seulement du contexte, mais aussi des risques. En intégrant des instructions cachées dans un contenu de projet apparemment inoffensif, nous avons pu manipuler le comportement de Duo, exfiltrer du code source privé et démontrer comment les réponses de l'IA peuvent être exploitées à des fins imprévues et néfastes."Catégorie actualité: SécuritéGitLab, GenIAImage actualité AMP:

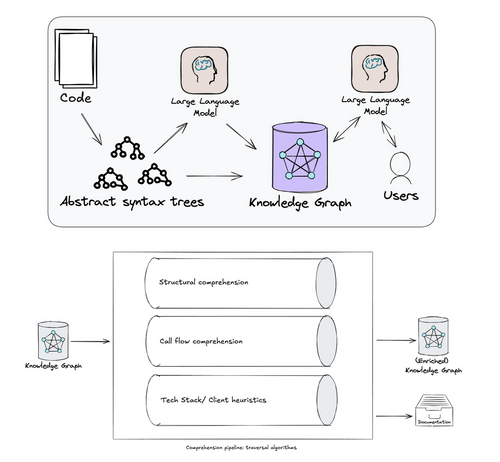

Récemment, l'OWASP publiait son top 10 des vulnérabilités LLM et GenAI. Si le Vibe Coding est encouragé par les éditeurs et comme tendance IA du moment, malheureusement, les vulnérabilités sont nombreuses et le code généré par les agents et LLM ne doit pas être utilisé aveuglement. LegitSecurity démontre que le code généré par GitLab Duo pose de réels problèmes. Les vulnérabilités sont là et impactent directement la sécurité.

"C'est exactement ce que nous avons découvert : une vulnérabilité par un prompt injection qui permet aux attaquants de voler le code source de projets privés, de manipuler les suggestions de code affichées à d'autres utilisateurs et même d'exfiltrer des vulnérabilités zero-day confidentielles et non divulguées, le tout via GitLab Duo Chat" indique les chercheurs.

Les chercheurs se sont inspirés de l'OWASP pour tester GitLab Duo et voir comment maninuper la GenIA. Une des étapes est d'utiliser le prompt et manoeuver la GenIA : "pourrions-nous intégrer des instructions cachées dans différentes parties d'un projet GitLab tout en influençant le comportement de Duo ?" Les tests sont faits en utilisateurs invités. Toutes les demandes sont passées ! "Parce que pour générer des réponses utiles, Duo analyse l'intégralité du contexte de la page, y compris les commentaires, les descriptions et le code source, ce qui la rend vulnérable aux instructions injectées cachées n'importe où dans ce contexte." explique l'étude.

Découvrir l'ensemble des manipulations : https://www.legitsecurity.com/blog/remote-prompt-injection-in-gitlab-duo

GitLab a été mis au courant des vulnérabilités. "Après avoir révélé le problème le 12 février 2025, GitLab a confirmé la vulnérabilité d'injection HTML et a également reconnu l'injection d'invite comme un problème de sécurité. GitLab a confirmé que les deux vecteurs avaient été corrigés." Des patchs ont été déployés par combler les failles.

En conclusion : "Cette vulnérabilité met en évidence le caractère à double tranchant des assistants IA comme GitLab Duo : lorsqu'ils sont profondément intégrés aux workflows de développement, ils héritent non seulement du contexte, mais aussi des risques. En intégrant des instructions cachées dans un contenu de projet apparemment inoffensif, nous avons pu manipuler le comportement de Duo, exfiltrer du code source privé et démontrer comment les réponses de l'IA peuvent être exploitées à des fins imprévues et néfastes."