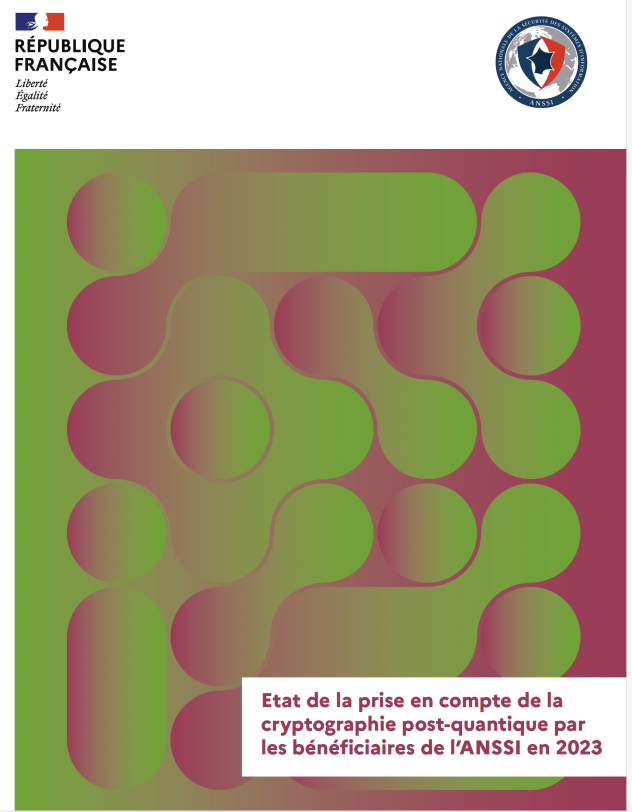

Post-quantique : une étude de l'ANSSI pointe les faiblesses des entreprises françaises

Parmi les tendances de cybersécurité, le post-quantique agite beaucoup les experts et les éditeurs de solutions, du moins nous le supposons. L'ANSSI regarde naturellement ce qu'il se passe sur la cryptographie post-quantique (ou PQC) et sa prise en compte par les entreprises et les institutions. L'agence française vient de publier une étude réalisée depuis 2023 et le résultat n'est pas brillant." La transition post-quantique concerne en premier lieu la cryptographie asymétrique, notamment pour les usages en confidentialité et échanges de clé pour se prémunir contre des attaques rétroactives. Les primitives cryptographiques actuellement déployées (« pré-quantiques ») sont bien maîtrisées par les développeurs en cybersécurité et il en existe de nombreuses implémentations efficaces et robustes, sous forme de bibliothèques commerciales ou libres. La situation des futurs standards post-quantiques est différente. En effet, seuls quelques spécialistes du domaine maîtrisent complètement ces primitives. Des implémentations efficaces et durcies – qu’elles soient logicielles ou sur plateforme matérielle – vont demander beaucoup de temps et d’efforts. De même, les mécanismes et protocoles qui mettent en oeuvre ces nouvelles primitives sont récents et ne jouissent pas du même niveau d’assurance et de confiance dans leur niveau de sécurité. Ce constat global s’applique autant aux algorithmes d’établissement de clé qu’aux signatures numériques." introduit l'ANSSI.Les primitves post-quantique seraient maîtrisées par les développeurs en cybersécurité. Nous ne serons pas aussi affirmatifs que l'ANSSI. Non, de nombreux experts et développeurs en sécurité ne connaissent pas ou maîtrisent mal ces concepts. Déjà le terme même de post-quantique reste souvent nébuleux. De même, "De même, les mécanismes et protocoles qui mettent en oeuvre ces nouvelles primitives sont récents et ne jouissent pas du même niveau d’assurance et de confiance dans leur niveau de sécurité. Ce constat global s’applique autant aux algorithmes d’établissement de clé qu’aux signatures numériques.". Oui le post-quantique est relativement récent mais nous disposons dores et déjà d'une base solide : la PQC poussée par l'agence américaine NIST. Ces "standards" sont aujourd'hui ceux qui sont les plus utilisés par les éditeurs de solution de sécurité. Et les Etats-Unis poussent au déploiement du PQC. Sur ce point, la France est en retard et les seuls "standards" réellement utilisés sont ceux du NIST. "Plus de la moitié des bénéficiaires de l’ANSSI interrogés semble dès aujourd’hui être à risque vis-à-vis de la menace de l’ordinateur quantique. En cause : leur recours à des pratiques vulnérables aux attaques rétroactives, telles que l’usage de VPN pour transmettre des informations sensibles dont la confidentialité doit être assurée pour une durée supérieure à 10 ans, ou l’exploitation de certificats dont la durée de vie excède également 10 ans. La grande majorité des bénéficiaires a connaissance de cette menace quantique d’un point de vue théorique ; mais l’impact concret de celle-ci sur leurs systèmes d’information ne leur est pas connu." poursuit l'agence.L'ANSSI pointe un problème crucial : la compréhension de la PQC et les risques liés. Une attaque quantique sur la cryptographie actuelle peut théoriquement cassée toutes les clés. C'est peut-être largement théorique, le risque est réel. L'étude déplore une absence de plan de transition vers le post-quantique. "L’enquête fait très nettement ressortir un fort besoin d’accompagnement de ces entités par des prestataires externes, tant pour les travaux préparatoires d’élaboration d’un plan de transition (analyse de risque quantique, identification des cas d’usages prioritaires, inventaire des actifs cryptographiques, classification des données) que pour accompagner la transition elle-même (formation, conseil, transformation, suivi des fournisseurs, mise à jour des applications métier, etc.)." explique l'agence. Les équipes de cybersécurité manqueraient de budget et de compétences. Mais les répondants à l'étude attendent un soutien actif de l'ANSSI pour cette transition PQC. Sous-entendu, on rejette la responsabilité du PQC sur l'ANSSI. Or, l'agence rappelle le rôle des équipes et de la direction générale et qu'elle n'est pas là pour faire le travail des équipes et des directions générales.L'étude pointe 4 raisons sur l'absence de la PQC :- une mauvaise compréhension des enjeux et les risques réels de la PQC- un manque financier et de compétences- un manque d'offres réelles de PQC pour entamer (ou planifier) la transition PQC- pas d'obligation réglementaire : l'ANSSI précise que la réglementation est malheureusement parfois la seule contrainte efficace ! Bref : on ne bouge pas et on verra bien sauf si on est obligé de le faire !L'étude conclut sans détour : "Face à ces observations, l’ANSSI rappelle l’importance de démarrer sans tarder les actions préparatoires à la transition post-quantique, dans tout type d’organisa

Parmi les tendances de cybersécurité, le post-quantique agite beaucoup les experts et les éditeurs de solutions, du moins nous le supposons. L'ANSSI regarde naturellement ce qu'il se passe sur la cryptographie post-quantique (ou PQC) et sa prise en compte par les entreprises et les institutions. L'agence française vient de publier une étude réalisée depuis 2023 et le résultat n'est pas brillant.

" La transition post-quantique concerne en premier lieu la cryptographie asymétrique, notamment pour les usages en confidentialité et échanges de clé pour se prémunir contre des attaques rétroactives. Les primitives cryptographiques actuellement déployées (« pré-quantiques ») sont bien maîtrisées par les développeurs en cybersécurité et il en existe de nombreuses implémentations efficaces et robustes, sous forme de bibliothèques commerciales ou libres. La situation des futurs standards post-quantiques est différente. En effet, seuls quelques spécialistes du domaine maîtrisent complètement ces primitives. Des implémentations efficaces et durcies – qu’elles soient logicielles ou sur plateforme matérielle – vont demander beaucoup de temps et d’efforts. De même, les mécanismes et protocoles qui mettent en oeuvre ces nouvelles primitives sont récents et ne jouissent pas du même niveau d’assurance et de confiance dans leur niveau de sécurité. Ce constat global s’applique autant aux algorithmes d’établissement de clé qu’aux signatures numériques." introduit l'ANSSI.

Les primitves post-quantique seraient maîtrisées par les développeurs en cybersécurité. Nous ne serons pas aussi affirmatifs que l'ANSSI. Non, de nombreux experts et développeurs en sécurité ne connaissent pas ou maîtrisent mal ces concepts. Déjà le terme même de post-quantique reste souvent nébuleux. De même, "De même, les mécanismes et protocoles qui mettent en oeuvre ces nouvelles primitives sont récents et ne jouissent pas du même niveau d’assurance et de confiance dans leur niveau de sécurité. Ce constat global s’applique autant aux algorithmes d’établissement de clé qu’aux signatures numériques.". Oui le post-quantique est relativement récent mais nous disposons dores et déjà d'une base solide : la PQC poussée par l'agence américaine NIST. Ces "standards" sont aujourd'hui ceux qui sont les plus utilisés par les éditeurs de solution de sécurité. Et les Etats-Unis poussent au déploiement du PQC. Sur ce point, la France est en retard et les seuls "standards" réellement utilisés sont ceux du NIST.

"Plus de la moitié des bénéficiaires de l’ANSSI interrogés semble dès aujourd’hui être à risque vis-à-vis de la menace de l’ordinateur quantique. En cause : leur recours à des pratiques vulnérables aux attaques rétroactives, telles que l’usage de VPN pour transmettre des informations sensibles dont la confidentialité doit être assurée pour une durée supérieure à 10 ans, ou l’exploitation de certificats dont la durée de vie excède également 10 ans. La grande majorité des bénéficiaires a connaissance de cette menace quantique d’un point de vue théorique ; mais l’impact concret de celle-ci sur leurs systèmes d’information ne leur est pas connu." poursuit l'agence.

L'ANSSI pointe un problème crucial : la compréhension de la PQC et les risques liés. Une attaque quantique sur la cryptographie actuelle peut théoriquement cassée toutes les clés. C'est peut-être largement théorique, le risque est réel. L'étude déplore une absence de plan de transition vers le post-quantique.

"L’enquête fait très nettement ressortir un fort besoin d’accompagnement de ces entités par des prestataires externes, tant pour les travaux préparatoires d’élaboration d’un plan de transition (analyse de risque quantique, identification des cas d’usages prioritaires, inventaire des actifs cryptographiques, classification des données) que pour accompagner la transition elle-même (formation, conseil, transformation, suivi des fournisseurs, mise à jour des applications métier, etc.)." explique l'agence.

Les équipes de cybersécurité manqueraient de budget et de compétences. Mais les répondants à l'étude attendent un soutien actif de l'ANSSI pour cette transition PQC. Sous-entendu, on rejette la responsabilité du PQC sur l'ANSSI. Or, l'agence rappelle le rôle des équipes et de la direction générale et qu'elle n'est pas là pour faire le travail des équipes et des directions générales.

L'étude pointe 4 raisons sur l'absence de la PQC :

- une mauvaise compréhension des enjeux et les risques réels de la PQC

- un manque financier et de compétences

- un manque d'offres réelles de PQC pour entamer (ou planifier) la transition PQC

- pas d'obligation réglementaire : l'ANSSI précise que la réglementation est malheureusement parfois la seule contrainte efficace ! Bref : on ne bouge pas et on verra bien sauf si on est obligé de le faire !

L'étude conclut sans détour : "Face à ces observations, l’ANSSI rappelle l’importance de démarrer sans tarder les actions préparatoires à la transition post-quantique, dans tout type d’organisations. Il est important que chaque organisation évalue son niveau de risque réel vis-à-vis de la menace quantique et élabore son plan de transition. Certaines actions devront être mises en oeuvre sans délai et d’autres, progressivement, sur les années à venir."

Source : Etude de l'ANSSI sur la transition post-quantique, mars 2025 (avec mise à jour de mai 2025)