Apache Tomcat : faille critique, mise à jour en urgence

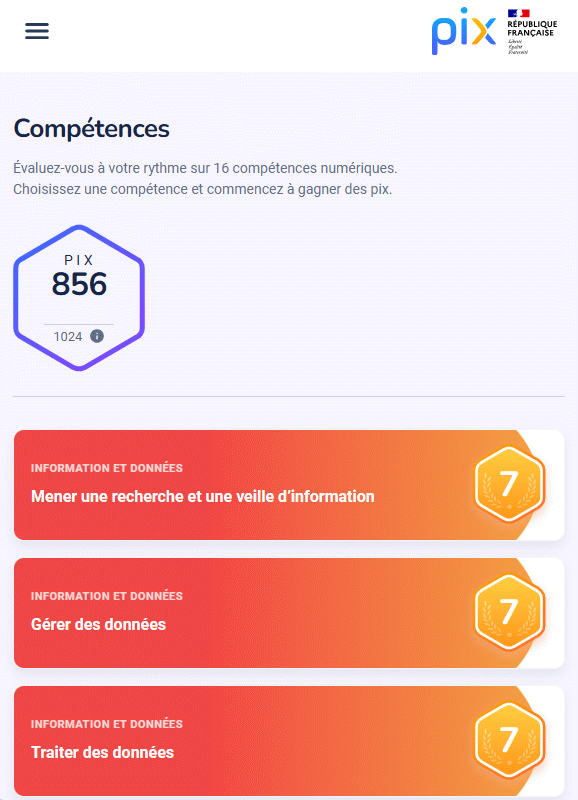

La CVE-2025-24813 à peine dévoilée est déjà exploitée. Elle permet d'exécuter du code distant : une requête peut donner le contrôle du serveur au hacker. Le PoC a été publié par des chercheurs en sécurité de Wallarm. Ce qui inquiète n'est pas la publication d'une nouvelle faille mais la rapidité de son utilisation... Cette faille touche les version 9.0.x, 10.1.x et 11.0.x. Ce faille peut être exploiter si :- une version impactée est en production- si le serveur autorise les requêtes PUT- déclentissement de la désérialisation - Java installée sur la machien ciblePour régler le problème :- reset de la configuration pour rétablir la configuration par défaut du servlet- désactivier les requêtes PUT- pas de données critiques dans le répertoire public- mettre à jourIl faut patcher au plus vite votre Apache Tomcat si la version utilisée est concernée : https://tomcat.apache.org/security-11.htmlLe PoC : https://github.com/absholi7ly/POC-CVE-2025-24813Catégorie actualité: WebApache TomcatImage actualité AMP:

La CVE-2025-24813 à peine dévoilée est déjà exploitée. Elle permet d'exécuter du code distant : une requête peut donner le contrôle du serveur au hacker. Le PoC a été publié par des chercheurs en sécurité de Wallarm. Ce qui inquiète n'est pas la publication d'une nouvelle faille mais la rapidité de son utilisation... Cette faille touche les version 9.0.x, 10.1.x et 11.0.x.

Ce faille peut être exploiter si :

- une version impactée est en production

- si le serveur autorise les requêtes PUT

- déclentissement de la désérialisation

- Java installée sur la machien cible

Pour régler le problème :

- reset de la configuration pour rétablir la configuration par défaut du servlet

- désactivier les requêtes PUT

- pas de données critiques dans le répertoire public

- mettre à jour

Il faut patcher au plus vite votre Apache Tomcat si la version utilisée est concernée : https://tomcat.apache.org/security-11.html

.webp)

![[#PromosDuPrintemps] Les promos high-tech du 25 mars](https://cdn.kulturegeek.fr/wp-content/uploads/2023/11/deals-promos.webp)

![« La prudence est la meilleure des protections en ligne » : mythe ou réalité ? [Sponso]](https://c0.lestechnophiles.com/www.numerama.com/wp-content/uploads/2025/03/jakub-zerdzicki-zqdb9bvhp5s-unsplash.jpg?resize=1600,900&key=822a9759&watermark)

![Cet antivirus de référence baisse de prix : fini les sueurs froides en cliquant sur les mails [Sponso]](https://c0.lestechnophiles.com/www.numerama.com/wp-content/uploads/2025/03/virus-windows.jpg?resize=1600,900&key=fd40b543&watermark)