Cybersécurité : les bonnes pratiques pour gérer l'accès des fournisseurs

Cybersécurité : les bonnes pratiques pour gérer l'accès des fournisseurs Allan Camps Senior Enterprise Account Executive Chez Keeper Security - Points de Vue

Les fournisseurs externes sont essentiels aux entreprises, mais ils augmentent leur surface d'attaque et peuvent introduire divers risques de sécurité. Comment les prévenir ?

La collaboration des entreprises avec des prestataires externes peuvent conduire à des risques en matière de cybersécurité. Dans ce cadre, les entreprises peuvent être confrontées à plusieurs risques de sécurité si l'accès des fournisseurs n'est pas correctement géré, qu'il s'agisse de menaces internes, d'une mauvaise hygiène de sécurité ou de vulnérabilités dans les systèmes des fournisseurs. En comprenant ces risques, les organisations peuvent prendre les mesures appropriées bien contrôler l'accès des fournisseurs afin de prévenir les violations de données. Retour sur les bonnes pratiques pour gérer l'accès des fournisseurs.

1. Effectuer une évaluation approfondie des risques liés aux fournisseurs.

Une évaluation des risques liés aux fournisseurs permet d'évaluer les pratiques de sécurité et les risques potentiels d'un fournisseur tiers avant de lui accorder l'accès aux données ou aux systèmes d'une organisation. En analysant attentivement les procédures de protection des données d'un fournisseur, ses antécédents, sa réputation et son plan d'intervention en cas d'incident, les entreprises peuvent contribuer à prévenir les violations de données et à garantir la conformité réglementaire aux normes du secteur.

2. Mettre en œuvre le principe du moindre privilège (PoLP).

Le principe du moindre privilège limite l'accès en fonction des responsabilités professionnelles spécifiques d'un utilisateur. Cela signifie que les fournisseurs ne doivent avoir l'autorisation d'accéder qu'aux données, systèmes et ressources nécessaires à l'exécution de leurs tâches. Éliminer l'accès permanent d'un fournisseur aux données sensibles d'une organisation permet d'éviter les menaces internes et de garantir la conformité réglementaire, car les fournisseurs ne pourront pas accéder à des données autres que celles nécessaires à leur travail.

3. Établir des politiques d'accès claires pour les fournisseurs.

Une politique d'accès des fournisseurs définit les règles et procédures que les fournisseurs doivent suivre lorsqu'ils accèdent aux données et aux systèmes d'une organisation. La mettre en place permet de normaliser les pratiques de sécurité, telles que l'application de l'authentification multi-facteurs (MFA) ou de politiques de mots de passe forts, et de spécifier les exigences de surveillance, y compris la surveillance et la journalisation de toutes les activités des fournisseurs. Ce processus doit également définir comment les informations d'identification sont partagées en toute sécurité.

4. Exiger l'authentification multi-facteurs (MFA).

Un fournisseur peut disposer d'autorisations d'accès à des données ou systèmes sensibles. Pour cette raison, il doit utiliser l'authentification multi-facteurs, qui empêchera les cybercriminels d'accéder au réseau d'une organisation, même si les identifiants du fournisseur sont compromis. Exiger cette authentification multifactorielle protège les systèmes des organisations contre les accès non autorisés, le vol d'identifiants et les violations de données.

5. Enregistrez et surveillez en permanence l'activité des fournisseurs.

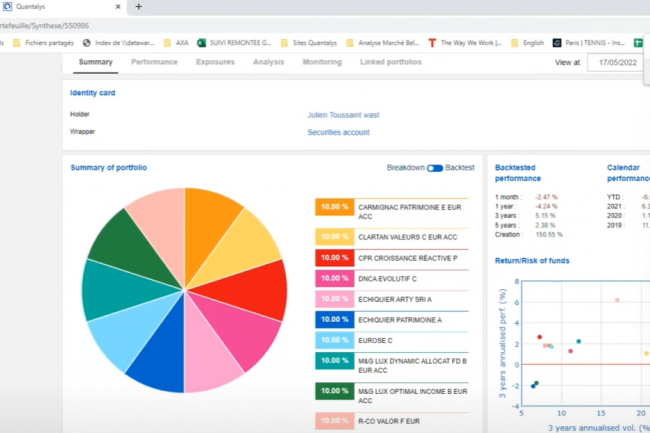

Une solution PAM avancée permet de surveiller les sessions Web vers les volets Web ou les applications SaaS, mais aussi d'offrir une visibilité complète sur toutes les activités des fournisseurs, y compris les sessions Web privilégiées. Enregistrer et surveiller en permanence l'activité des fournisseurs permet de détecter les comportements suspects dès qu'ils se produisent et d'empêcher les incidents de sécurité pouvant causer des dommages notables.

6. Examiner et mettre à jour régulièrement l'accès des fournisseurs.

Lorsqu'elles accordent aux fournisseurs l'accès à des systèmes sensibles, les entreprises doivent régulièrement examiner et mettre à jour les accès des fournisseurs afin de s'assurer qu'ils n'ont accès qu'à ce qui est nécessaire pour une période donnée. En utilisant une solution PAM, les entreprises peuvent automatiser la rotation des mots de passe et l'expiration des accès, garantissant ainsi que les fournisseurs n'ont qu'un accès limité dans le temps qui est automatiquement révoqué lorsqu'il n'est plus nécessaire.

7. S'assurer que les fournisseurs respectent les normes de conformité et de sécurité.

Les organisations doivent définir les exigences de conformité dans les contrats avec les fournisseurs, en particulier si les normes sont spécifiques à un secteur d'activité, comme la loi HIPAA pour les données de santé. Si elles ne s'assurent pas que les fournisseurs respectent les normes de sécurité, les organisations peuvent être tenues responsables de la non-conformité des fournisseurs, ce qui peut entraîner des amendes, des poursuites judiciaires et une atteinte à leur réputation.

En appliquant ces bonnes pratiques, les entreprises peuvent minimiser les risques liés à l'accès des fournisseurs et renforcer leur posture de cybersécurité. Une gestion stricte des accès, combinée à une surveillance continue et au respect des normes de conformité, permet de prévenir les violations de données et d'assurer la protection des informations sensibles.

![[podcast] L’Intelligence artificielle : utopie dystopique](https://www.radiofrance.fr/pikapi/images/c3fa27d4-1615-4438-8ac0-faa742fa8c39/200x200?webp=false)