Global Threat Report 2025 : Le cyber espionnage chinois bondit de 150 %, tandis que la manipulation par l'IA devient une arme redoutable

Cette nouvelle édition du rapport annuel Global Threat Report de CrowdStrike met en lumière une augmentation de 442 % des attaques de vishing, alimentées par l'ingénierie sociale assistée par l'IA, ainsi qu'une recrudescence des menaces internes liées à la Corée du Nord. - Investigations

Cette nouvelle édition du rapport annuel Global Threat Report de CrowdStrike met en lumière une augmentation de 442 % des attaques de vishing, alimentées par l'ingénierie sociale assistée par l'IA, ainsi qu'une recrudescence des menaces internes liées à la Corée du Nord.

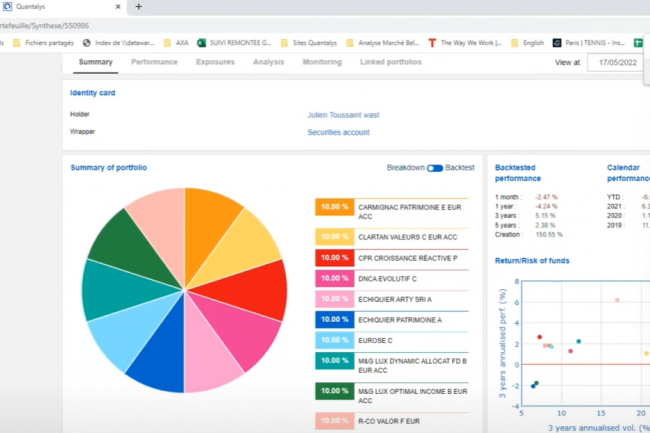

CrowdStrike publie a publié son Global Threat Report 2025, qui met en évidence la montée en puissance des activités cyber chinoises, l'essor des attaques d'ingénierie sociale dopées par l'intelligence artificielle, ainsi qu'une intensification de la recherche et de l'exploitation des vulnérabilités par des États-nations, et l'augmentation fulgurante des attaques sans malware basées sur l'usurpation d'identité. Le rapport révèle que les adversaires liés à la Chine ont intensifié leurs opérations cyber commanditées par l'État de 150 %, avec une augmentation pouvant atteindre 300 % lorsqu'il s'agit des attaques ciblant les secteurs financiers, industriels, manufacturiers et des médias.

Parallèlement, les cybercriminels du monde entier affinent leurs techniques de manipulation assistée par l'IA, exploitent des identifiants volés et orchestrent des attaques multi-domaines combinant endpoints, cloud et identités pour contourner les dispositifs de sécurité et opérer discrètement. L'essor des intrusions sans malware, associées à des délais d'intrusion de plus en plus courts, limite considérablement la capacité des équipes de cybersécurité à réagir. Pour contrer ces attaques, il est crucial de combler les angles morts, détecter les mouvements des adversaires en temps réel et stopper les intrusions avant qu'elles ne se propagent.

Principaux enseignements du rapport

Ces conclusions sont issues de l'analyse de plus de 250 groupes de menaces identifiés et 140 clusters d'activités

L'espionnage cyber chinois devient plus agressif : CrowdStrike a identifié sept nouveaux groupes d'attaquants liés à la Chine en 2024, contribuant à une hausse de 150 % des attaques d'espionnage, avec une augmentation de 300 % des attaques ciblant les industries critiques.

L'intelligence artificielle au service de l'ingénierie sociale : L'utilisation de l'IA dans les campagnes de phishing et d'usurpation d'identité a entraîné une hausse de 442 % des attaques de vishing (hameçonnage vocal) entre le premier et le second semestre 2024. Des groupes cybercriminels sophistiqués tels que CURLY SPIDER, CHATTY SPIDER et PLUMP SPIDER ont utilisé ces techniques pour voler des identifiants, établir des connexions à distance et contourner les systèmes de détection.

L'Iran utilise l'intelligence artificielle pour la recherche et l'exploitation des vulnérabilités : En 2024, des acteurs liés à l'Iran ont de plus en plus exploré l'intelligence artificielle pour la recherche de vulnérabilités, le développement d'exploits et la correction des réseaux domestiques, en accord avec les initiatives gouvernementales en matière d'intelligence artificielle.

Les attaques sans malware en plein essor : Désormais, 79 % des attaques visant un accès initial ne reposent plus sur des malwares, tandis que les ventes d'accès sur les marchés clandestins (Access Brokers) ont augmenté de 50 % en un an. Les cybercriminels exploitent des identifiants compromis pour infiltrer les systèmes en se faisant passer pour des utilisateurs légitimes, ce qui leur permet de se déplacer latéralement sans être détectés grâce à des actions hands-on-keyboard.

Menaces internes en hausse : L'adversaire nord-coréen FAMOUS CHOLLIMA a été impliqué dans 304 incidents détectés en 2024. 40 % de ces attaques ont impliqué des opérations menées depuis l'interne, par des cybercriminels s'étant fait embaucher sous de fausses identités pour obtenir un accès aux systèmes et mener des activités malveillantes.

Des temps d'intrusion record : Le délai moyen de propagation d'une attaque cybercriminelle (breakout time) a chuté à 48 minutes, avec un record de 51 secondes, réduisant drastiquement le temps de réaction des équipes de cybersécurité.

Le cloud sous pression : Le nombre d'intrusions nouvelles et non attribuées dans le cloud a augmenté de 26 % en un an. L'exploitation de comptes légitimes est devenue la principale méthode d'accès initial, représentant 35 % des incidents liés au cloud au premier semestre 2024.

Des vulnérabilités non corrigées massivement exploitées : 52 % des vulnérabilités identifiées sont liées à l'accès initial, soulignant l'urgence de sécuriser les points d'entrée avant que les attaquants ne puissent s'y implanter durablement.

Des menaces qui forcent à repenser la cybersécurité

“L'espionnage cyber de plus en plus agressif de la Chine, combiné à la montée en puissance des attaques assistées par l'IA, oblige les organisations à repenser leur approche de la cybersécurité", déclare Adam Meyers, head of counter adversary operations chez CrowdStrike. "Les cybercriminels exploitent les failles d'identité, utilisent l'ingénierie sociale et opèrent discrètement à travers les différents domaines des entreprises, rendant les défenses traditionnelles inefficaces. Stopper ces menaces exige une plateforme unifiée, alimentée par du renseignement en temps réel et des capacités avancées de chasse aux menaces, afin d'éliminer les angles morts où se cachent les attaquants."

![[podcast] L’Intelligence artificielle : utopie dystopique](https://www.radiofrance.fr/pikapi/images/c3fa27d4-1615-4438-8ac0-faa742fa8c39/200x200?webp=false)