Les outils RMM, nouvelle arme de choix des cybercriminels - Recherche Proofpoint

Les outils RMM, nouvelle arme de choix des cybercriminels - Recherche Proofpoint - Malwares

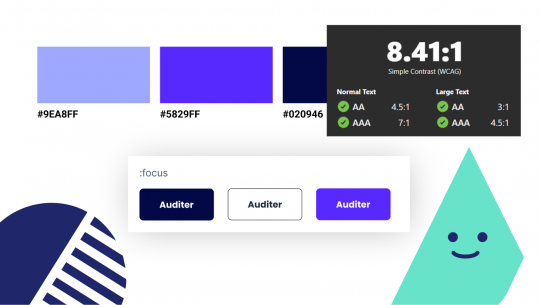

Les outils RMM (pour Remote Monitoring and Management), initialement conçus pour aider les administrateurs informatiques à gérer les systèmes à distance, sont de plus en plus détournés par les cybercriminels comme point d'entrée dans les réseaux d'entreprises.

Dans une récente analyse de Proofpoint, les chercheurs ont observé une augmentation notable de l'utilisation d'outils RMM en 2024 par des cybercriminels dans des campagnes documentées, notamment en utilisant des charges utiles telles que ScreenConnect, Fleetdeck et Atera.

L'adoption croissante des RMM coïncide avec une diminution de l'utilisation des chargeurs et des botnets traditionnels par les courtiers d'accès initiaux. Historiquement, les données de Proofpoint révèlent que NetSupport était le RMM le plus fréquemment utilisé dans les campagnes mais son utilisation à progressivement diminué en 2024. D'autres RMM sont apparus et ont gagné en importance, une tendance qui devrait se poursuivre en 2025.

Voici les points clés de l'analyse :

• De plus en plus d'acteurs de la menace utilisent des outils légitimes de surveillance et de gestion à distance (RMM) comme première charge utile dans les campagnes de courrier électronique.

• Les RMM peuvent être utilisés pour la collecte de données, le vol d'argent, le déplacement latéral et l'installation de logiciels malveillants dont des ransomwares.

• Si les acteurs de la menace utilisent depuis longtemps les RMM dans les campagnes et les chaînes d'attaque, leur utilisation en tant que charge utile de premier niveau dans les données de courrier électronique est notable.

• L'augmentation de l'outillage des RMM s'aligne sur une diminution des chargeurs et des botnets typiquement utilisés par les courtiers d'accès initiaux.

Selon les chercheurs Proofpoint, « Il est assez facile aujourd'hui pour les cybercriminels de créer et de distribuer leurs propres outils de surveillance à distance. Ces derniers sont aussi très souvent utilisés comme des logiciels légitimes, si bien que les utilisateurs finaux sont moins méfiants à l'égard de l'installation de RMM contrairement à d'autres outils d'accès à distance. En outre, ces outils peuvent échapper aux antivirus ou à la détection du réseau, car les installateurs sont souvent des charges utiles légitimes signées et distribuées de manière malveillante. »

![[podcast] L’Intelligence artificielle : utopie dystopique](https://www.radiofrance.fr/pikapi/images/c3fa27d4-1615-4438-8ac0-faa742fa8c39/200x200?webp=false)