Windows ha una falla di sicurezza in Esplora file da 8 anni: ma è davvero così pericolosa?

Un gruppo di ricercatori della Trend Zero Day Initiative (ZDI) ha rivelato una vulnerabilità nel modo in cui Windows gestisce i collegamenti .lnk tramite Esplora file. La falla, presente da anni e mai corretta, è stata sfruttata da gruppi APT per eseguire attacchi mirati.

Si sta facendo un gran parlare, in questi giorni, di una scoperta firmata Trend Zero Day Initiative (ZDI). I ricercatori hanno rilevato che almeno dal 2017 gruppi di aggressori stanno lanciando attacchi informatici mirati (APT, Advanced Persistent Threat) con lo scopo di eseguire codice arbitrario sui sistemi Windows delle vittime, sottrarre informazioni riservati e attivare movimenti laterali all’interno delle reti aziendali. L’aspetto che più impressiona riguarda la natura della falla di sicurezza, presente in Esplora file di Windows e mai corretta da Microsoft nel giro di ben 8 anni. Ma le cose stanno davvero così? E perché l’azienda di Redmond non ha ancora rilasciato una patch per una vulnerabilità che esiste da così tanto tempo?

La scoperta della falla di sicurezza nella gestione dei collegamenti .lnk da parte di Esplora file, in Windows

Gli esperti di Trend Micro hanno stroncato senza mezzi termini la decisione di Microsoft di non rilasciare aggiornamenti di sicurezza per la falla in questione. Alla fine, dopo aver responsabilmente condiviso i dettagli sul problema con i tecnici della società di Satya Nadella, ZDI ha quindi deciso di pubblicare un’analisi dettagliata sul tema.

La vulnerabilità ZDI-CAN-25373 è ampiamente sfruttata da gruppi APT sponsorizzati da stati nazionali: tra questi ci sono Corea del Nord, Iran, Russia e Cina. Il problema di sicurezza, che coinvolge la gestione dei collegamenti di Windows (file .lnk), è stato principalmente utilizzato per scopi di spionaggio e furti di dati, con tentativi di attacco che – come accennato nell’introduzione – risalgono almeno al 2017.

Gli attacchi legati a ZDI-CAN-25373 hanno colpito principalmente i seguenti settori:

- Enti governativi

- Settore privato

- Finanza (incluse criptovalute)

- Think tank e ONG

- Telecomunicazioni

- Settori militare e difesa

- Energia

Meccanismo dell’attacco: dettagli tecnici

La vulnerabilità ZDI-CAN-25373 riguarda il modo in cui Windows, e in particolare Esplora file, mostrano i contenuti dei file .lnk nell’interfaccia utente. Gli aggressori hanno sfruttato questa debolezza per creare file di collegamento malevoli che nascondono comandi dannosi attraverso l’inserimento di caratteri di spazio o tabulazione.

I collegamenti di Windows, che sono elementi facenti riferimento a file eseguibili, batch e script (possono includere anche veri e propri comandi) utilizzano file in formato .lnk con una struttura ben precisa:

- ShellLinkHeader: contiene i campi fissi HeaderSize e LinkCLSID, che identificano un file come

.lnk. - LinkFlags: include il flag HasArguments, che indica la presenza di comandi eseguibili all’interno del file.

- COMMAND_LINE_ARGUMENTS: struttura che memorizza i comandi da eseguire quando il file

.lnkviene attivato. - ICON_LOCATION: spesso utilizzata dagli attaccanti per assegnare icone ingannevoli al file

.lnk(ad esempio quella di un file PDF o di un documento).

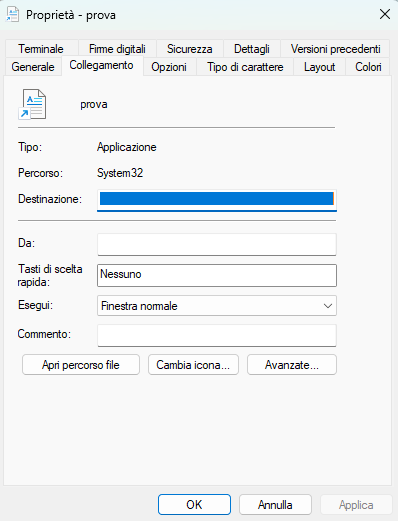

Gli aggressori hanno sfruttato la vulnerabilità segnalata da ZDI inserendo, all’interno dei loro file .lnk malevoli, grandi quantità di caratteri di spazio (\x20) o tabulazione (\x09), che impediscono all’interfaccia di Windows di visualizzare i comandi malevoli all’interno del campo Destinazione del singolo collegamento. Alcuni attaccanti, come i gruppi APT37 (Earth Manticore) e Konni (Earth Imp), hanno utilizzato file .lnk di dimensioni eccezionalmente grandi, fino a 70 MB, per evadere i controlli di sicurezza.

Attenzione ai collegamenti modificati per non destare sospetti

Creiamo un collegamento nella cartella pubblica del sistema Windows in uso. Apriamo PowerShell usando la combinazione di tasti Windows+X, scegliendo Windows PowerShell o Terminale quindi incollando quanto segue (premere Invio in corrispondenza dell’ultimo comando):

$WshShell = New-Object -ComObject WScript.Shell

$lnk = $WshShell.CreateShortcut("C:\Users\Public\prova.lnk")

$lnk.TargetPath = "C:\Windows\System32\cmd.exe"

# Aggiungi tabulazioni e poi la chiamata a calc.exe

$lnk.Arguments = "/c echo 'File sicuro' && pause" + "`t`t`t`" + " && start calc.exe"

$lnk.IconLocation = "C:\Windows\System32\shell32.dll,1"

$lnk.Save()

I riferimenti a `t sono caratteri di tabulazione (tasto TAB). Inserendone tanti, uno dopo l’altro, la seconda parte della stringa eseguita non viene mostrata nelle proprietà del collegamento. Portandosi nella cartella C:\Users\Public, si nota la presenza di un file chiamato “test”, con l’icona di un documento. Cliccandoci due volte, si apre il prompt dei comandi di Windows, che mostra il messaggio “File sicuro“. Ma premendo Invio, si avvia anche la calcolatrice.

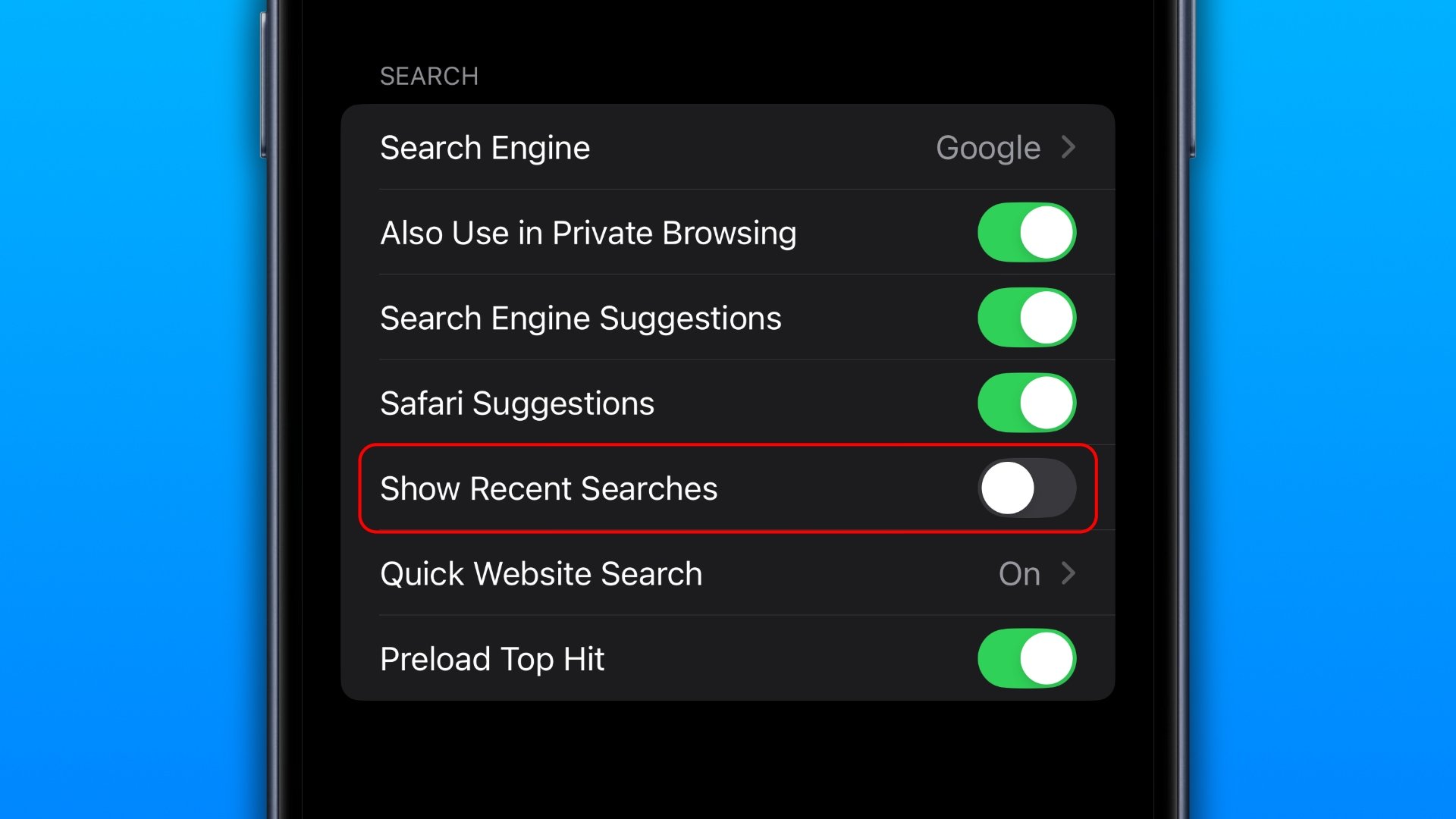

Cliccando con il tasto destro del mouse sul collegamento, quindi scegliendo Proprietà, quando le tabulazioni sono tante la seconda parte della destinazione (in questo caso il riferimento a calc.exe) non compare mai.

Quanto è davvero pericolosa la vulnerabilità segnalata da Trend Micro?

I ricercatori di ZDI insistono nel sottolineare che il problema relativo alla gestione del campo “argomenti” dei file .lnk è particolarmente grave e deve essere preso in considerazione da Microsoft.

Da parte sua, Microsoft risponde sostenendo che Defender e Smart App Control bloccano già i file .lnk provenienti dalla rete Internet, quindi potenzialmente non sicuri. Inoltre, il formato .lnk fa parte della lista di estensioni bloccate da prodotti come Outlook, Word, Excel, PowerPoint e OneNote. Di conseguenza, il tentativo di aprire tali file scaricati dal Web o trasmessi come allegati, ingenera la comparsa di un avviso di sicurezza che consiglia agli utenti di non aprire file da fonti sconosciute.

Provando a generare un file .lnk in locale contenente un numero importante di tabulazioni, utili per nascondere – nella finestra delle Proprietà del collegamento – la seconda parte del comando eseguito, inoltre, Defender mostra una notifica e blocca la minaccia.

In ogni caso, chi utilizza un minimo di cautela nel gestire i file scaricati da Internet non si sognerebbe mai di aprire un file .lnk sul proprio PC. Il problema, piuttosto, è che l’estensione dei collegamenti (.lnk) non è mai mostrata in Esplora file, neppure se l’utente ha tolto la spunta dalla voce Nascondi le estensioni per i tipi di file conosciuti o attivato Visualizza, Mostra, Estensioni nomi file in Windows 11. E questo potrebbe indurre in errore gli utenti che hanno salvato un file .lnk.

/https://www.html.it/app/uploads/2025/03/Nuovo-progetto-16.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PeaZip.png)