Malware VenomRAT rouba dados e pode escapar de antivírus; veja como se proteger

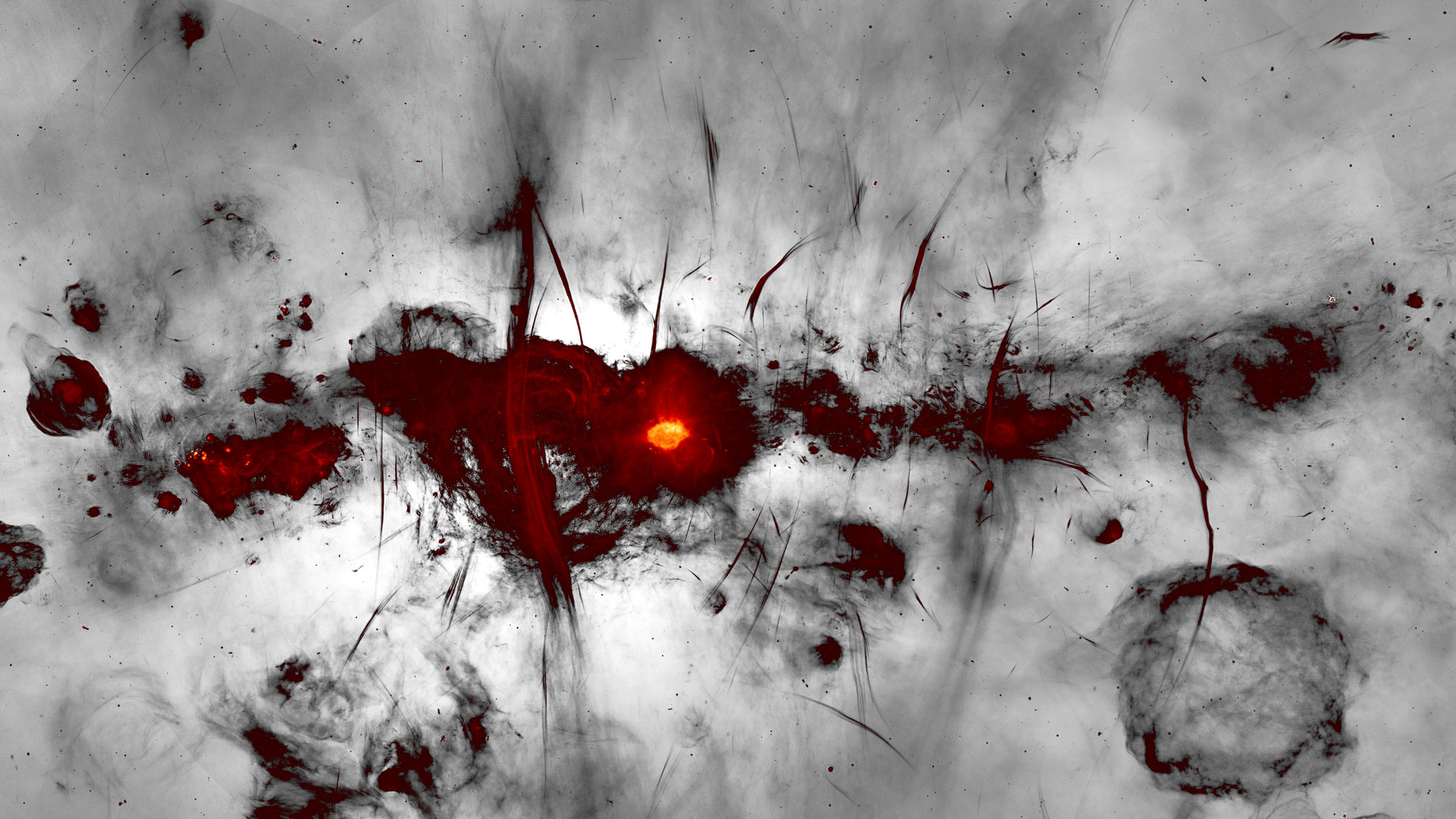

Pesquisadores do laboratório de cibersegurança Forcepoint alertaram para uma nova forma de distribuir o malware VenomRAT e interceptar dados confidenciais. Os invasores forçam a instalação de uma imagem virtual de disco rígido para acessar o dispositivo e podem até escapar da vigilância de serviços de antivírus. Links falsos e mais: 5 tipos de golpe envolvendo o IRPF 2025 Arcane: novo malware rouba senhas do Steam e outros serviços A descoberta mais recente, publicada em março deste ano, revela que o malware é enviado em tentativas de phishing a partir de um suposto e-mail de confirmação de compra. O corpo da mensagem induz a vítima a baixar os arquivos anexados e pode levar à instalação do VenomRAT. O Canaltech consultou especialistas para explicar a ameaça: -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- Como o VenomRAT funciona O que o malware pode fazer Como se proteger Como o VenomRAT funciona O VenomRAT é um Trojan de acesso remoto (RAT, na sigla em inglês) que pode ser instalado nos dispositivos das vítimas e interceptar dados. A pesquisa da Forcepoint indica que o vírus pode ser instalado a partir de um arquivo no formato VHD, usado para imagens virtuais de discos rígidos. Após a instalação, o arquivo simula um disco rígido e começa a executar scripts em massa para fazer atividades maliciosas com o PowerShell, do Windows. “O VenomRAT é um tipo de vírus de computador criado para dar controle total de uma máquina para um invasor, como se alguém estivesse usando seu computador à distância, sem você saber. Ele se esconde dentro de arquivos ou programas aparentemente inofensivos, e entra em ação quando a pessoa o abre”, explica o Especialista em Inteligência de Ameaças da ISH Tecnologia, Ismael Rocha. Ataque começa por e-mail e esconde o malware em arquivo de formato VHD (Imagem: Reprodução/Forcepoint) A virtualização de disco pode fazer o malware passar despercebido por antivírus e outras medidas de segurança. “As imagens virtuais de discos rígidos oferecem uma maneira discreta e eficaz de espalhar malwares como o VenomRAT. Esses arquivos funcionam como se fossem um “HD externo virtual” e, ao serem abertos, não despertam suspeitas do usuário nem dos sistemas de segurança. Ao invés de enviar um arquivo .exe (que é mais visado por antivírus), os criminosos mandam um VHD por e-mail. Quando a vítima monta o disco e abre seu conteúdo, um script é executado e inicia a infecção”, comenta Ismael Rocha. O especialista ainda reforça que o malware usa scripts em lote e comandos do PowerShell, ambas ferramentas legítimas do Windows, e por isso não são vistos imediatamente como uma ameaça. O que o malware pode fazer Uma vez que o trojan é instalado, ele pode ser usado para roubar dados e ter acesso a permissões sensíveis do computador. O VenomRAT é programado para ser executado a cada vez que o usuário liga o dispositivo, então a vítima correrá risco constantementes. “É possível realizar roubo de dados e senhas, além de capturas de tela e ter acesso à webcam. Mais do que isso, os criminosos ainda conseguem executar comandos maliciosos e instalar outros malwares”, comenta um porta-voz da empresa de cibersegurança Check Point Research. Como se proteger Confira algumas dicas que ajudam a evitar o malware: Desconfie de e-mails que exigem o download de arquivos; Sempre verifique as fontes dos e-mails; Evite baixar arquivos no formato VHD, ZIP, RAR ou EXE; Ative a verificação em duas etapas para a maioria de suas contas; Reforce a educação sobre possíveis ameaças dentro da empresa. Além de todas as medidas para evitar cair em tentativas de phishing, é importante manter o sistema e os antivírus atualizados. “Muitas campanhas maliciosas propagam RATs e diversos outros tipos de ameaças extremamente prejudiciais para as vítimas, e manter um software de proteção em todos os dispositivos ajuda a evitar que esses ataques sejam bem-sucedidos”, comenta o pesquisador de segurança da ESET no Brasil, Daniel Barbosa. Leia também: Novo ataque mira em Macs para roubar senha do iCloud; veja como se proteger FBI emite alerta para ransomware Medusa que sequestra dados sensíveis Por que usar senhas fortes no Gov.br? Conta dá acesso ao IRPF, documentos e mais VÍDEO: como funciona o CAPTCHA? Leia a matéria no Canaltech.

Pesquisadores do laboratório de cibersegurança Forcepoint alertaram para uma nova forma de distribuir o malware VenomRAT e interceptar dados confidenciais. Os invasores forçam a instalação de uma imagem virtual de disco rígido para acessar o dispositivo e podem até escapar da vigilância de serviços de antivírus.

- Links falsos e mais: 5 tipos de golpe envolvendo o IRPF 2025

- Arcane: novo malware rouba senhas do Steam e outros serviços

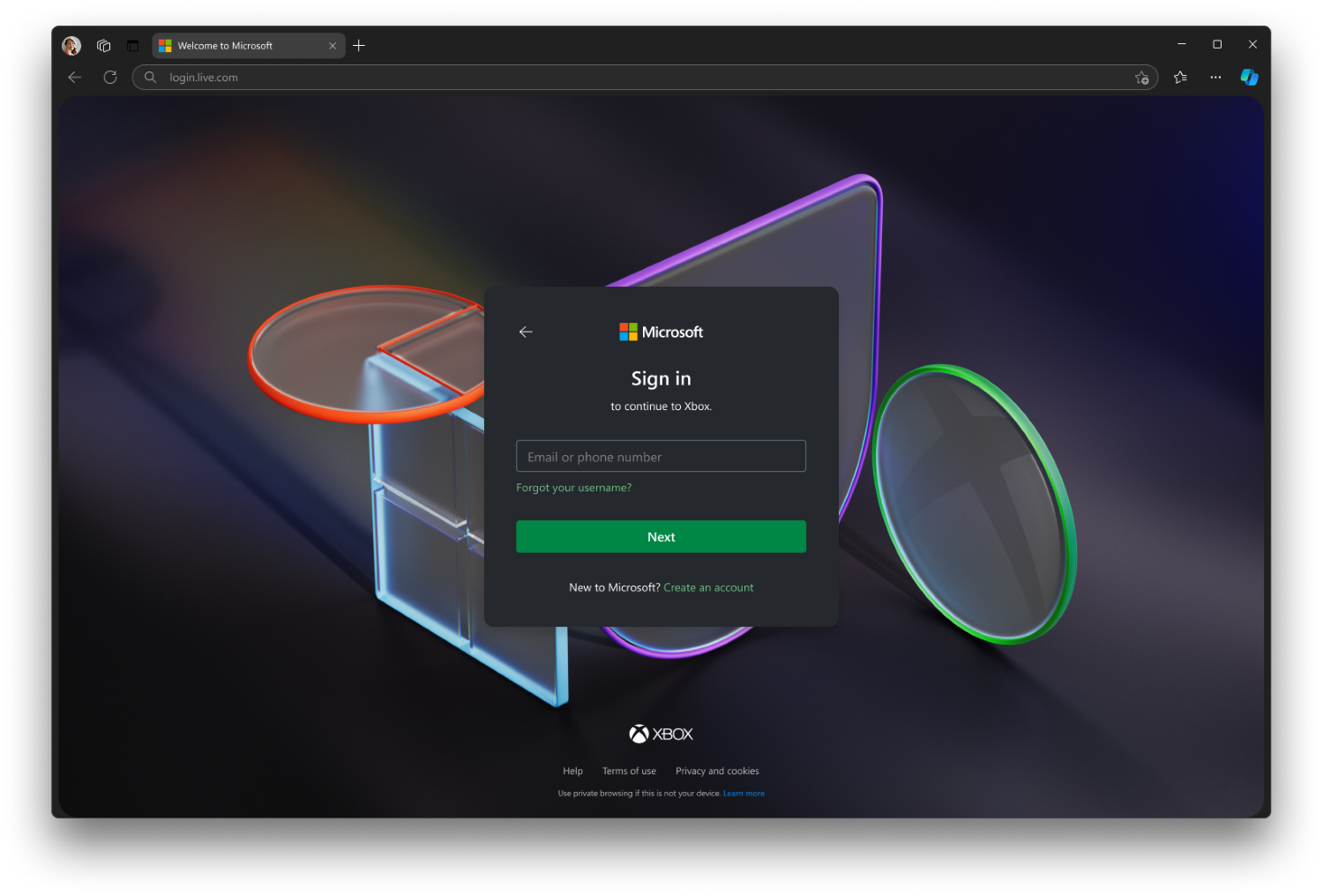

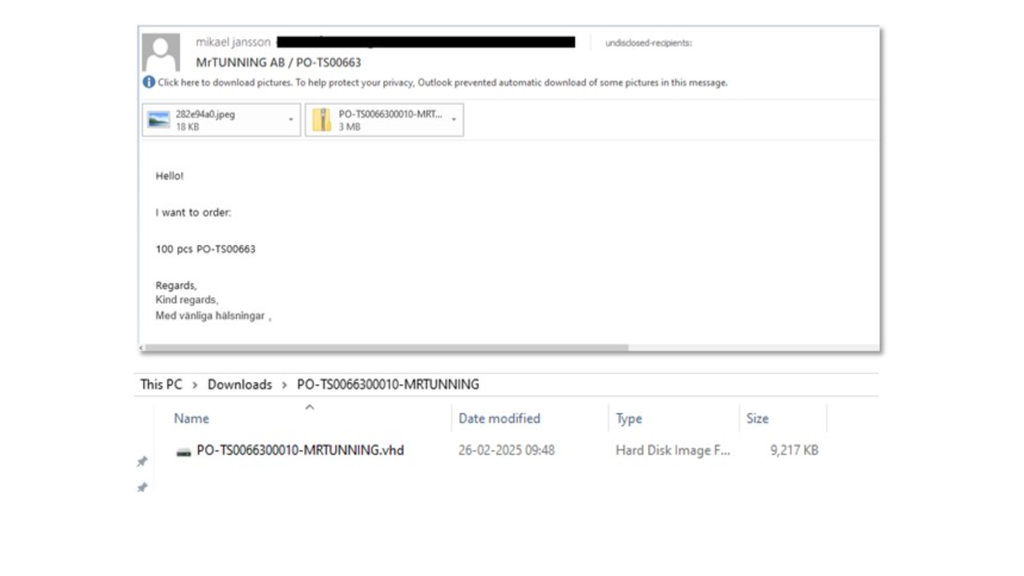

A descoberta mais recente, publicada em março deste ano, revela que o malware é enviado em tentativas de phishing a partir de um suposto e-mail de confirmação de compra. O corpo da mensagem induz a vítima a baixar os arquivos anexados e pode levar à instalação do VenomRAT.

O Canaltech consultou especialistas para explicar a ameaça:

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

- Como o VenomRAT funciona

- O que o malware pode fazer

- Como se proteger

Como o VenomRAT funciona

O VenomRAT é um Trojan de acesso remoto (RAT, na sigla em inglês) que pode ser instalado nos dispositivos das vítimas e interceptar dados. A pesquisa da Forcepoint indica que o vírus pode ser instalado a partir de um arquivo no formato VHD, usado para imagens virtuais de discos rígidos.

Após a instalação, o arquivo simula um disco rígido e começa a executar scripts em massa para fazer atividades maliciosas com o PowerShell, do Windows.

“O VenomRAT é um tipo de vírus de computador criado para dar controle total de uma máquina para um invasor, como se alguém estivesse usando seu computador à distância, sem você saber. Ele se esconde dentro de arquivos ou programas aparentemente inofensivos, e entra em ação quando a pessoa o abre”, explica o Especialista em Inteligência de Ameaças da ISH Tecnologia, Ismael Rocha.

A virtualização de disco pode fazer o malware passar despercebido por antivírus e outras medidas de segurança.

“As imagens virtuais de discos rígidos oferecem uma maneira discreta e eficaz de espalhar malwares como o VenomRAT. Esses arquivos funcionam como se fossem um “HD externo virtual” e, ao serem abertos, não despertam suspeitas do usuário nem dos sistemas de segurança. Ao invés de enviar um arquivo .exe (que é mais visado por antivírus), os criminosos mandam um VHD por e-mail. Quando a vítima monta o disco e abre seu conteúdo, um script é executado e inicia a infecção”, comenta Ismael Rocha.

O especialista ainda reforça que o malware usa scripts em lote e comandos do PowerShell, ambas ferramentas legítimas do Windows, e por isso não são vistos imediatamente como uma ameaça.

O que o malware pode fazer

Uma vez que o trojan é instalado, ele pode ser usado para roubar dados e ter acesso a permissões sensíveis do computador. O VenomRAT é programado para ser executado a cada vez que o usuário liga o dispositivo, então a vítima correrá risco constantementes.

“É possível realizar roubo de dados e senhas, além de capturas de tela e ter acesso à webcam. Mais do que isso, os criminosos ainda conseguem executar comandos maliciosos e instalar outros malwares”, comenta um porta-voz da empresa de cibersegurança Check Point Research.

Como se proteger

Confira algumas dicas que ajudam a evitar o malware:

- Desconfie de e-mails que exigem o download de arquivos;

- Sempre verifique as fontes dos e-mails;

- Evite baixar arquivos no formato VHD, ZIP, RAR ou EXE;

- Ative a verificação em duas etapas para a maioria de suas contas;

- Reforce a educação sobre possíveis ameaças dentro da empresa.

Além de todas as medidas para evitar cair em tentativas de phishing, é importante manter o sistema e os antivírus atualizados. “Muitas campanhas maliciosas propagam RATs e diversos outros tipos de ameaças extremamente prejudiciais para as vítimas, e manter um software de proteção em todos os dispositivos ajuda a evitar que esses ataques sejam bem-sucedidos”, comenta o pesquisador de segurança da ESET no Brasil, Daniel Barbosa.

Leia também:

- Novo ataque mira em Macs para roubar senha do iCloud; veja como se proteger

- FBI emite alerta para ransomware Medusa que sequestra dados sensíveis

- Por que usar senhas fortes no Gov.br? Conta dá acesso ao IRPF, documentos e mais

VÍDEO: como funciona o CAPTCHA?

Leia a matéria no Canaltech.