CVE-2025-2783 dans l’attaque APT Operation ForumTroll | Blog officiel de Kaspersky

Les experts du GReAT de Kaspersky ont découvert l'attaque APT Operation ForumTroll qui exploitait une vulnérabilité zero-day dans Google Chrome et visait les visiteurs potentiels du forum Primakov Readings

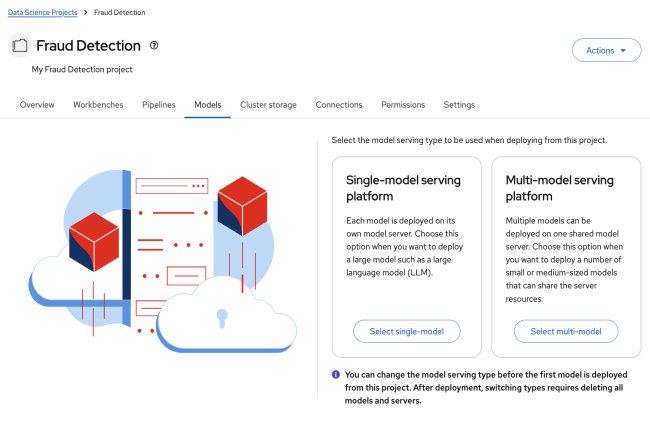

Nos technologies de détection et de prévention des exploits ont détecté une nouvelle vague de cyberattaques impliquant des malwares inconnus jusqu’alors. En procédant à leur analyse, nos experts de l’équipe mondiale de recherche et d’analyse (GReAT) ont compris qu’il s’agissait d’une attaque ciblée d’une grande sophistication technique suggérant qu’elle pourrait être le fait d’un groupe APT soutenu par un État. L’attaque exploitait une vulnérabilité zero-day du navigateur Chrome, que nous avons immédiatement signalée à Google ; la société a rapidement publié un correctif pour la corriger.

L’attaque APT Operation ForumTroll : qu’est-ce que c’est ?

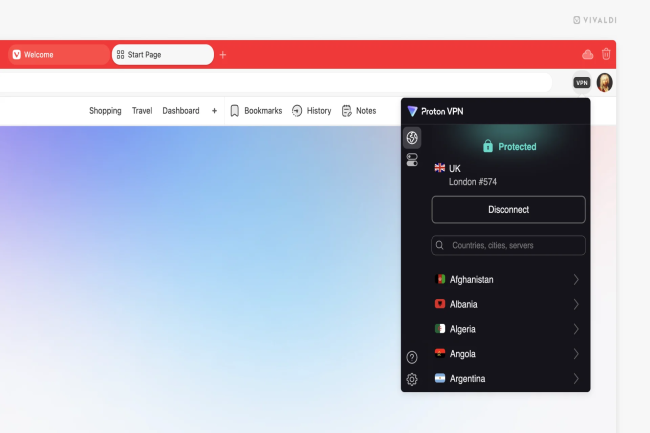

L’attaque commence par un e-mail contenant une invitation de phishing au forum international de sciences économiques et politiques Primakov Readings. Le texte de l’e-mail comporte deux liens, censés rediriger vers le programme de l’événement et le formulaire d’inscription, mais qui renvoient l’utilisateur vers le site web du malfaiteur. Si un utilisateur de PC Windows utilisant le navigateur Google Chrome (ou de tout autre navigateur basé sur le moteur Chromium) clique dessus, son ordinateur est infecté sans action supplémentaire de sa part.

C’est ensuite que l’exploitation de la vulnérabilité CVE-2025-2783 entre en jeu : elle permet de contourner le mécanisme de défense du navigateur Chrome. Il est trop tôt pour aborder les détails techniques, mais l’essence de la vulnérabilité réside dans une erreur logique à l’intersection de Chrome et du système d’exploitation Windows permettant de contourner la protection sandbox du navigateur.

Une description technique légèrement plus détaillée de l’attaque peut être trouvée sur notre blog Securelist, ainsi que les indicateurs qu’un appareil est compromis. Nos experts du GReAT publieront une analyse technique approfondie de la vulnérabilité et de l’attaque APT quand la majorité des utilisateurs de navigateurs auront installé le correctif nouvellement publié.

Qui sont les cibles de l’attaque APT Operation ForumTroll ?

De fausses invitations à des événements contenant des liens personnalisés ont été envoyées à des représentants des médias russes et à des employés d’établissements d’enseignement. Selon nos experts du GReAT, les attaquants avaient pour objectif l’espionnage.

Comment assurer sa sécurité

Au moment de la rédaction de cet article, l’attaque n’était plus active : le lien de phishing redirigeait les utilisateurs vers le site internet légitime de Primakov Readings. Cependant, les malfaiteurs pourraient réactiver le mécanisme de diffusion de l’exploit à tout moment et déclencher une nouvelle vague d’attaques.

Grâce à l’analyse de nos experts, les développeurs de Google Chrome ont rapidement corrigé la vulnérabilité CVE-2025-2783 aujourd’hui. Nous vous conseillons donc de vérifier que votre organisation utilise un navigateur mis à jour au moins vers la version 134.0.6998.177/.178.

En outre, nous recommandons d’utiliser des solutions de sécurité fiables équipées de technologies modernes de prévention et de détection des exploits sur tous les appareils d’entreprises connectés à Internet. Nos produits détectent tous les exploits et autres malwares utilisés dans cette attaque APT.

(2).webp)

![Bilan 2024 : Les nouveautés Agorapulse pour booster votre stratégie sociale [Infographie]](https://www.agorapulse.com/fr/blog/wp-content/uploads/sites/3/2025/03/FR-New-Favorite-Agorapulse-Features-of-2024-Blogpost-Header-scaled.jpg?#)