Les 6 principales fonctionnalités PAM dont vous avez réellement besoin

Les 6 principales fonctionnalités PAM dont vous avez réellement besoin Allan Camps Senior Enterprise Account Executive Chez Keeper Security - Points de Vue

Face à la montée des cyberattaques, les entreprises doivent choisir une solution de gestion des accès privilégiés (PAM) efficace.

La gestion des accès privilégiés (PAM) est un volet de l'IAM dédié à contrôler l'accès aux systèmes et données sensibles, notamment pour le personnel informatique, sécurité et DevOps, en appliquant le principe du moindre privilège. Face à l'augmentation des cyberattaques, de nombreuses entreprises adoptent des solutions PAM, même si choisir le produit adapté demeure complexe.

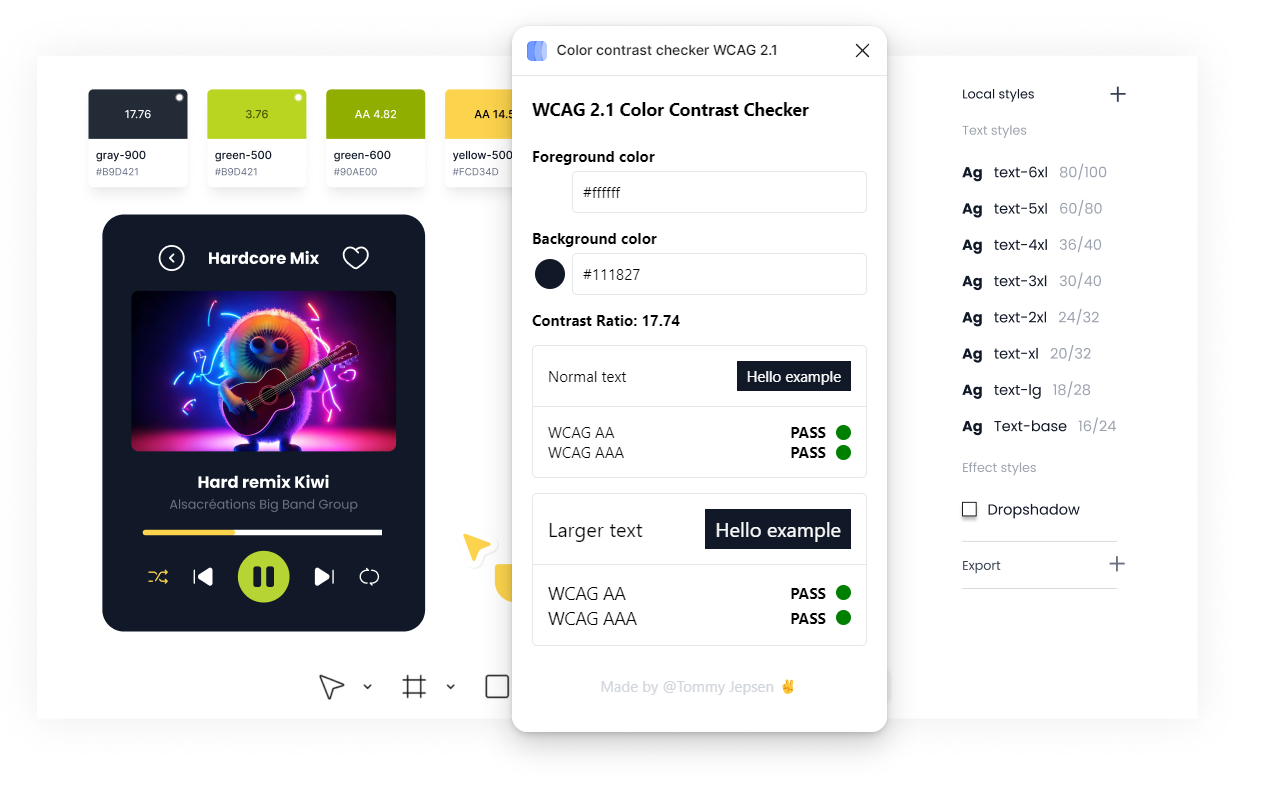

1. Sécurité basée sur le cloud, Zero Trust et Zero Knowledge : Même si les environnements d'entreprise sont désormais majoritairement cloud, de nombreux produits PAM, conçus initialement pour des infrastructures sur site, ne bénéficient pas pleinement des avantages du cloud comme l'auto scaling, le Zero Trust et le chiffrement Zero Knowledge. Sans ce dernier, le fournisseur peut accéder aux données sensibles, exposant ainsi les utilisateurs à des risques de piratage et à des demandes d'accès par les régulateurs, tandis que le Zero Knowledge, en chiffrant les données dont seule l'organisation détient la clé, renforce la sécurité et la confiance.

2. Contrôle d'accès granulaire et application des politiques : Le contrôle d'accès granulaire, combiné au contrôle d'accès basé sur le rôle (RBAC) et au principe du moindre privilège, sécurise l'accès aux ressources indispensables en ne fournissant que ce qui est strictement nécessaire – un pilier des environnements Zero Trust. Par ailleurs, l'accès Just-in-Time (JIT) garantit un accès temporaire, activé à la demande et adapté au contexte, qui se révoque automatiquement une fois la tâche accomplie.

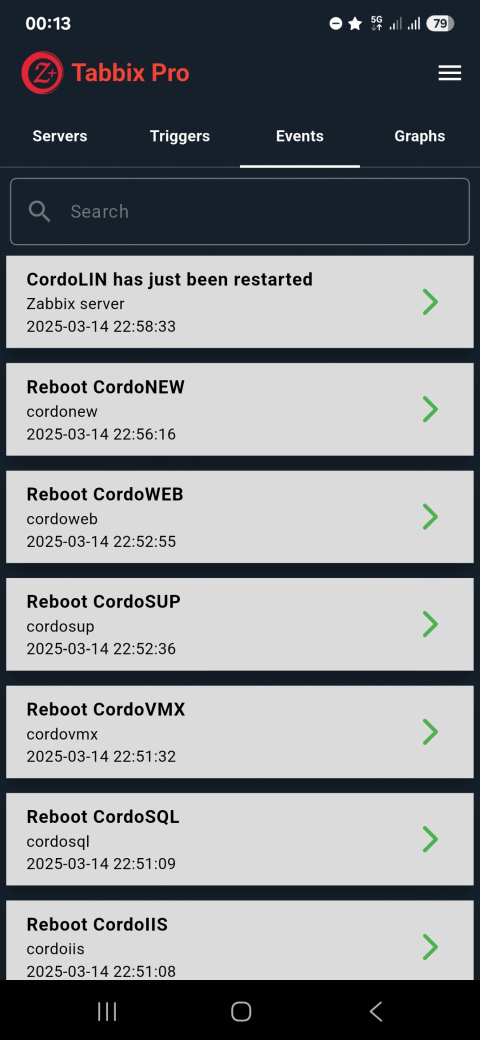

3. Gestion, surveillance et enregistrement des sessions : Dans la gestion des accès privilégiés, la surveillance et l'enregistrement des sessions permettent de contrôler et d'auditer les activités des utilisateurs sensibles afin de réduire les risques et d'assurer la conformité au RGPD. Une solution PAM efficace doit faciliter l'ouverture de sessions sécurisées et limitées, appliquer des politiques strictes (temps, dispositifs), clôturer automatiquement les sessions en cas d'inactivité, offrir une surveillance en temps réel et enregistrer les actions (frappes, commandes, écrans) pour détecter et contrer toute activité suspecte. Le tunneling garantit une communication sécurisée via un proxy renforçant le RBAC, tandis que le BYOT autorise l'usage d'outils préférés sans compromettre la sécurité.

4. Prise en charge des passkeys : Les passkeys, méthode moderne d'authentification sans mot de passe basée sur la cryptographie à clé publique, offrent une résistance efficace au phishing tout en simplifiant l'expérience utilisateur. Adoptées par Apple, Google et Microsoft et soutenues par la FIDO Alliance, elles promettent de réduire les cyberattaques liées aux mots de passe et de transformer la vérification d'identité numérique. Assurez-vous que votre solution PAM les intègre pour renforcer la sécurité et simplifier la gestion des accès.

5. Gestion et stockage des mots de passe avec rotation automatisée : La rotation automatisée modifie régulièrement les mots de passe selon des politiques prédéfinies, réduisant ainsi les risques d'accès non autorisé et assurant la conformité (PCI DSS, HIPAA). Le stockage en coffre-fort centralisé et chiffré, contrôlé via des politiques telles que le RBAC, sécurise les identifiants en évitant leur dispersion et en enregistrant chaque accès. Bien que le partage de mots de passe soit déconseillé, les solutions PAM modernes offrent des options de partage sécurisé, temporaire ou autodestructeur.

6. Protège l'ensemble de votre organisation, pas seulement le service informatique : Trop souvent, les produits PAM se limitent aux administrateurs, DevOps et autres utilisateurs privilégiés. Pourtant, il est essentiel de sécuriser tous les utilisateurs, ce qui implique de déployer conjointement une solution PAM et une solution IAM, augmentant ainsi la charge pour les équipes IT et compliquant l'application uniforme des politiques de sécurité.

En conclusion, face à l'évolution constante des cybermenaces, adopter une solution PAM moderne qui intègre le cloud, le Zero Trust, un contrôle d'accès granulaire et une gestion automatisée des mots de passe est indispensable pour protéger efficacement l'ensemble des ressources critiques de l'organisation.

.webp)

.webp)