Protection des appareils Android, Windows et Linux contre le suivi via le réseau Localiser | Blog officiel de Kaspersky

L'attaque nRootTag exploite le réseau Apple pour suivre les appareils Android, Windows et Linux d'autres fournisseurs. Découvrez comment cette attaque est possible et comment vous en protéger.

Les AirTags sont des dispositifs de suivi très populaires, utilisés par tous, qu’il s’agisse de personnes ayant tendance à oublier leurs clés ou de personnes mal intentionnées, comme des conjoints jaloux ou des voleurs de voitures. Il est très simple d’utiliser les AirTags à des fins d’espionnage : une balise est discrètement placée sur la cible pour permettre de surveiller facilement ses mouvements à l’aide de l’application Localiser d’Apple. Nous avons même ajouté à nos produits pour Android une protection contre le suivi par AirTag.

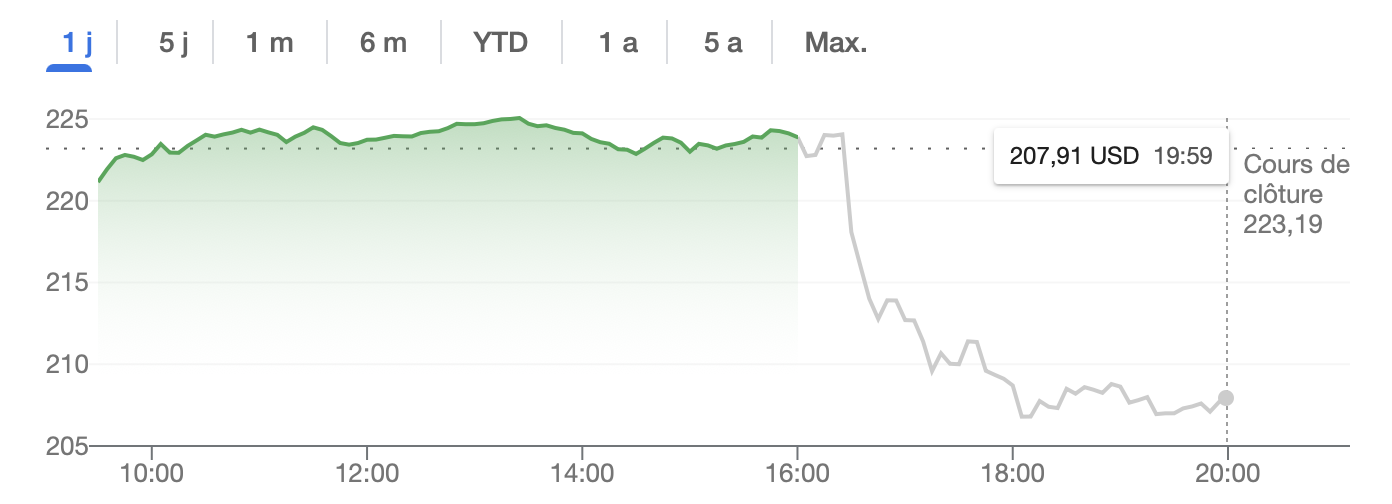

Toutefois, une étude récente menée par des chercheurs en sécurité a conclu de manière inattendue que le suivi à distance ne dépendait même pas de l’achat d’un AirTag ni de la proximité physique avec la cible. Si vous parvenez à introduire secrètement un programme malveillant sur l’appareil Windows, Android ou Linux de quelqu’un (comme un ordinateur ou un téléphone), celui-ci pourrait utiliser le Bluetooth de l’appareil pour envoyer un signal que les appareils Apple à proximité penseraient provenir d’un AirTag. Concrètement, pour les appareils Apple, le téléphone ou l’ordinateur infecté devient un AirTag surdimensionné, traçable via le réseau Localiser, qui compte plus d’un milliard de téléphones et de tablettes Apple.

Anatomie de l’attaque

L’attaque exploite deux fonctionnalités de la technologie Localiser.

Tout d’abord, ce réseau utilise un chiffrement de bout en bout, ce qui signifie que les participants ne savent pas quels signaux ils transmettent. Pour échanger des informations, un AirTag et le téléphone de son propriétaire s’appuient sur une paire de clés cryptographiques. Lorsqu’un AirTag émet ses « indicatifs » via Bluetooth, les « détecteurs » du réseau Localiser (c’est-à-dire tout appareil Apple doté du Bluetooth et d’un accès à Internet, quel qu’en soit le propriétaire) transmettent simplement les données de géolocalisation de l’AirTag aux serveurs d’Apple. Les données sont chiffrées au moyen de la clé publique de l’AirTag perdu.

Ensuite, n’importe quel appareil peut demander les données de localisation chiffrées au serveur. Et comme l’information est chiffrée, Apple ne saurait déterminer à qui appartient le signal ni quel appareil l’a sollicité. Le point crucial ici est que l’on peut déchiffrer les données et découvrir à la fois à qui appartient l’AirTag et sa localisation exacte uniquement en disposant de la clé privée correspondante. Par conséquent, ces données ne sont utiles qu’au propriétaire du smartphone couplé à cet AirTag.

Une autre particularité de l’application Localiser consiste à ce que les détecteurs ne vérifient pas si le signal de localisation provient réellement d’un appareil Apple. Tous les appareils prenant en charge la technologie Bluetooth Low Energy (BLE) peuvent diffuser le signal.

Pour exploiter ces fonctionnalités, les chercheurs ont mis au point la méthode suivante :

- Ils installent un programme malveillant sur un ordinateur, un téléphone ou un autre appareil fonctionnant sous Android, Windows ou Linux, et vérifient l’adresse de l’adaptateur Bluetooth.

- Le serveur des attaquants reçoit l’information et utilise de puissantes cartes vidéo pour générer une paire de clés de chiffrement propre à l’adresse Bluetooth de l’appareil et compatible avec la technologie Localiser d’Apple.

- La clé publique est renvoyée à l’appareil infecté, puis le programme malveillant lance la transmission d’un message Bluetooth qui imite les signaux AirTag et inclut cette clé.

- Tout appareil Apple à proximité connecté à Internet reçoit le message Bluetooth et le transmet aux serveurs Localiser.

- Le serveur des pirates utilise la clé privée pour demander au serveur Localiser l’emplacement de l’appareil infecté et déchiffrer les données.

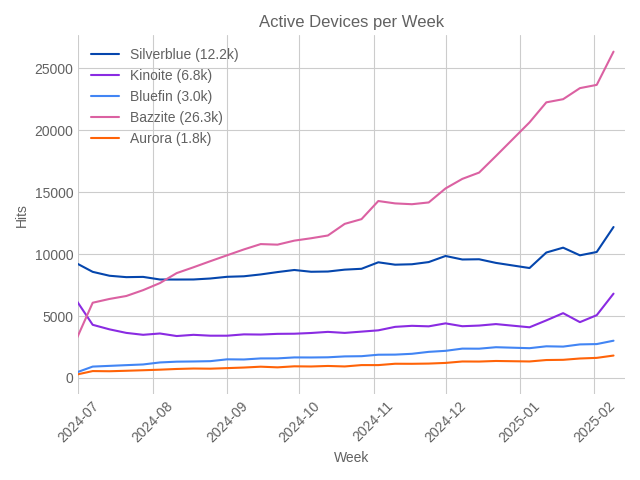

Le suivi fonctionne-t-il bien ?

Plus il y a d’appareils Apple à proximité et plus la victime se déplace lentement, plus la précision et la vitesse de localisation sont élevées. Dans les environnements urbains typiques tels que les maisons ou les bureaux, l’emplacement est généralement localisé en six à sept minutes et avec une précision d’environ trois mètres. Même dans des situations extrêmes, comme dans un avion, le suivi peut toujours avoir lieu, car l’accès à Internet est désormais largement disponible sur les vols. Les chercheurs ont obtenu 17 points de géolocalisation tout au long d’un vol de 90 minutes, ce qui leur a permis de reconstituer la trajectoire de l’avion avec une grande précision.

Bien entendu, le succès de l’attaque dépend de la possibilité d’infecter l’appareil de la victime avec un programme malveillant, et la procédure diffère légèrement selon la plateforme. Sur les appareils Linux, l’attaque se limite à infecter le gadget de la victime en raison de l’implémentation particulière du Bluetooth. En revanche, Android et Windows procèdent à une randomisation des adresses Bluetooth, ce qui signifie que l’attaquant doit infecter deux appareils Bluetooth proches : l’un comme cible de suivi (celui qui imite un AirTag), et l’autre pour obtenir son adresse d’adaptateur.

L’application malveillante a besoin d’un accès Bluetooth, mais celui-ci n’est pas difficile à obtenir. De nombreuses catégories d’applications courantes, comme les lecteurs multimédias, les outils de partage de fichiers et même les applications de paiement, ont souvent des raisons légitimes de le demander. Il est probable qu’une application appât convaincante et fonctionnelle soit créée pour ce type d’attaque, voire qu’une application existante puisse être infectée par un cheval de Troie. L’attaque ne nécessite ni autorisations administratives ni accès racine.

Il est important de noter que nous ne parlons pas seulement de téléphones et d’ordinateurs : l’attaque s’applique à toute une série d’appareils, notamment les téléviseurs connectés, les lunettes de réalité virtuelle et d’autres appareils électroménagers, car Android et Linux sont des systèmes d’exploitation communs à bon nombre d’entre eux.

Une autre étape importante de l’attaque consiste à calculer les clés cryptographiques sur le serveur. En raison de la complexité de cette opération, qui nécessite la location de matériel doté de cartes vidéo modernes, le coût de génération d’une clé pour une seule victime est estimé à environ 2,2 dollars. C’est pourquoi nous estimons peu probables les scénarios de suivi de masse ciblant, par exemple, les visiteurs à l’intérieur d’un centre commercial. Cependant, les attaques ciblées à ce prix sont accessibles à pratiquement tout le monde, y compris aux escrocs ou aux collègues et conjoints curieux.

La réponse d’Apple

La société a corrigé la vulnérabilité du réseau Localiser en décembre 2024 dans iOS 18.2, visionOS 2.2, iPadOS 17.7.3 (pour les appareils plus anciens) et 18.2 (pour les plus récents), watchOS 11.2, tvOS 18.2, macOS Ventura 13.7.2, macOS Sonoma 14.7.2 et macOS Sequoia 15.2. Malheureusement, comme c’est souvent le cas avec Apple, les détails des mises à jour n’ont pas été divulgués. Les chercheurs précisent que cette méthode de suivi restera techniquement possible jusqu’à ce que tous les utilisateurs d’Apple aient au moins mis à jour leur version, bien que moins d’appareils seront alors en mesure de signaler la localisation d’un appareil suivi. Et il n’est pas impossible que le correctif d’Apple puisse être déjoué par une autre technique d’ingénierie.

Comment se protéger de l’attaque ?

- Désactivez le Bluetooth lorsque vous ne l’utilisez pas si votre appareil le permet.

- Lors de l’installation d’applications, tenez-vous-en uniquement à des sources fiables. Vérifiez que l’application en question existe depuis longtemps, qu’elle a été téléchargée de nombreuses fois et que sa dernière version a reçu une note élevée.

- N’autorisez l’accès au Bluetooth et à la localisation que si vous êtes certain d’avoir besoin de ces fonctionnalités.

- Mettez régulièrement à jour votre appareil : aussi bien le système d’exploitation que les applications principales.

- Assurez-vous que tous vos appareils disposent d’une protection complète contre les programmes malveillants. Nous recommandons Kaspersky Premium.

Mis à part cette méthode de suivi plutôt atypique et encore inédite, il existe de nombreuses autres façons de suivre votre localisation et vos activités. Quelles méthodes sont utilisées pour vous espionner ? Lisez les articles suivants pour en savoir plus :

-

-

-

Comment se protéger du harcèlement par Bluetooth et plus encore

-

-

Protégez vos données en courant : paramètres de confidentialité dans les applications de jogging

-

-

(1).jpg)

![Bilan 2024 : Les nouveautés Agorapulse pour booster votre stratégie sociale [Infographie]](https://www.agorapulse.com/fr/blog/wp-content/uploads/sites/3/2025/03/FR-New-Favorite-Agorapulse-Features-of-2024-Blogpost-Header-scaled.jpg?#)

![Et si cette entreprise française qui sécurise les sites sensibles sécurisait aussi votre foyer ? [Sponso]](https://c0.lestechnophiles.com/www.numerama.com/wp-content/uploads/2025/04/installation-videosurveillance.jpg?resize=1600,900&key=b2482d73&watermark)