Ce site utilise des cookies. En continuant à naviguer sur le site, vous acceptez notre utilisation des cookies.

Tous

techno-science.net

presse-citron.net

lesnumeriques.com

siecledigital.fr

begeek.fr

itespresso.fr

macgeneration.com

alsacreations.com

frandroid

captainjob

blogduwebdesign-articles

zataznews

phonandroid

fredzone

fredcavazza.net

iphon.fr

smartphonefrance.info

androidpit.fr

lesmobiles.com

spfandroid

macbidouille.com

igen.fr

iphoneaddictfr

megaflux.macg.co

lknfr

Pour Ming-Chi Kuo Tim Cook devrait gérer pers...

Mar 14, 2025 0

John Gruber tombe à bras raccourcis sur Apple

Mar 13, 2025 0

Non, SIRI ne sera pas le pendant de Jarvis en...

Mar 10, 2025 0

Tous

geeek.org

programmez.com

blog.octo.com

php.developpez.com

hnrss.org

java.developpez.com

lafabriquedunet.fr

jolicode.com

wpchannel.com

sametmax.com

python.developpez.com

Noloco (YC S21) Is Hiring a Product Designer ...

Mar 15, 2025 0

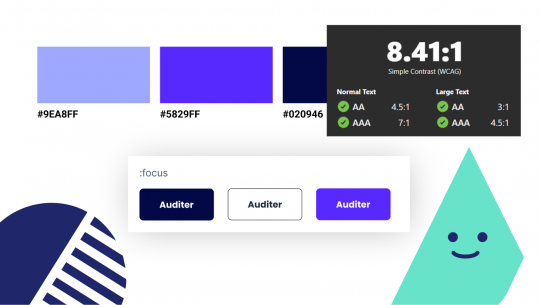

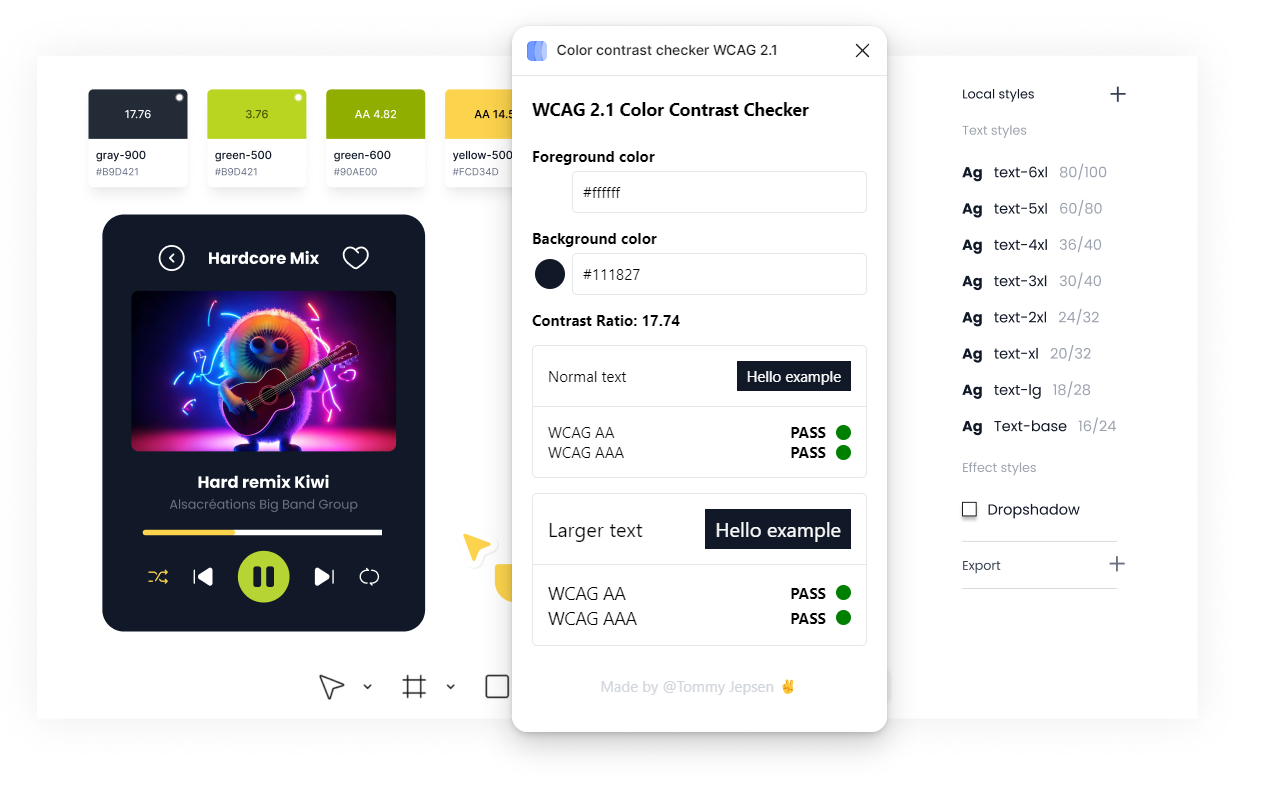

Comptoir OCTO - La conception inclusive : cré...

Mar 14, 2025 0

Transformation d’organisation en temps de cri...

Mar 12, 2025 0

Noloco (YC S21) Is Hiring a Product Designer ...

Mar 15, 2025 0

- Accueil

-

Technologie

- Tous

- techno-science.net

- presse-citron.net

- lesnumeriques.com

- siecledigital.fr

- begeek.fr

- itespresso.fr

- macgeneration.com

- alsacreations.com

- frandroid

- captainjob

- blogduwebdesign-articles

- zataznews

- phonandroid

- fredzone

- fredcavazza.net

- iphon.fr

- smartphonefrance.info

- androidpit.fr

- lesmobiles.com

- spfandroid

- macbidouille.com

- igen.fr

- iphoneaddictfr

- megaflux.macg.co

- lknfr

- Web

- Dev

- Security

- Source d'actu

- Ajoutez votre flux

![[podcast] L’Intelligence artificielle : utopie dystopique](https://www.radiofrance.fr/pikapi/images/c3fa27d4-1615-4438-8ac0-faa742fa8c39/200x200?webp=false)