Hackers miram jogadores de Counter-Strike 2 para roubar contas do Steam

Uma nova campanha de phishing direcionada a jogadores de Counter-Strike 2 foi descoberta pela empresa de cibersegurança Silent Push. Os cibercriminosos utilizam uma técnica sofisticada chamada "browser-in-the-browser" para criar janelas falsas, mas convincentes, que simulam a página de login do Steam com o objetivo de roubar credenciais dos usuários. Botnet BADBOX 2.0 infecta 1 milhão de aparelhos Android; 37% estão no Brasil Hacker quebra criptografia do ransomware Akira usando GPUs GeForce RTX 4090 O golpe se aproveita da popularidade do jogo e da confiança que os fãs depositam na equipe de eSports Navi (Natus Vincere), usando sua marca e identidade para atrair as vítimas. Os cibercriminosos prometem itens gratuitos para o jogo, mas, para "recebê-los", os jogadores precisam fazer login em suas contas do Steam — momento em que suas credenciais são capturadas. A campanha é particularmente perigosa porque utiliza técnicas avançadas que podem enganar até mesmo usuários experientes. Segundo a Silent Push, os ataques estão se proliferando em plataformas como o YouTube, onde os bandidos promovem seus sites maliciosos através de vídeos que conseguiram acumular centenas de curtidas, provavelmente compradas para dar legitimidade às postagens. -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- Golpe tenta se passar pelo Steam Os cibercriminosos por trás dessa campanha criaram diversos domínios que simulam ofertas de itens gratuitos no Counter-Strike 2, como caserevs.com, caseneiv.com e caseneus.cfd. Estes sites são projetados para atrair jogadores usando a identidade visual e a marca da equipe profissional Navi, uma das mais populares do cenário competitivo de CS2. Ataque usa imagem e marca da equipe Navi de CS2, prometendo itens grátis para atrair as vítimas (Imagem: Reprodução/Silent Push) As páginas maliciosas exibem um layout aparentemente legítimo com o slogan "play like Navi" (jogue como Navi) e oferecem um "case" gratuito, que são pacotes virtuais contendo armas personalizadas e outros itens cosméticos muito valorizados pela comunidade de Counter-Strike 2. Para receber esse suposto item gratuito, o usuário é instruído a fazer login em sua conta do Steam. É nesse momento que entra a técnica sofisticada de phishing. Quando o usuário clica para fazer login, surge uma janela pop-up que se parece exatamente com o portal de login oficial do Steam, inclusive mostrando o domínio legítimo "steamcommunity.com" na barra de endereços. No entanto, essa janela é completamente falsa — é apenas uma simulação visual dentro da página maliciosa, criada com HTML e JavaScript para replicar perfeitamente a aparência de um pop-up genuíno do navegador. A maioria dos usuários não percebe que está diante de uma falsificação e acaba inserindo os dados de autenticação, que são imediatamente capturados pelos criminosos. O que torna esse golpe particularmente eficaz é que a simulação da janela do Steam parece tão real que muitos usuários não desconfiam, especialmente quando veem o URL oficial na barra de endereços. Segundo a Silent Push, os sites maliciosos foram encontrados principalmente em inglês, com exceção de uma variante em mandarim hospedada no domínio simplegive.cn, indicando que a campanha tem ambições internacionais. Todos os sites utilizam o mesmo endereço IP (77.105.161.50) e padrões de código similares, sugerindo que são operados pelo mesmo grupo. Além disso, os pesquisadores descobriram que os criminosos estão promovendo ativamente seus domínios falsos através do YouTube, com vídeos que conseguiram mais de 600 curtidas — provavelmente compradas para dar uma falsa sensação de legitimidade ao conteúdo malicioso. Entenda o que é um ataque browser-in-the-browser Um ataque browser-in-the-browser (BitB) é uma técnica de phishing relativamente nova, que consiste em criar uma simulação visual de uma janela de navegador dentro de uma página web legítima. Essa técnica é muito mais avançada que os métodos tradicionais de phishing, pois não se limita a copiar o visual de um site — ela replica toda a experiência de interação com uma janela pop-up do navegador, incluindo a barra de endereços mostrando um domínio legítimo. Usuário é apresentando a um pop-up de login do Steam que parece ser legítimo — detalhe para a barra de endereço com URL supostamente oficial (Imagem: Reprodução/Silent Push) A técnica foi popularizada em 2022 pelo pesquisador de segurança mrd0x, que desenvolveu um framework demonstrando como os atacantes poderiam criar janelas falsas quase indistinguíveis das reais. Diferentemente de páginas de phishing comuns, onde a URL na barra de endereços geralmente revela a natureza maliciosa do site, nos ataques BitB essa verificação não funciona porque a própria barra de endereços é falsa, criada através de HTML e CSS para parecer genuína. O que torna esse tipo de ataque tão perigoso é a dificuldade em identif

Uma nova campanha de phishing direcionada a jogadores de Counter-Strike 2 foi descoberta pela empresa de cibersegurança Silent Push. Os cibercriminosos utilizam uma técnica sofisticada chamada "browser-in-the-browser" para criar janelas falsas, mas convincentes, que simulam a página de login do Steam com o objetivo de roubar credenciais dos usuários.

- Botnet BADBOX 2.0 infecta 1 milhão de aparelhos Android; 37% estão no Brasil

- Hacker quebra criptografia do ransomware Akira usando GPUs GeForce RTX 4090

O golpe se aproveita da popularidade do jogo e da confiança que os fãs depositam na equipe de eSports Navi (Natus Vincere), usando sua marca e identidade para atrair as vítimas. Os cibercriminosos prometem itens gratuitos para o jogo, mas, para "recebê-los", os jogadores precisam fazer login em suas contas do Steam — momento em que suas credenciais são capturadas.

A campanha é particularmente perigosa porque utiliza técnicas avançadas que podem enganar até mesmo usuários experientes. Segundo a Silent Push, os ataques estão se proliferando em plataformas como o YouTube, onde os bandidos promovem seus sites maliciosos através de vídeos que conseguiram acumular centenas de curtidas, provavelmente compradas para dar legitimidade às postagens.

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

Golpe tenta se passar pelo Steam

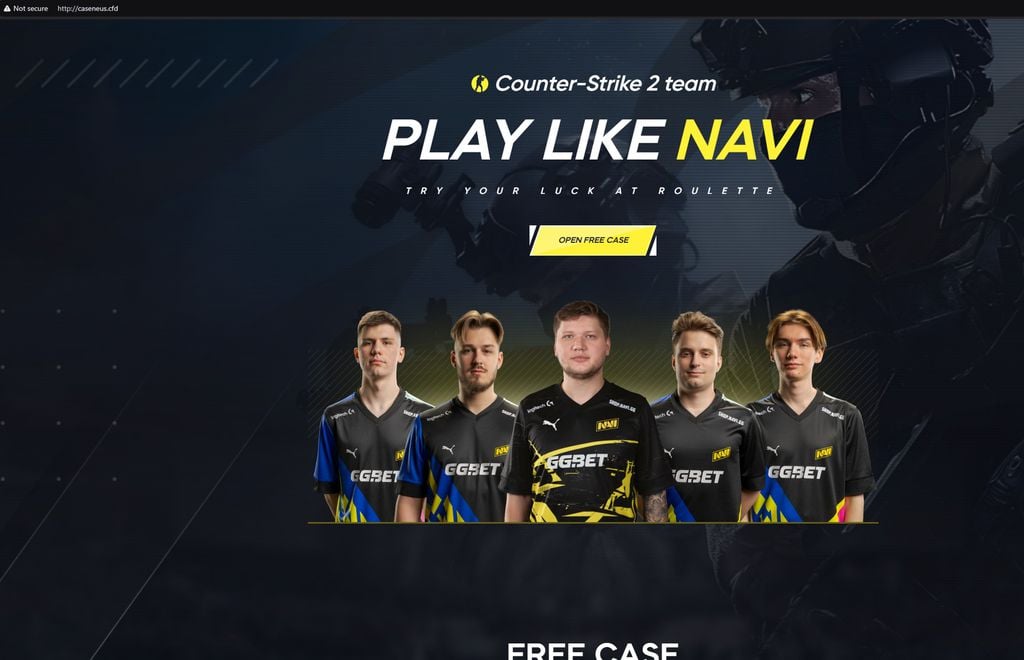

Os cibercriminosos por trás dessa campanha criaram diversos domínios que simulam ofertas de itens gratuitos no Counter-Strike 2, como caserevs.com, caseneiv.com e caseneus.cfd. Estes sites são projetados para atrair jogadores usando a identidade visual e a marca da equipe profissional Navi, uma das mais populares do cenário competitivo de CS2.

As páginas maliciosas exibem um layout aparentemente legítimo com o slogan "play like Navi" (jogue como Navi) e oferecem um "case" gratuito, que são pacotes virtuais contendo armas personalizadas e outros itens cosméticos muito valorizados pela comunidade de Counter-Strike 2. Para receber esse suposto item gratuito, o usuário é instruído a fazer login em sua conta do Steam.

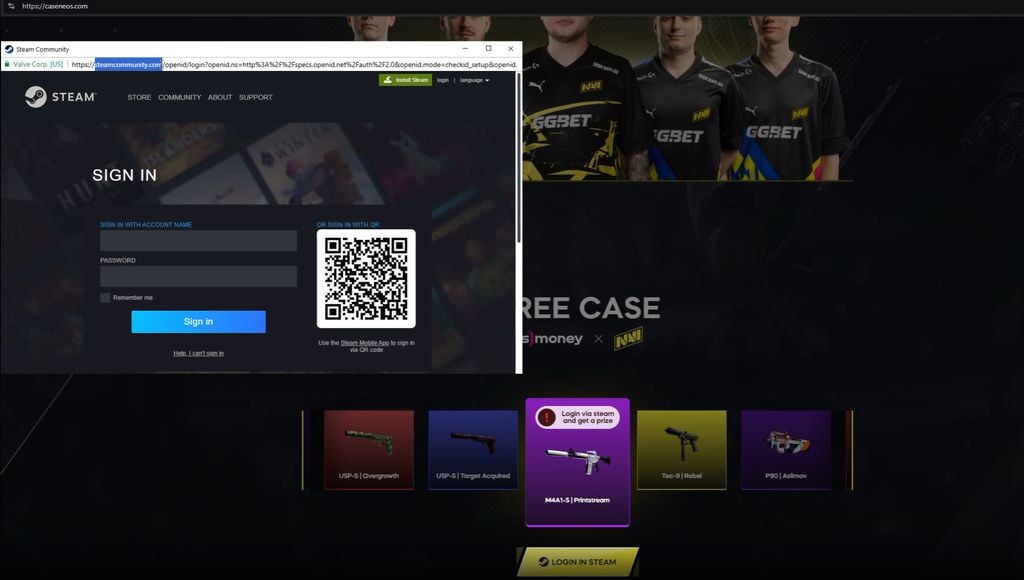

É nesse momento que entra a técnica sofisticada de phishing. Quando o usuário clica para fazer login, surge uma janela pop-up que se parece exatamente com o portal de login oficial do Steam, inclusive mostrando o domínio legítimo "steamcommunity.com" na barra de endereços. No entanto, essa janela é completamente falsa — é apenas uma simulação visual dentro da página maliciosa, criada com HTML e JavaScript para replicar perfeitamente a aparência de um pop-up genuíno do navegador.

A maioria dos usuários não percebe que está diante de uma falsificação e acaba inserindo os dados de autenticação, que são imediatamente capturados pelos criminosos. O que torna esse golpe particularmente eficaz é que a simulação da janela do Steam parece tão real que muitos usuários não desconfiam, especialmente quando veem o URL oficial na barra de endereços.

Segundo a Silent Push, os sites maliciosos foram encontrados principalmente em inglês, com exceção de uma variante em mandarim hospedada no domínio simplegive.cn, indicando que a campanha tem ambições internacionais. Todos os sites utilizam o mesmo endereço IP (77.105.161.50) e padrões de código similares, sugerindo que são operados pelo mesmo grupo.

Além disso, os pesquisadores descobriram que os criminosos estão promovendo ativamente seus domínios falsos através do YouTube, com vídeos que conseguiram mais de 600 curtidas — provavelmente compradas para dar uma falsa sensação de legitimidade ao conteúdo malicioso.

Entenda o que é um ataque browser-in-the-browser

Um ataque browser-in-the-browser (BitB) é uma técnica de phishing relativamente nova, que consiste em criar uma simulação visual de uma janela de navegador dentro de uma página web legítima. Essa técnica é muito mais avançada que os métodos tradicionais de phishing, pois não se limita a copiar o visual de um site — ela replica toda a experiência de interação com uma janela pop-up do navegador, incluindo a barra de endereços mostrando um domínio legítimo.

A técnica foi popularizada em 2022 pelo pesquisador de segurança mrd0x, que desenvolveu um framework demonstrando como os atacantes poderiam criar janelas falsas quase indistinguíveis das reais. Diferentemente de páginas de phishing comuns, onde a URL na barra de endereços geralmente revela a natureza maliciosa do site, nos ataques BitB essa verificação não funciona porque a própria barra de endereços é falsa, criada através de HTML e CSS para parecer genuína.

O que torna esse tipo de ataque tão perigoso é a dificuldade em identificá-lo. Usuários são treinados para verificar a URL antes de inserir credenciais, mas, neste caso, a URL parece correta. O principal indicativo de que se trata de uma janela falsa é que ela não pode ser movida para fora dos limites da janela principal do navegador, nem redimensionada ou minimizada como uma janela legítima poderia ser. No entanto, poucos usuários tentam fazer essas verificações antes de inserir suas credenciais.

Em junho de 2024, uma campanha semelhante foi identificada também visando usuários do Steam, utilizando o domínio pages.dev (um serviço da Cloudflare) para hospedar os sites maliciosos. Essa campanha anterior demonstra que a técnica BitB vem sendo constantemente refinada e reutilizada por cibercriminosos para atingir a comunidade de jogos online.

Outro exemplo notável de campanhas BitB ocorreu em 2023, quando atacantes miraram usuários corporativos simulando páginas de login do Microsoft 365. Nesse caso, os hackers enviavam e-mails com links para documentos supostamente importantes, que direcionavam para páginas BitB quase idênticas às telas de login da Microsoft.

Por que roubar contas do Steam?

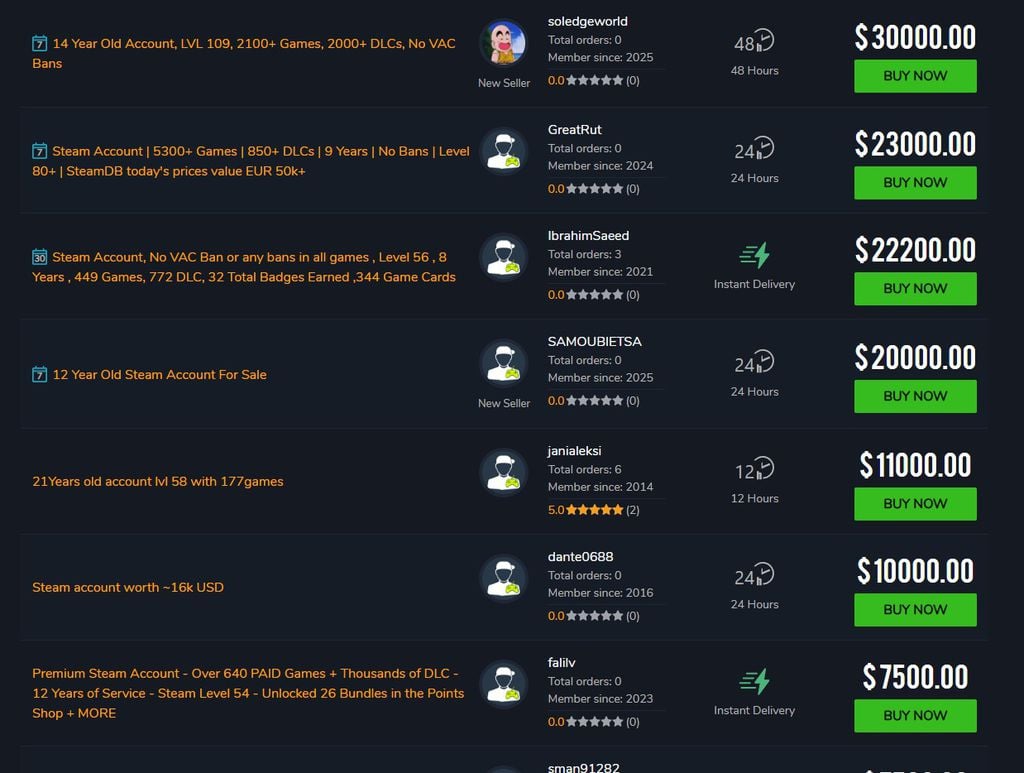

O mercado de contas do Steam é extremamente lucrativo, o que explica por que os cibercriminosos estão direcionando cada vez mais esforços para roubá-las. Uma conta Steam não é apenas um portal para jogar games e pode conter bibliotecas com centenas ou até milhares de jogos, itens virtuais raros, conquistas e, em muitos casos, status especiais em comunidades de jogos.

A Silent Push descobriu que as contas roubadas são frequentemente revendidas em sites como playerauctions.com, onde os preços podem chegar a dezenas de milhares de dólares. Por exemplo, contas com bibliotecas extensas contendo mais de 2.000 jogos e DLCs podem ser listadas por valores que chegam a US$ 30 mil. Mesmo contas com coleções menores podem valer centenas ou milhares de dólares, dependendo dos itens raros que possuem.

Counter-Strike 2 é particularmente visado devido ao valor das skins das armas e outros itens do jogo. Algumas skins raras podem ser vendidas por milhares de dólares e contas que possuem várias delas se tornam alvos extremamente valiosos. Além disso, como o Steam é a maior plataforma de distribuição de jogos para PC, com aproximadamente 75% do mercado global, o potencial de lucro é imenso para os cibercriminosos.

Esta não é a primeira vez que vemos campanhas mirando contas do Steam. Recentemente, a Kaspersky identificou o malware Arcane especificamente projetado para roubar credenciais de contas Steam e outros dados sensíveis. A persistência dessas campanhas demonstra que, do ponto de vista dos criminosos, o investimento em técnicas sofisticadas como o BitB compensa quando consideramos o valor potencial das contas roubadas.

Como identificar ataques BitB e se prevenir

O primeiro passo para se proteger contra ataques browser-in-the-browser é saber como identificá-los. A característica mais reveladora de uma janela BitB falsa é sua limitação de interatividade. Em uma janela pop-up legítima do navegador, você pode:

- Movê-la para fora dos limites da janela principal

- Redimensioná-la (maximizar ou minimizar)

- Interagir com elementos da interface do navegador como botões de voltar, avançar ou recarregar

Em uma janela BitB falsa, essas interações são impossíveis. Portanto, sempre que você encontrar uma janela de login pop-up, tente movê-la para fora da janela principal do navegador — se não conseguir, isso é um forte indício de que se trata de uma simulação maliciosa.

Outra dica importante é acessar sites de login diretamente em vez de clicar em links. Ou seja: quando se deparar com uma suposta oferta de item gratuito para o seu jogo preferido, prefira abrir uma nova guia e digitar manualmente o endereço oficial (como steamcommunity.com) para fazer login de forma segura.

A ativação da autenticação de dois fatores (2FA) é fundamental para proteger suas contas. No caso do Steam, use o Steam Guard Mobile Authenticator, que exige uma confirmação via aplicativo móvel para qualquer tentativa de login, mesmo que os criminosos consigam suas credenciais.

Desconfie sempre de ofertas que parecem boas demais para ser verdade, especialmente aquelas que prometem itens gratuitos ou vantagens exclusivas. Nunca compartilhe suas credenciais em sites que você acessou através de links em redes sociais, mensagens ou e-mails, mesmo que pareçam oficiais.

Por fim, mantenha seu navegador sempre atualizado. As atualizações frequentemente incluem correções de segurança que podem ajudar a identificar ou prevenir técnicas de phishing mais sofisticadas. Extensões de segurança confiáveis que alertam sobre sites maliciosos também podem adicionar uma camada extra de proteção contra esse tipo de ataque.

Leia mais no Canaltech:

- FBI alerta para sites que convertem PDF e MP3 e distribuem malware

- Links falsos e mais: 5 tipos de golpe envolvendo o IRPF 2025

- Chrome corrige falha de segurança crítica usada para espionagem; atualize agora

Leia a matéria no Canaltech.

![Ganha uma Tapo C410 câmara solar [gadget do mês Clube AadM+]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEikD0s0R9fkAUPPN5BAiaZGIlwa0t-86VnNPMUdVb7JYAwgyOhfMMWYhiaAcyuK022tV2mQBa8GN-eXjL9wqMiw2TxSsJ7KG6wfU-a3y-Wkcprvk7SyBUzwK_NRyr19Htu3z2gyW6jlOMWwh5Ue_PWtdVHczU3zTdvwweAz3XN_JC0gKYOHWKau03Gp1wnE/w1200-h630-p-k-no-nu/tapo_c410.jpg)