Attention : une vulnérabilité dans NVIDIA Container Toolkit mal corrigée

NVIDIA avait corrigée la vulnérabilité CVE-2024-0132 avec un joli score de 9 dans le niveau critique. La correction se révèle incomplète et permet, en cas d'exploitation réussie, de mettre les données en danger. Cette faille permet d'avoir un accès non autorisée d'un conteneur. La vulnérabilité avait été dévoilée en septembre 2024 et rapidement patchée. Trend Micro a vérifié la résolution et conclut que le fix proposé n'est pas complet et qu'une faille est toujours présente. Elle concerne Docker sur Linux et permet de faire un déni de service. La faille est numérotée CVE-2025-23359. Plus grave, cette faille peut exposer les infrastructures et les données. Trend Micro a publié une analyse de la faille et propose même un exemple d'utilisation. En attendant une correction complète, Trend Micro conseille :- réduire les accès API Docker- désactiver tout ce qui n'est pas essentiel- mettre en place un contrôle d'accès plus strict- faire un audit des conteneurs et des interactions avec le systèmePour en savoir plus : https://www.trendmicro.com/en_us/research/25/d/incomplete-nvidia-patch.htmlCatégorie actualité: SécuritéNVIDIA, DockerImage actualité AMP:

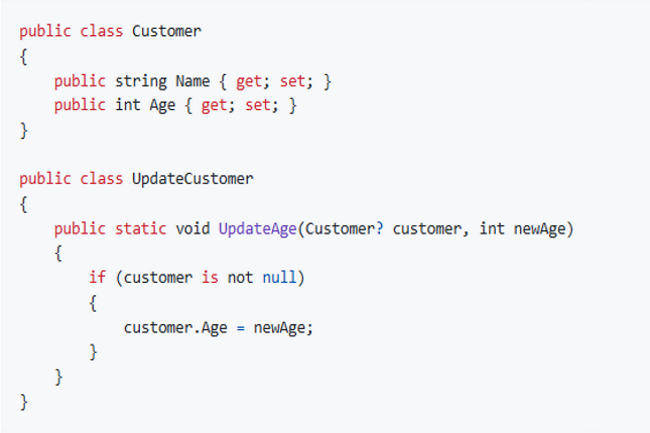

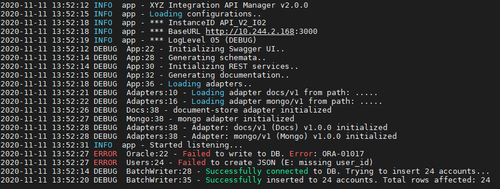

NVIDIA avait corrigée la vulnérabilité CVE-2024-0132 avec un joli score de 9 dans le niveau critique. La correction se révèle incomplète et permet, en cas d'exploitation réussie, de mettre les données en danger. Cette faille permet d'avoir un accès non autorisée d'un conteneur. La vulnérabilité avait été dévoilée en septembre 2024 et rapidement patchée. Trend Micro a vérifié la résolution et conclut que le fix proposé n'est pas complet et qu'une faille est toujours présente.

Elle concerne Docker sur Linux et permet de faire un déni de service. La faille est numérotée CVE-2025-23359. Plus grave, cette faille peut exposer les infrastructures et les données. Trend Micro a publié une analyse de la faille et propose même un exemple d'utilisation.

En attendant une correction complète, Trend Micro conseille :

- réduire les accès API Docker

- désactiver tout ce qui n'est pas essentiel

- mettre en place un contrôle d'accès plus strict

- faire un audit des conteneurs et des interactions avec le système

Pour en savoir plus : https://www.trendmicro.com/en_us/research/25/d/incomplete-nvidia-patch.html

![Forfaits télécom : comment l’offre B.iG peut vous faire économiser jusqu’à 440 € par an [Sponso]](https://images.frandroid.com/wp-content/uploads/2025/04/wifi-bouygues-1.jpg?#)