Comment se prémunir contre le vol par NFC | Blog officiel de Kaspersky

Les cybercriminels volent de l’argent par le biais des systèmes de paiement populaires (Apple Pay, Google Wallet et autres) et même par le simple fait de rapprocher une carte de paiement d’un smartphone. Comment se protéger en 2025 ?

La sécurité des cartes de paiement s’améliore constamment, mais les pirates informatiques trouvent sans cesse de nouveaux moyens de voler de l’argent. Autrefois, après avoir incité la victime à fournir les données de sa carte sur une fausse boutique en ligne ou dans le cadre d’une autre escroquerie, les cybercriminels fabriquaient un double physique de la carte en inscrivant les données volées sur une bande magnétique. Ces cartes pouvaient alors être utilisées sans problème dans les magasins et même dans les distributeurs automatiques. L’avènement des cartes à puce et des mots de passe à usage unique (OTP) a nettement compliqué la tâche des escrocs, mais ils se sont adaptés. Le passage aux paiements mobiles à l’aide de smartphones a renforcé la résistance à certains types d’escroqueries, mais a également ouvert de nouvelles possibilités. Après avoir piraté un numéro de carte, les escrocs tentent de le relier à leur propre compte Apple Pay ou Google Wallet. Ensuite, ils utilisent ce compte à partir d’un smartphone pour payer des marchandises avec la carte de la victime, soit dans un magasin normal, soit dans un faux magasin équipé d’un terminal de paiement compatible avec la technologie NFC.

Comment les données des cartes sont-elles piratées ?

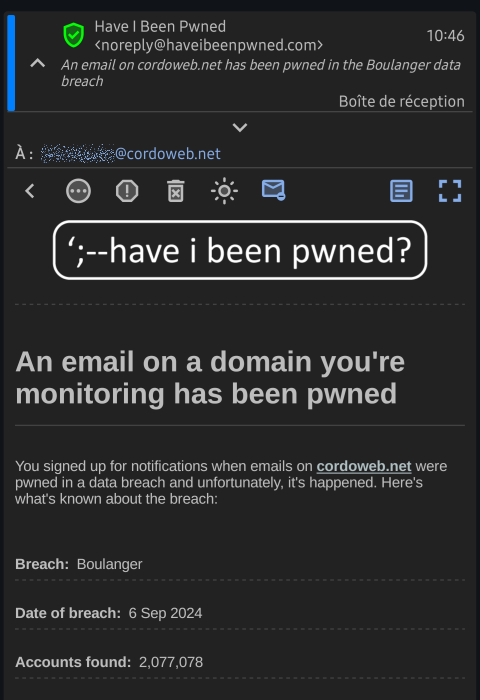

Ces cyberattaques impliquent une préparation à l’échelle industrielle. Les pirates informatiques créent des réseaux de faux sites Web destinés à soutirer des données de paiement. Ils peuvent par exemple imiter des services de livraison, de grands magasins en ligne, voire des portails de paiement de factures de services publics ou d’amendes pour infraction au Code de la route. Les cybercriminels rachètent également des dizaines de smartphones, y créent des comptes Apple ou Google et y installent des applications de paiement sans contact.

Vient ensuite la partie croustillante. Lorsqu’une victime arrive sur un site d’appât, on lui demande de lier sa carte ou d’effectuer un petit paiement obligatoire. Pour ce faire, elle doit saisir les détails de sa carte et confirmer qu’elle en est propriétaire en saisissant un mot de passe à usage unique. En fait, la carte n’est pas débitée à ce stade.

Que se passe-t-il en réalité ? Les données de la victime sont presque instantanément transférées aux cybercriminels, qui tentent de lier la carte à un portefeuille mobile sur leur smartphone. Le code OTP est nécessaire pour autoriser cette opération. Pour accélérer et simplifier le processus, les pirates informatiques utilisent un logiciel spécial qui, à partir des données fournies par la victime, génère une image de la carte qui la reproduit parfaitement. Ensuite, il suffit de prendre cette image en photo à partir d’Apple Pay ou de Google Wallet. Le processus exact d’association d’une carte à un portefeuille mobile dépend du pays et de la banque en question, mais en général, aucune donnée n’est requise en dehors du numéro, de la date d’expiration, du nom du titulaire de la carte, du code CVV/CVC ainsi que du mot de passe à usage unique. Toutes ces données peuvent être dérobées en une seule session et utilisées immédiatement.

Pour rendre les attaques encore plus efficaces, les cybercriminels utilisent d’autres techniques. Tout d’abord, si la victime reprend ses esprits avant de cliquer sur le bouton « Envoyer », les données déjà saisies dans les formulaires sont transmises aux criminels, même s’il ne s’agit que de quelques caractères ou d’une saisie incomplète. Deuxièmement, le faux site peut signaler que le paiement a échoué et inviter la victime à essayer une autre carte. De cette manière, les criminels peuvent obtenir les détails de deux ou trois cartes en une seule fois.

Les cartes ne sont pas débitées immédiatement et de nombreuses personnes, ne constatant rien de suspect sur leur relevé bancaire, oublient complètement l’incident.

Comment l’argent est-il volé sur les cartes ?

Les cybercriminels peuvent relier des dizaines de cartes à un smartphone sans essayer de dépenser immédiatement de l’argent avec ces cartes. Ce smartphone, rempli de numéros de carte, est ensuite revendu sur le Dark Web. Bien souvent, des semaines, voire des mois, s’écoulent entre l’attaque de phishing et les dépenses d’argent. Mais lorsque ce jour regrettable arrive, les criminels peuvent décider d’acheter des articles de luxe dans un magasin physique en effectuant simplement un paiement sans contact à partir d’un téléphone rempli de numéros de carte piratés. Ils peuvent également créer leur propre boutique sur une plateforme de commerce électronique reconnue et demander de l’argent pour des produits inexistants. Certains pays autorisent même les retraits aux distributeurs automatiques à l’aide d’un smartphone équipé de la technologie NFC. Dans tous les cas susmentionnés, aucune confirmation de la transaction par PIN ou mot de passe à usage unique n’est requise, si bien que l’argent peut être détourné jusqu’à ce que la victime bloque la carte.

Afin d’accélérer le transfert des portefeuilles mobiles aux acheteurs clandestins et de réduire les risques encourus par les personnes effectuant des paiements dans les magasins, les pirates informatiques ont commencé à utiliser une technique de relais NFC appelée Ghost Tap. Ils procèdent en installant une application légitime telle que NFCGate sur deux smartphones – l’un avec le portefeuille mobile et les cartes volées, l’autre utilisé directement pour les paiements. Cette application transmet, en temps réel sur Internet, les données NFC du portefeuille du premier téléphone à l’antenne NFC du second, que le complice des cybercriminels (appelé « mule ») rapproche du terminal de paiement.

La plupart des terminaux des boutiques hors ligne et de nombreux distributeurs automatiques de billets sont incapables de distinguer le signal relayé du signal original, ce qui permet à la mule de payer facilement des marchandises (ou des cartes-cadeaux, qui facilitent le blanchiment de l’argent volé). Et si la mule se fait arrêter dans le magasin, il n’y a rien de compromettant sur le smartphone, seulement l’application légitime NFCGate. Il n’y a pas de numéros de carte volés, car ceux-ci sont cachés sur le smartphone du chef de l’opération, qui peut se trouver n’importe où, même à l’étranger. Cette méthode permet aux escrocs d’encaisser rapidement et en toute sécurité des sommes importantes, car plusieurs mules peuvent effectuer des paiements presque simultanément avec la même carte volée.

Comment perdre de l’argent en rapprochant sa carte de son téléphone ?

Fin 2024, des fraudeurs ont mis au point un autre système de relais NFC et l’ont testé avec succès sur des utilisateurs russes, et rien ne les empêche d’étendre l’opération à l’échelle mondiale. Dans ce stratagème, les victimes ne sont même pas invitées à fournir les données d’identification de leur carte. Au lieu de cela, les pirates informatiques les poussent à installer sur leur smartphone une application soi-disant pratique, sous couvert d’un service gouvernemental, bancaire ou autre. Étant donné que de nombreuses applications bancaires et gouvernementales russes ont été retirées des boutiques officielles en raison des sanctions, les utilisateurs peu méfiants acceptent facilement de les installer. La victime est alors invitée à approcher sa carte de son smartphone et à saisir son code PIN à des fins d' »autorisation » ou de « vérification ».

Comme vous l’aurez deviné, l’application installée n’a rien à voir avec sa description. Lors de la première vague de ces attaques, les victimes obtenaient le même relais NFC, simplement reconditionné sous la forme d’une » application pratique « . Il lisait la carte lorsqu’elle était rapprochée du smartphone et transmettait ses données ainsi que le code PIN aux pirates informatiques, qui l’utilisaient pour effectuer des achats ou retirer de l’argent à des distributeurs automatiques de billets équipés de la technologie NFC. Les systèmes antifraude des grandes banques russes ont rapidement appris à identifier ces paiements en raison des différences de géolocalisation entre la victime et le payeur, si bien qu’en 2025, le stratagème (mais pas le principe) a dû être changé.

La victime reçoit alors une application permettant de créer un duplicata de carte, et le relais est installé du côté des pirates informatiques. Ensuite, sous le faux prétexte du risque de vol, la victime est invitée à déposer de l’argent sur un « compte sécurisé » par le biais d’un distributeur automatique de billets, en utilisant son smartphone comme moyen d’autoriser le paiement. Lorsque la victime présente son téléphone au distributeur automatique, l’escroc lui transmet les détails de sa propre carte et l’argent finit sur son compte. Ces opérations sont difficiles à repérer pour les systèmes automatiques de lutte contre la fraude, car la transaction semble parfaitement légitime : quelqu’un se rend à un distributeur automatique de billets et dépose de l’argent liquide sur une carte. Le système antifraude ne sait pas que la carte appartient à quelqu’un d’autre.

Comment protéger vos cartes contre les escrocs ?

Tout d’abord, Google et Apple eux-mêmes, ainsi que les systèmes de paiement, devraient mettre en œuvre des mesures de protection supplémentaires dans l’infrastructure de paiement. Toutefois, les utilisateurs peuvent également prendre certaines mesures pour se protéger :

- Utilisez des cartes virtuelles pour les paiements en ligne. Ne gardez pas de grosses sommes d’argent sur ces cartes et rechargez-les seulement avant d’effectuer un achat en ligne. Si l’émetteur de votre carte le permet, désactivez les paiements hors ligne et les retraits d’argent à partir de ces cartes.

- Une fois par an, faites bloquer votre ancienne carte virtuelle et obtenez-en une nouvelle.

- Pour les paiements hors ligne, associez une autre carte à Apple Pay, Google Wallet ou un service similaire. N’utilisez jamais cette carte en ligne et, si possible, utilisez un portefeuille mobile sur votre smartphone lorsque vous payez en magasin.

- Méfiez-vous particulièrement des applications qui vous demandent de rapprocher votre carte de paiement de votre smartphone – encore pire si elles vous demandent de saisir votre code PIN. S’il s’agit d’une application bancaire de confiance, vous pouvez lui faire confiance, mais s’il s’agit d’une application douteuse que vous venez d’installer à partir d’un lien inconnu en dehors d’une boutique d’applications officielle, évitez de l’utiliser.

- Utilisez des cartes plastiques aux distributeurs automatiques, et non un smartphone équipé de la technologie NFC.

- Installez une solution de sécurité complète sur l’ensemble de vos ordinateurs et smartphones afin de minimiser le risque de tomber sur des sites de phishing et d’installer des applications malveillantes.

- Activez le module Protection bancaire, disponible dans toutes nos solutions de sécurité, pour protéger vos transactions financières ainsi que vos achats en ligne.

- Activez les notifications de transaction les plus rapides possibles (texte et push) pour toutes les cartes de paiement et contactez immédiatement votre banque ou l’émetteur si vous remarquez quoi que ce soit de suspect.

Vous voulez en savoir plus sur la manière dont les escrocs peuvent voler l’argent de vos cartes ? Lisez nos articles :