GitHub Actions : un code malveillant compromet la supply chain et impacte 23 000 projets

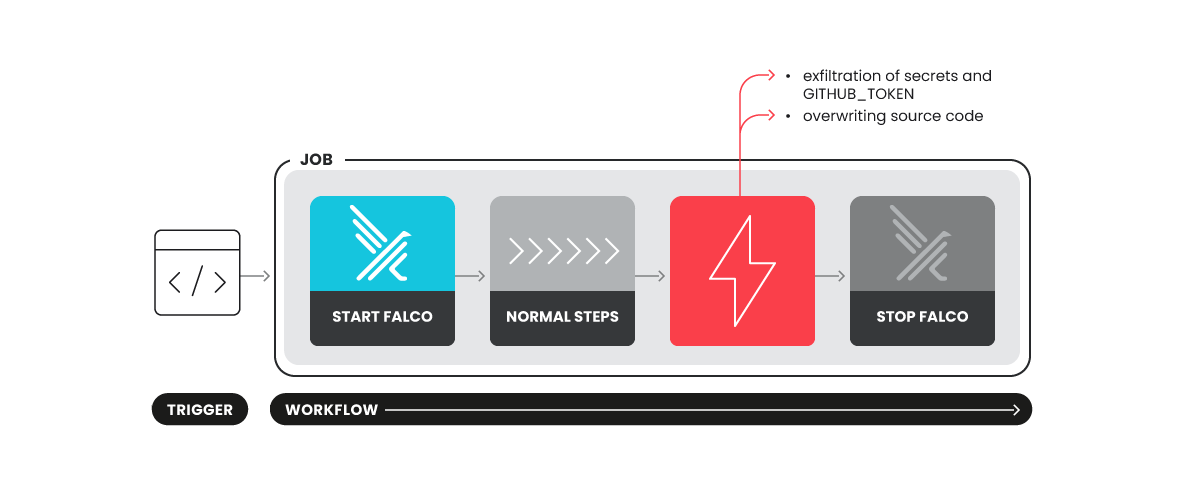

GitHub subit une vilaine attaque : Actions a été compromis via tj-actions/changed-files. Il permet de détecter les changements sur les fichiers des référentiels. Cette fonction est naturellement très utilisée. Un hacker a réussi à y injecter un code malveillant qui c'est ensuite diffusé dans plus de 23 000 projets. L'attaque remonte au 14 mars et même peut-être dès le 11-12 mars selon Sysdig. L'attaque consiste à une altération du code pour pouvoir injecter un code malveillant pour récupérer les secrets et les données des projets. Il s'agit d'une fonction Node en base64. Elle contient des instructions Python. Les secrets incluent les clés d'API, les tokens d'accès. Selon Sysdig, d'autres codes malveillants ont été répérés dans d'autres projets. A l'heure actuelle, l'identité de l'attaquant n'est pas connue ni la motivation de l'attaque. L'attaque consiste à cibler le Personal Access Token (PAT). GitHub cherche à savoir comment une telle compromission a été possible. L'auteur de tj-actions/changed-files a confirmé que les mots de passe du compte bot ont été modifiés et que les permissions ont été abaissées pour réduire les risques. Envisagez une alternative à tj-actions/changed-files. Cette attaque est référencée : CVE-2025-30066Catégorie actualité: SécuritéGitHubImage actualité AMP:

GitHub subit une vilaine attaque : Actions a été compromis via tj-actions/changed-files. Il permet de détecter les changements sur les fichiers des référentiels. Cette fonction est naturellement très utilisée. Un hacker a réussi à y injecter un code malveillant qui c'est ensuite diffusé dans plus de 23 000 projets.

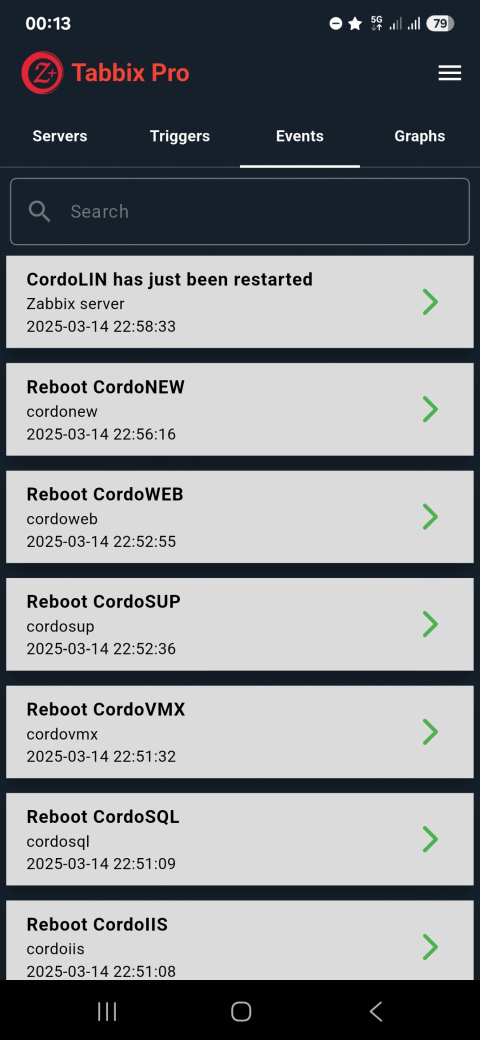

L'attaque remonte au 14 mars et même peut-être dès le 11-12 mars selon Sysdig. L'attaque consiste à une altération du code pour pouvoir injecter un code malveillant pour récupérer les secrets et les données des projets. Il s'agit d'une fonction Node en base64. Elle contient des instructions Python. Les secrets incluent les clés d'API, les tokens d'accès. Selon Sysdig, d'autres codes malveillants ont été répérés dans d'autres projets. A l'heure actuelle, l'identité de l'attaquant n'est pas connue ni la motivation de l'attaque. L'attaque consiste à cibler le Personal Access Token (PAT). GitHub cherche à savoir comment une telle compromission a été possible.

L'auteur de tj-actions/changed-files a confirmé que les mots de passe du compte bot ont été modifiés et que les permissions ont été abaissées pour réduire les risques. Envisagez une alternative à tj-actions/changed-files.

Cette attaque est référencée : CVE-2025-30066

.webp)