JFrog Ltd. publie le rapport "Software Supply Chain State of the Union 2025"

JFrog permet une IA de confiance - Détecte les menaces de sécurité critiques Émergence de l'expansion de l'IA dans la chaîne d'approvisionnement en logiciels Le rapport "Software Supply Chain State of the Union 2025" révèle qu'un « quadruple facteur » d'exploitation de vulnérabilités, de CVEs mal notées, de mauvaise gouvernance des modèles ML, et plus encore, mettent en péril la confiance dans les logiciels récemment créés - Investigations

JFrog Ltd. publie le rapport "Software Supply Chain State of the Union 2025", qui met en lumière les menaces émergentes en matière de sécurité logicielle, les risques évolutifs de DevOps et les meilleures pratiques, ainsi que les préoccupations de sécurité potentiellement explosives à l'ère de l'IA.

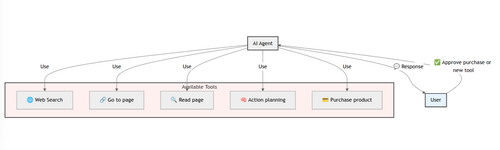

"De nombreuses organisations adoptent avec enthousiasme les modèles ML publics pour stimuler l'innovation rapide, démontrant un engagement fort à exploiter l'IA pour la croissance. Cependant, plus d'un tiers d'entre elles comptent encore sur des efforts manuels pour gérer l'accès aux modèles sécurisés et approuvés, ce qui peut conduire à des négligences potentielles," a déclaré Yoav Landman, CTO et co-fondateur de JFrog. "L'adoption de l'IA va croître encore plus rapidement. Par conséquent, pour que les organisations prospèrent à l'ère de l'IA, elles doivent automatiser leurs chaînes d'outils et leurs processus de gouvernance avec des solutions prêtes pour l'IA, garantissant qu'elles restent à la fois sécurisées et agiles tout en maximisant leur potentiel d'innovation."

La gestion et la sécurisation de la chaîne d'approvisionnement logicielle de bout en bout est essentielle pour fournir des versions logicielles de confiance. En combinant les informations recueillies auprès de plus de 1 400 professionnels du développement, de la sécurité et des opérations aux États-Unis, au Royaume-Uni, en France, en Allemagne, en Inde et en Israël, ainsi que les données d'utilisation des développeurs issues des plus de 7 000 clients de JFrog, avec une analyse des CVEs réalisée par l'équipe de recherche en sécurité de JFrog, le rapport "Software Supply Chain State of the Union 2025" révèle pourquoi cette tâche est souvent difficile pour les entreprises face à l'expansion et à la frénésie des menaces dans l'ère de l'IA actuelle.

Principaux résultats du rapport :

• Un « quadruple facteur » de vulnérabilités de sécurité menace la chaîne d'approvisionnement logicielle : Les principaux facteurs de sécurité affectant l'intégrité et la sécurité de la chaîne d'approvisionnement logicielle incluent : les CVEs, les packages malveillants, les expositions de secrets, et les mauvaises configurations/erreurs humaines. Par exemple, l'équipe de recherche en sécurité de JFrog a détecté 25 229 secrets/tokens exposés dans des registres publics (augmentation de 64 % par rapport à l'année précédente). La complexité croissante des menaces de sécurité logicielle rend plus difficile le maintien d'une sécurité cohérente dans la chaîne d'approvisionnement logicielle.

• La prolifération et les attaques des modèles AI/ML augmentent : En 2024, plus de 1 million de nouveaux modèles ML ont été ajoutés sur Hugging Face, accompagnés d'une augmentation de 6,5x des modèles malveillants, ce qui indique que les modèles AI et ML deviennent de plus en plus une cible privilégiée pour les acteurs malveillants.

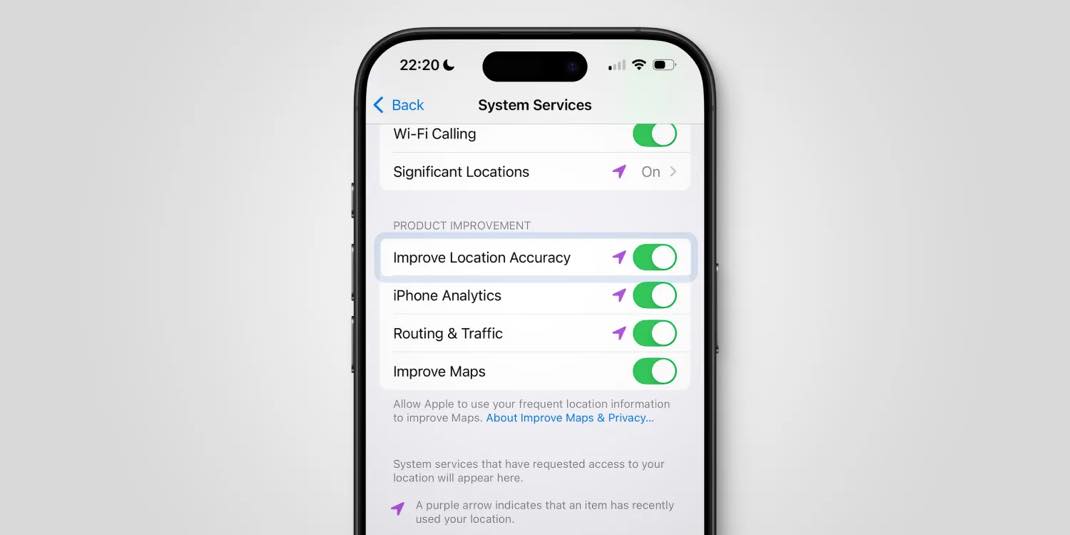

• La gouvernance manuelle des modèles ML augmente les risques : La plupart des entreprises (94 %) utilisent des listes certifiées pour gouverner l'utilisation des artefacts ML, mais plus d'un tiers (37 %) de ces entreprises s'appuient sur des efforts manuels pour créer et maintenir leurs listes de modèles ML approuvés. Cette dépendance excessive à la validation manuelle crée de l'incertitude sur l'exactitude et la cohérence de la sécurité des modèles ML.

• Le manque de scans de sécurité crée des angles morts : De manière alarmante, seulement 43 % des professionnels de l'IT affirment que leur organisation applique des scans de sécurité à la fois sur le code et les binaires, laissant de nombreuses entreprises vulnérables aux menaces de sécurité uniquement détectables au niveau binaire. Ce chiffre est en baisse par rapport à 56 % l'année dernière, signe que les équipes ont encore de grandes lacunes pour identifier et prévenir les risques logiciels dès que possible.

• Les vulnérabilités critiques continuent d'augmenter et sont mal notées : En 2024, les chercheurs en sécurité ont divulgué plus de 33 000 nouveaux CVEs, soit une augmentation de 27 % par rapport à 2023, dépassant le taux de croissance de 24,5 % des nouveaux packages logiciels. Cette tendance soulève des inquiétudes car le nombre croissant de CVEs augmente la complexité et la pression sur les développeurs et les équipes de sécurité, pouvant freiner l'innovation. Par ailleurs, l'équipe de sécurité de JFrog a constaté que seulement 12 % des CVEs de haut niveau notées "critiques" (CVSS 9.0-10.0) par les organisations gouvernementales justifient le niveau de sévérité critique qui leur a été attribué, car elles sont susceptibles d'être exploitées par des attaquants₁. Ce modèle est préoccupant en raison d'une méthodologie de notation centralisée et inchangée au fil du temps, ce qui augmente le risque de faux positifs dans les évaluations et contribue à la "fatigue de vulnérabilité" chez les développeurs.

"Nous avons découvert un schéma clair où les organisations notant les CVEs gonflent les scores et provoquent un niveau de panique inutile dans l'industrie, obligeant les développeurs à se précipiter pour remédier à des problèmes qui n'ont souvent aucun impact, ce qui mène à un gaspillage de temps cognitif et professionnel," a déclaré Shachar Menashe, Vice President of Security Research. "Lorsque les équipes DevSecOps sont forcées de remédier à des vulnérabilités qui ne sont finalement pas nuisibles, leurs flux de travail quotidiens sont perturbés, ce qui peut mener à l'épuisement des développeurs et à des erreurs coûteuses."

Le rapport "Software Supply Chain State of the Union 2025" de JFrog aborde également les préoccupations concernant le manque de visibilité sur la provenance du code dans la chaîne d'approvisionnement logicielle, le téléchargement de packages logiciels open source directement depuis des registres publics sans filtrer les vulnérabilités, les inconvénients de l'"expansion des outils de sécurité", et bien plus encore. Pour explorer les résultats complets de ce rapport de cette année, visitez notre site ou lisez ce blog.

₁ La méthodologie de notation de gravité de JFrog prend en compte la probabilité d'exploitation de la vulnérabilité, contrairement aux notations CVSS, qui se concentrent uniquement sur la gravité de l'exploitation, sous-estimant souvent les risques.

![Bilan 2024 : Les nouveautés Agorapulse pour booster votre stratégie sociale [Infographie]](https://www.agorapulse.com/fr/blog/wp-content/uploads/sites/3/2025/03/FR-New-Favorite-Agorapulse-Features-of-2024-Blogpost-Header-scaled.jpg?#)