Sur les traces de Gamaredon : HarfangLab aide à l'Europe à se fortifier contre le cyberespionnage russe

Sur les traces de Gamaredon : HarfangLab aide à l'Europe à se fortifier contre le cyberespionnage russe - Malwares

HarfangLab publie une nouvelle analyse, dans le quel il identifie une campagne de cyberespionnage en cours, attribuée à l'acteur russe Gamaredon, avec des indices suggérant une nouvelle vague de malwares visant des entités militaires et gouvernementales en Ukraine. Les chercheurs en cybermenaces de HarfangLab ont analysé en détail le malware PteroLNK VBScript de Gamaredon ainsi que son infrastructure de soutien, afin d'aider les professionnels de la cybersécurité à mieux évaluer leur exposition au risque et à renforcer leur protection.

L'attribution d'une campagne à un acteur précis reste un défi, toutefois Gamaredon est largement reconnu dans la communauté de la cybersécurité comme étant lié au Service fédéral de sécurité (FSB) de Russie, spécialisé dans le renseignement électromagnétique et la sécurité de l'information. Depuis toujours, ce groupe cible les institutions gouvernementales ukrainiennes, les infrastructures critiques et les structures militaires, des secteurs qui, d'après les derniers échantillons collectés, demeurent au cœur de ses priorités.

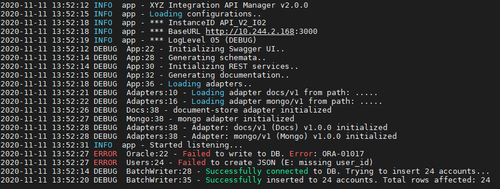

« L'efficacité de Gamaredon ne réside pas dans sa sophistication technique, mais dans sa capacité d'adaptation : un rythme opérationnel soutenu et des mises à jour constantes. Le groupe parvient à produire massivement des malwares fortement obscurcis, renouvelle quotidiennement ses résolveurs pour rediriger vers de nouvelles infrastructures, et parvient ainsi à maintenir un faible taux de détection », a déclaré Ariel Jungheit, responsable de la recherche sur les menaces chez HarfangLab, impliqué dans l'enquête.

L'activité détectée par HarfangLab, apparue fin 2024, s'inscrit dans la continuité des opérations menées par Gamaredon depuis plus de dix ans contre l'Ukraine. Ce dernier rapport révèle des infections actives utilisant une nouvelle variante de Pterodo, la boîte à outils emblématique du groupe, désormais équipée de canaux de commande et de contrôle mis à jour, améliorant ainsi sa résilience.

« Nous avons analysé une nouvelle version du malware issu de l'écosystème Pterodo, baptisée Ptero-LNK. Certains échantillons, datant de décembre 2024, montrent que cette variante peut se propager via des clés USB ou des partages réseau, en remplaçant des fichiers ou des dossiers par des raccourcis malveillants. Une fois qu'un poste est compromis, l'infection peut se propager facilement. Le malware agit également comme un téléchargeur capable de récupérer et d'exécuter d'autres charges malveillantes », explique Ariel Jungheit. « L'objectif de Gamaredon reste le même : surveiller et perturber la défense ukrainienne pour soutenir les objectifs militaires russes. Ce qui caractérise cette campagne, ce n'est pas seulement son ampleur et sa persistance, mais le fait qu'elle soit encore active à ce jour. »

Bien que HarfangLab n'ait identifié, dans cette campagne spécifique, aucune preuve directe de ciblage français ou d'autres pays européens, les activités passées de Gamaredon ont montré des cas isolés dans les pays voisins. Cela laisse à penser que la menace pourrait se propager, en particulier vers les pays ayant des liens diplomatiques ou militaires forts avec l'Ukraine.

Pour une meilleure sécurité, il faut privilégier la collaboration et la transparence.

Contrairement aux rapports plus généraux du secteur, l'analyse de HarfangLab fournit des indicateurs de compromission (IOC) accessibles au public ainsi que des analyses détaillées du comportement des malwares, permettant aux entreprises, de toutes tailles, d'évaluer leur exposition aux risques et de renforcer leurs défenses.

« Gamaredon est devenu un expert en camouflage. Ses malwares échappent aux outils d'analyse statiques et automatisés. Même aujourd'hui, les taux de détection sont faibles : seuls 6 moteurs antivirus sur 61 détectent certains de ces échantillons des mois après leur apparition initiale. Cela montre à quel point leurs méthodes sont efficaces », déclare Ariel Jungheit. « Notre objectif est de permettre aux entreprises de prendre le contrôle de leur sécurité. Nous croyons en la collaboration et la transparence dans un domaine qui est devenu de plus en plus fermé et concurrentiel. Ce rapport est détaillé, exploitable et conçu pour aider les équipes à détecter la menace, qu'il s'agisse de petites équipes de SOC ou de grandes entreprises de cybersécurité. La détection n'est pas encore généralisée, et nous espérons que cela contribuera à augmenter les taux de détection. »