Come gli Hacker cambiano IP e posizione automaticamente in pochi secondi

Tor è una rete utilizzata dagli hacker per navigare anonimamente, cambiando indirizzo IP e posizione geografica. Il sistema è basato su una rete di relay che garantisce la privacy e la sicurezza tramite un'architettura a più nodi e la crittografia a cipolla.

Ultimamente si fa un gran parlare delle tecniche che gli hacker utilizzano per proteggere la loro identità e delle metodologie sfruttate per cambiare l’indirizzo IP pubblico nel giro di pochi secondi. Anche le Autorità Garanti per la tutela dei dati personali evidenziano da tempo che l’indirizzo IP è considerato dato personale perché può essere utilizzato per risalire all’identità dell’utente. Uno degli strumenti più “gettonati” per navigare nell’anonimato, anzi quello più apprezzato in assoluto, è certamente la rete Tor. Con Tor è possibile non soltanto cambiare IP ma anche posizione geografica in maniera molto semplice.

Tor utilizza un sistema a più nodi per instradare il traffico attraverso una rete di relay, nascondendo l’origine della connessione. Questa rete garantisce l’anonimato perché instrada il traffico attraverso nodi scelti in modo pseudo-casuale, nascondendo l’IP originale dell’utente. Inoltre, il sistema crittografico a cipolla adottato da Tor si serve di più livelli di cifratura (onion routing): ogni nodo conosce solo il nodo precedente e successivo, ma mai contemporaneamente il dato relativo all’origine e alla destinazione finale, garantendo così privacy e sicurezza.

Perché gli Hacker scelgono Tor per cambiare IP e posizione di frequente

Se installate Tor Browser, lasciate che sia automaticamente stabilita una connessione. Tor crea un circuito ovvero un percorso crittografato che la connessione segue attraverso la sua rete.

Ciascun circuito Tor è composto da tre nodi selezionati casualmente:

- Nodo di ingresso (Guard Node): conosce l’IP dell’utente ma non la destinazione finale.

- Nodo intermedio (Relay): agisce come ponte, impedendo la correlazione tra ingresso e uscita.

- Nodo di uscita (Exit Node): invia il traffico verso la destinazione finale, senza conoscere l’origine.

Ogni nodo decifra solo uno strato della crittografia a cipolla, garantendo anonimato e sicurezza. Per impostazione predefinita, i circuiti cambiano automaticamente ogni 10 minuti per maggiore protezione.

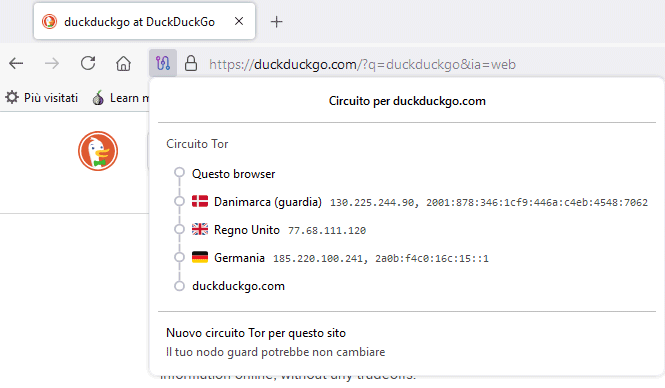

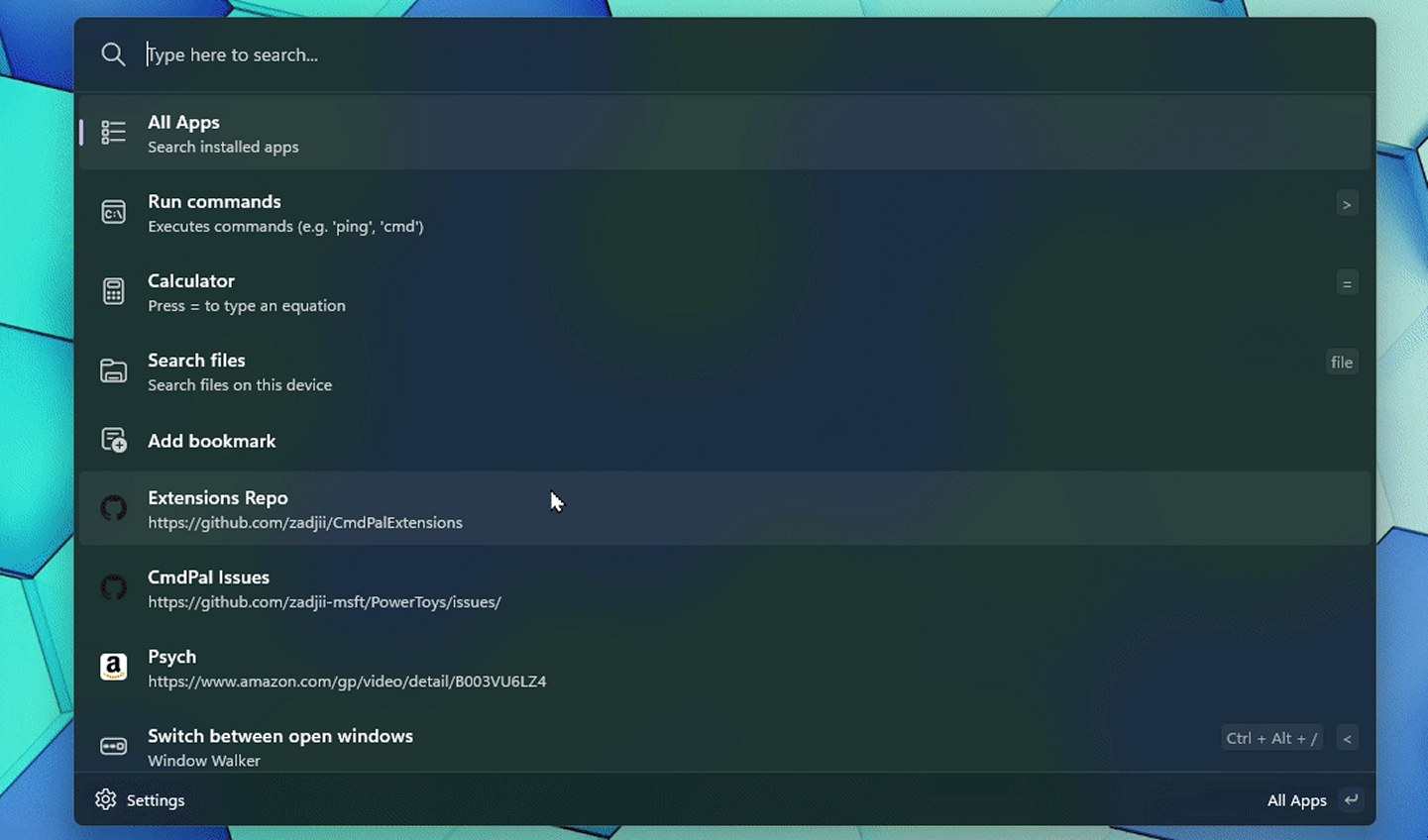

Se cliccate sull’icona presente all’inizio della barra degli indirizzi di Tor dopo aver stabilito una connessione con un qualunque sito Web, potete verificare qual è il circuito attualmente in essere e scoprire gli indirizzi IP dell’exit node in uso.

Come si può verificare nell’immagine, indipendentemente dalla posizione in cui ci si trova, in questo caso ci si presenterà ai server remoti con un indirizzo IP pubblico tedesco. Cliccando semplicemente su Nuovo circuito Tor per questo sito, si chiede a Tor di modificare il circuito creandone uno nuovo. Il nodo di guardia, ovvero il primo, resta fisso mentre gli altri due cambiano.

È quindi possibile presentarsi con un indirizzo IP differente, con una località geografica di provenienza che varia di volta in volta. Come abbiamo spiegato nella guida citata nell’introduzione, è anche possibile modificare le impostazioni di Tor, attraverso il suo file di configurazione, affinché ad esempio l’exit node sia scelto dalla lista di quelli appartenenti a uno specifico Paese. Ad esempio, aggiungendo le due righe nel file di configurazione torrc, all’exit node di Tor corrisponderà sempre un IP italiano:

ExitNodes {IT}

StrictNodes 1

L’unico problema è che gli indirizzi IP degli exit node di Tor sono “sporchi”: condivisi da tanti utenti sono rilevati come IP della rete Tor e per questo motivo indicati come potenziali fonti di traffico indesiderato (potete ad esempio verificarlo con un servizio come MX Toolbox Blacklists). Per questo molti hacker spesso aggiungono a valle della rete Tor un proxy con un IP “pulito”.

Come cambiare indirizzo IP e posizione geografica con Tor

In tanti video pubblicati su YouTube è spesso citato lo script gr33n37-ip-changer. Si tratta di una procedura automatizzata destinata ai sistemi GNU/Linux che si occupa di cambiare indirizzo IP Tor una volta trascorso il numero di secondi specificato dall’utente. Anziché aspettare i 10 minuti fissati da Tor, lo script può provvedere al cambio IP (o meglio dell’exit node) trascorsi pochi secondi.

La creazione di un nuovo circuito è forzata in modo automatico ricaricando da script il servizio Tor, usando il comando systemctl reload tor.service.

Nel caso in cui Tor non fosse installato, lo script provvede a caricarlo automaticamente previa verifica della distribuzione Linux in uso. L’installazione automatica avviene però solamente per una manciata di distro. Diversamente, si deve procedere all’installazione di Tor in modo manuale.

Le direttive di Tor per creare un nuovo circuito e cambiare exit node

In realtà, non è necessario riavviare l’intero servizio Tor per creare un nuovo circuito senza aspettare i 10 minuti fissati di default. Basta infatti aprire il file di configurazione di Tor (su Linux si può fare impartendo il comando sudo nano /etc/tor/torrc) e aggiungere le seguenti due righe:

MaxCircuitDirtiness 30

NewCircuitPeriod 30

Utilizzando l’editor di testo nano, è sufficiente premere le combinazioni di tasti CTRL+O e CTRL+X per salvare le modifiche e chiudere il programma. Dopo aver applicato la modifica, si deve impartire il comando seguente per riavviare Tor e fare in modo che le direttive siano prese in considerazione:

sudo systemctl restart tor

Il parametro MaxCircuitDirtiness definisce quanto tempo un circuito può rimanere “sporco” o inutilizzato prima di essere chiuso. È espresso in secondi e indica il limite temporale oltre il quale un circuito, che non è stato usato da un certo periodo, è considerato obsoleto e accantonato dall’installazione locale di Tor.

L’impostazione NewCircuitPeriod è invece usata per stabilire il tempo che Tor attende per la creazione di un nuovo circuito cifrato.

Perché non è una grande idea cambiare molto di frequente indirizzo IP con Tor

Con due semplici direttive nel file di configurazione torrc, è quindi possibile cambiare IP e posizione geografica senza usare script. Ma è davvero ragionevole farlo?

Da molti, il cambio frequente dell’IP dell’exit node di Tor è sbandierato come un grande vantaggio. In realtà le cose stanno un po’ diversamente. Abbassare troppo i valori MaxCircuitDirtiness e NewCircuitPeriod o riavviare continuamente il servizio, può avere un impatto negativo sulla stabilità della rete Tor e sull’affidabilità dei circuiti. Creare circuiti troppo rapidamente o chiudere quelli esistenti troppo frequentemente contribuisce a rallentare la navigazione e a ridurre l’efficienza della rete.

Per non parlare del fatto che il cambio dell’IP, con la generazione di un nuovo circuito, potrebbe avvenire nel bel mezzo di un trasferimento dati importante. Con l’impossibilità di concludere le operazioni in corso (che si arresteranno prematuramente).

All’apparenza, cambiare l’exit node di Tor (e quindi l’IP pubblico) di frequente potrebbe sembrare una buona idea per migliorare l’anonimato, ma ciò può rendere il traffico più sospetto. Cosa che gli hacker cercano di evitare. In generale, Tor cerca di bilanciare l’anonimato e la stabilità della rete, quindi è meglio non forzare cambi troppo rapidi in modo arbitrario.

Credit immagine in apertura: Tor Project

/https://www.html.it/app/uploads/2025/03/Nuovo-progetto-2-5.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/NVIDIA.jpg)

/https://www.ilsoftware.it/app/uploads/2024/06/Siri-con-Apple-Intelligence.png)