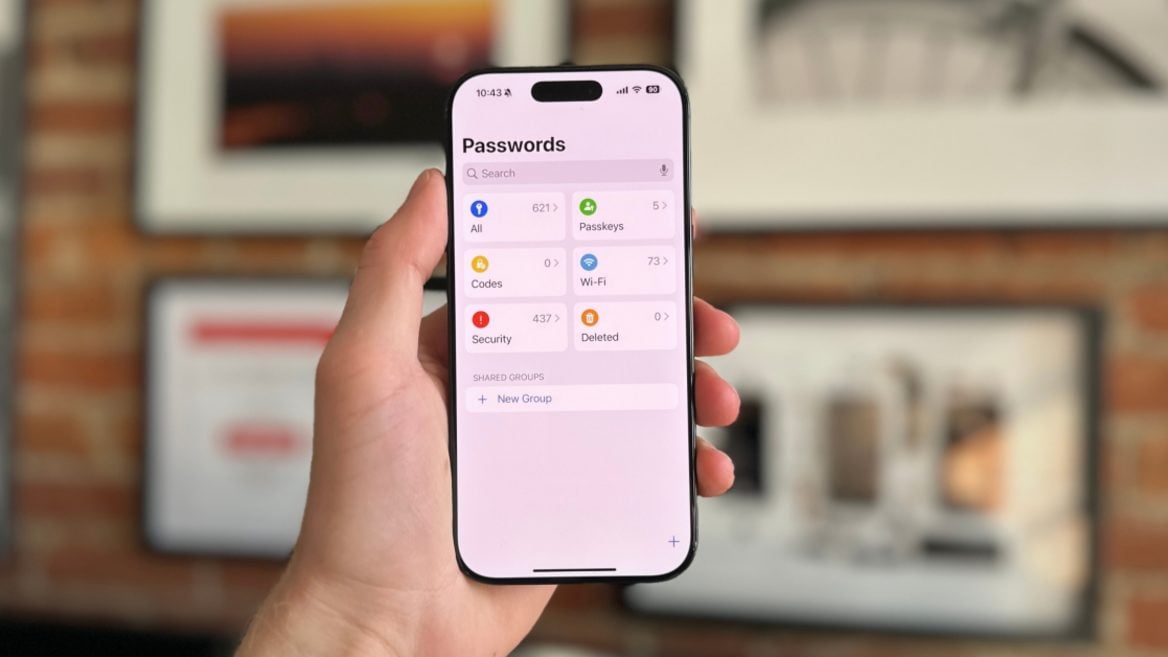

Приложение с паролями Apple оставалось уязвимым для фишинговых атак на протяжении трёх месяцев

Как выяснилось, менеджер паролей для iPhone и iPad коммуницировал с веб-сайтами через протокол HTTP вместо зашифрованного HTTPS. Через незащищённый протокол отправлялись критические запросы для сброса паролей. Само собой, никакие пароли в текстовом виде не пересылались, да и большинство сайтов сегодня по умолчанию переводят HTTP-трафик на HTTPS. Однако при подключении через публичную сеть Wi-Fi в кафе […]

Как выяснилось, менеджер паролей для iPhone и iPad коммуницировал с веб-сайтами через протокол HTTP вместо зашифрованного HTTPS. Через незащищённый протокол отправлялись критические запросы для сброса паролей.

Само собой, никакие пароли в текстовом виде не пересылались, да и большинство сайтов сегодня по умолчанию переводят HTTP-трафик на HTTPS.

Однако при подключении через публичную сеть Wi-Fi в кафе или аэропорту оставался риск, что исходящий запрос мог быть перехвачен злоумышленниками и перенаправлен на фишинговый сайт, который и должен был принять ваши личные данные.

Apple залатала вопиющую дыру в безопасности только спустя три месяца после релиза iOS 18, в декабре, а рассказала о проблеме только вчера. Если вдруг вы меняли пароли в конце прошлого года в общественных местах, мы рекомендуем вам сменить их ещё раз.

![С миру по нитке [17.03.2025]](http://tesera.ru/images/items/2462612,15/125x125xpa/photo.png)