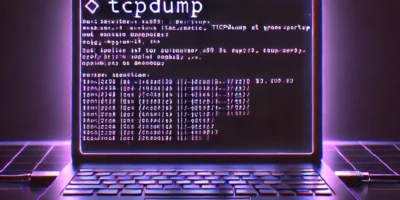

Kradzież sesji przeglądarkowej w kilka sekund – nowy atak BitM. Jak się chronić?

Nowa zaawansowana technika cyberataku znana jako Browser-in-the-Middle (BitM) pozwala hakerom na przejęcie sesji użytkowników i obejście uwierzytelniania wieloskładnikowego (MFA) w … Czytaj dalej The post Kradzież sesji przeglądarkowej w kilka sekund – nowy atak BitM. Jak się chronić? appeared first on Kapitan Hack.

Nowa zaawansowana technika cyberataku znana jako Browser-in-the-Middle (BitM) pozwala hakerom na przejęcie sesji użytkowników i obejście uwierzytelniania wieloskładnikowego (MFA) w zaledwie kilka sekund.

Nowy atak Browser-in-the-Middle

Artykuł na blogu Google Cloud opisuje zagrożenie związane z techniką kradzieży sesji o nazwie „Browser-in-the-Middle” (BitM). Jest to zaawansowana metoda ataku, dzięki której cyberprzestępcy mogą w kilka sekund przejąć sesję użytkownika, omijając tradycyjne mechanizmy bezpieczeństwa, takie jak uwierzytelnianie wieloskładnikowe (MFA).

W skrócie:

- Na czym polega atak BitM?

- BitM to technika przechwytywania sesji użytkowników poprzez kontrolowanie ich przeglądarki internetowej.

- Atak ten różni się od tradycyjnych metod, takich jak phishing czy malware, ponieważ może działać nawet na w pełni aktualnych systemach zabezpieczeń.

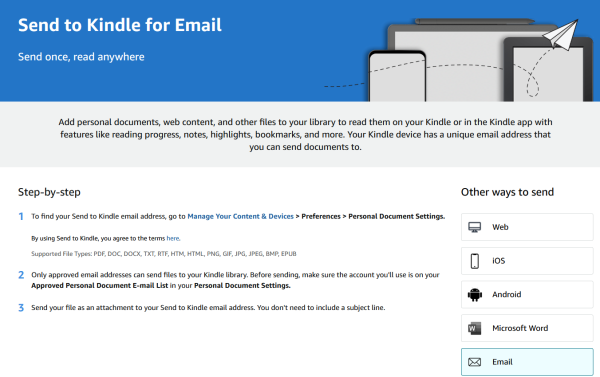

- Jak działa?

- Atakujący wykorzystuje różne techniki, aby zmusić ofiarę do otwarcia specjalnie spreparowanej przeglądarki lub zainfekowanej sesji przeglądarkowej.

- Po zalogowaniu się użytkownika na stronie docelowej cyberprzestępca przechwytuje tokeny sesji, zyskując pełny dostęp do konta ofiary.

- Proces ten działa w czasie rzeczywistym, co oznacza, że nawet uwierzytelnianie wieloskładnikowe (MFA) może nie być wystarczającą ochroną.

- Dlaczego jest to groźne?

- Tradycyjne zabezpieczenia, takie jak MFA, nie są skuteczne, ponieważ atak odbywa się w trakcie aktywnej sesji użytkownika.

- Cyberprzestępcy mogą w ten sposób przejąć dostęp do systemów firmowych, usług chmurowych czy kont bankowych.

- Ponieważ atak ma miejsce w przeglądarce, standardowe narzędzia antywirusowe mogą go nie wykryć.

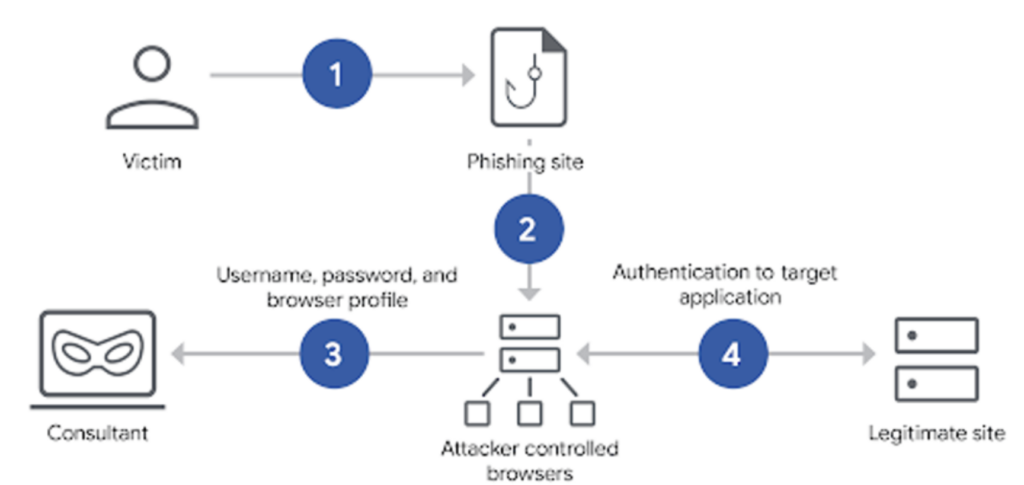

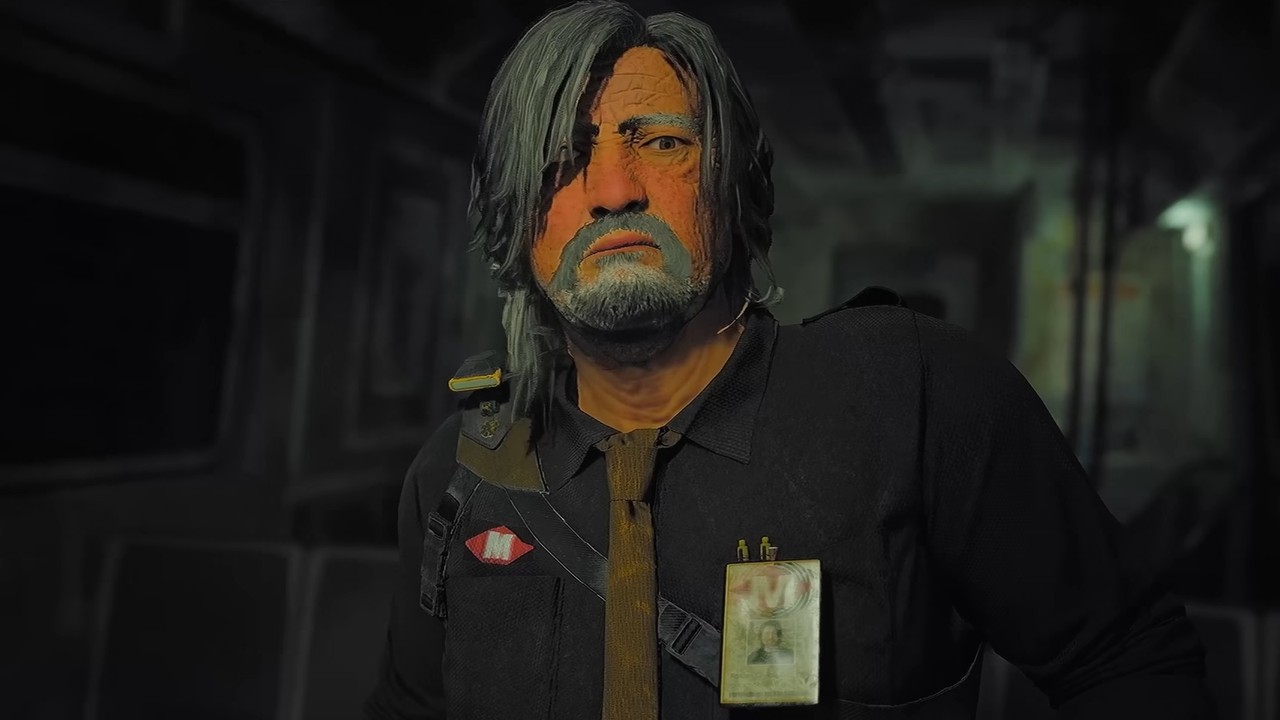

Schemat ataku

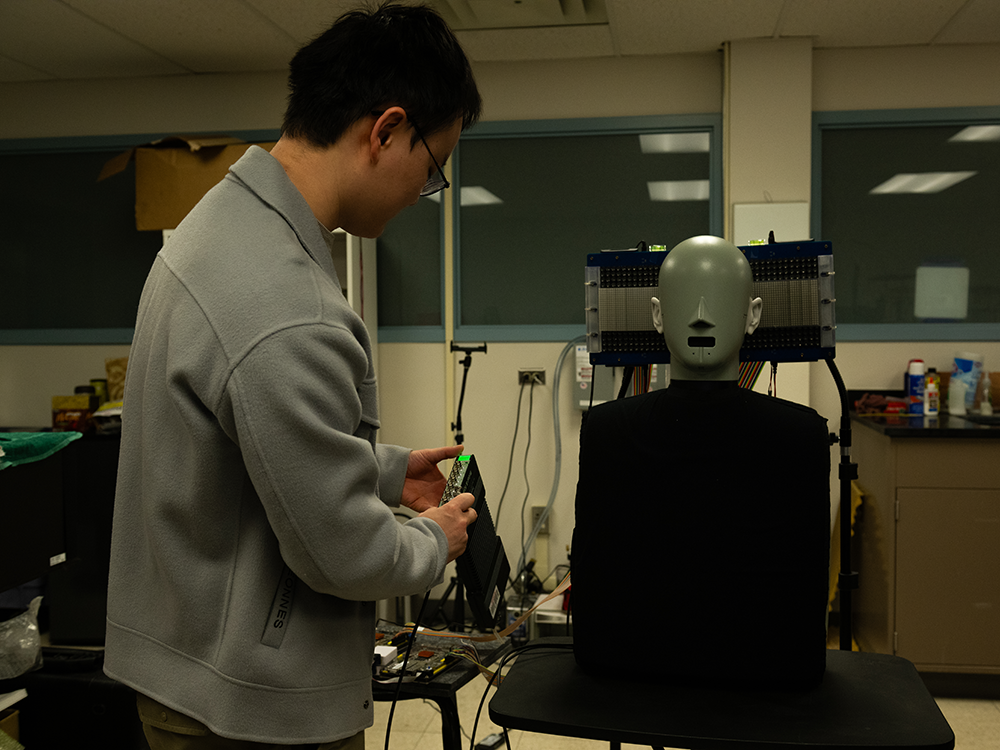

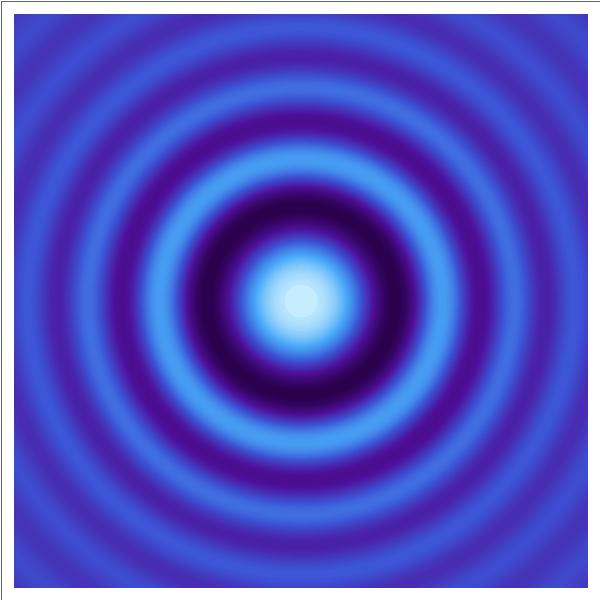

BitM wykorzystuje mechanizmy przeglądarki internetowej do przechwytywania aktywnych sesji. Atak polega na imitowaniu autentycznych doświadczeń przeglądania – ofiara jest kierowana do przeglądarki kontrolowanej przez cyberprzestępcę. Wystarczy, że użytkownik wejdzie na spreparowaną stronę lub kliknie link phishingowy, a jego ruch zostaje przekierowany przez proxy działające na serwerze atakującego. Złośliwa przeglądarka wiernie odwzorowuje interfejs prawdziwej strony, nakłaniając ofiarę do podania danych logowania i przejścia przez proces uwierzytelniania wieloskładnikowego. Po zalogowaniu się użytkownika cyberprzestępca przechwytuje token sesji, uzyskując pełny dostęp do konta ofiary bez potrzeby ponownego uwierzytelniania.

Cały atak można zobaczyć na poniższym nagraniu:

Jak się okazuje, technika BitM jest szczególnie skuteczna w przypadku aplikacji opartych na infrastrukturze wirtualnych pulpitów (VDI) oraz usługach chmurowych, gdzie przejęcie sesji może zapewnić atakującym dostęp do krytycznych zasobów i sieci uprzywilejowanych.

Zagrożenia dla bezpieczeństwa korporacyjnego

Ataki BitM mogą prowadzić do poważnych incydentów, takich jak naruszenia danych, kradzież własności intelektualnej czy nawet przejęcie kontroli nad Active Directory. Zespoły zajmujące się testami penetracyjnymi (tzw. Red Teams) często wykorzystują te techniki do oceny podatności organizacji, pokazując, że zależność od MFA może być niewystarczająca.

Szybkość i skalowalność ataków

BitM wyróżnia się prostotą wdrożenia i możliwością masowego przeprowadzania ataków. Narzędzia tego typu, takie jak Delusion, umożliwiają dynamiczne skalowanie infrastruktury atakującej i zarządzanie kampaniami za pomocą tagów. Ponieważ atak przebiega bez widocznych zakłóceń w działaniu systemów, ofiary mogą nie zdawać sobie sprawy z naruszenia aż do momentu, gdy jest już za późno.

Jak ograniczyć ryzyko ataków BitM?

Choć żaden system nie jest w pełni odporny, istnieją skuteczne sposoby na minimalizowanie zagrożenia:

- Sprzętowe MFA (FIDO2) – klucze bezpieczeństwa, takie jak YubiKey czy Google Titan, wymuszają kryptograficzne uwierzytelnianie powiązane z konkretnymi domenami. Oznacza to, że atakujący nie mogą powtórnie użyć skradzionych danych logowania na innych stronach.

- Certyfikaty klienta – powiązanie sesji z unikalnymi certyfikatami urządzenia uniemożliwia atakującym przeniesienie przechwyconych sesji na inne systemy. Ta metoda skutecznie uzupełnia FIDO2 w ochronie przed kradzieżą tokenów.

- Monitorowanie zachowań użytkowników – wykorzystanie narzędzi analizujących anomalie w logowaniu oraz odciski przeglądarek może pomóc w szybkim wykrywaniu podejrzanej aktywności.

- Szkolenia z zakresu cyberbezpieczeństwa – podnoszenie świadomości użytkowników w zakresie wykrywania prób phishingu, np. poprzez analizę podejrzanych adresów URL i nietypowych żądań logowania, nadal pozostaje kluczowym elementem ochrony.

BitM stanowi poważne wyzwanie dla zespołów ds. bezpieczeństwa na całym świecie, ponieważ pozwala atakującym wykorzystać przeglądarki użytkowników jako narzędzie do obchodzenia tradycyjnych mechanizmów ochrony. Szybkość i skuteczność tej metody wymagają nowego podejścia do zabezpieczeń, opartego na zaawansowanej autoryzacji i monitorowaniu sesji w czasie rzeczywistym.

The post Kradzież sesji przeglądarkowej w kilka sekund – nowy atak BitM. Jak się chronić? appeared first on Kapitan Hack.

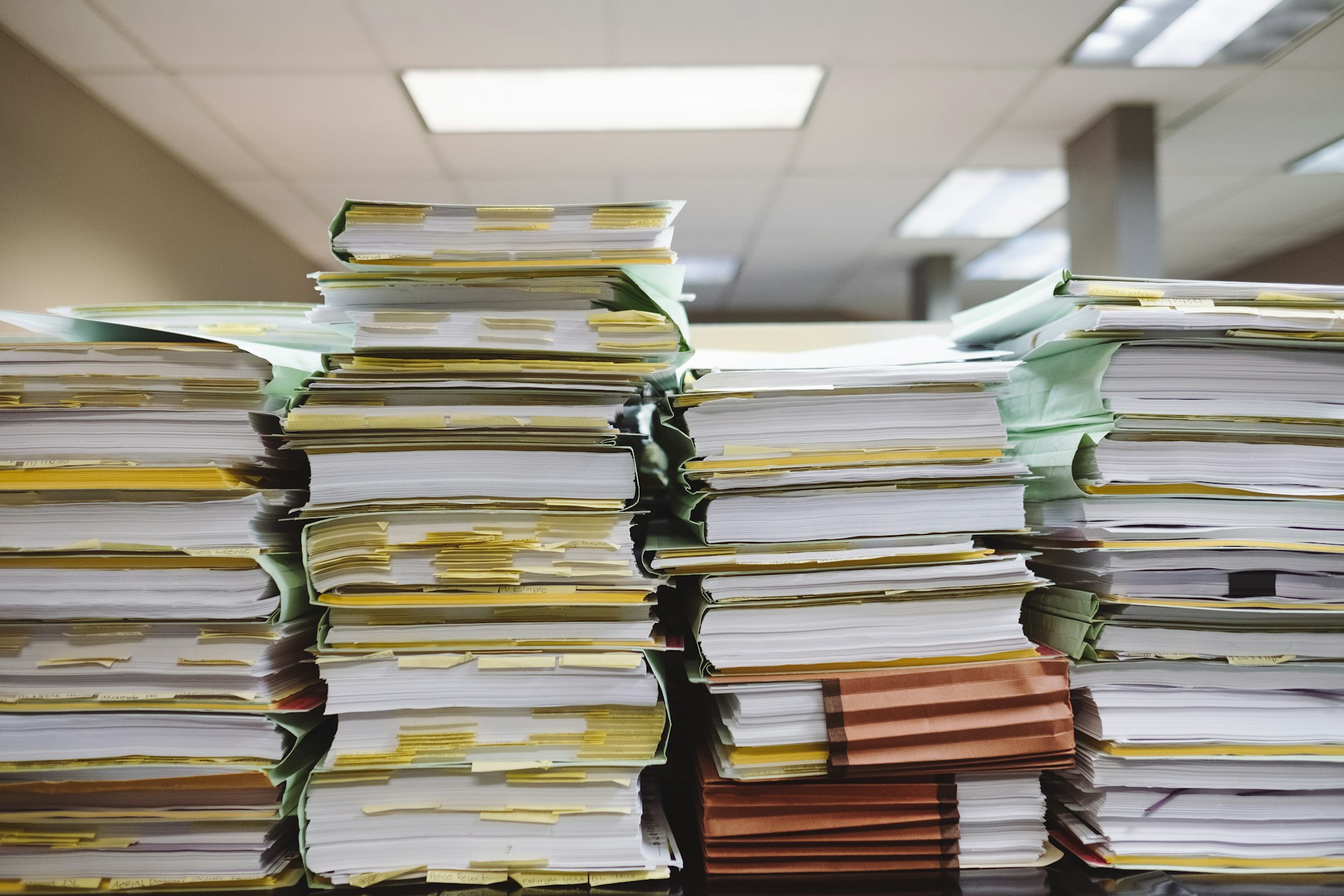

![Weekendowa Lektura: odcinek 615 [2025-03-16]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

.jpg?width=1920&height=1920&fit=bounds&quality=80&format=jpg&auto=webp#)

![[Aktualizacja] Orange Polska liczy na czas żniw](https://www.telko.in/assets/img/logo-fb.jpg)

![Utknęli na orbicie, teraz wracają na Ziemię [TRANSMISJA]](https://interia-s.pluscdn.pl/utkneli-na-orbicie-teraz-wracaja-na-ziemie-transmisja/000KRMRAGMS6DET1-C461.jpg?#)

![Jesteś w ciąży? Nie bądź targetem! Jak zachować prywatność w sieci [poradnik]](https://panoptykon.org/sites/default/files/2025-03/poradnik_prywatnosc_ciaza_grafika_pdf.png)