Ta strona używa plików cookie. Kontynuując przeglądanie strony, wyrażasz zgodę na korzystanie z plików cookie

Wszystkie

antyweb

niebezpiecznik

zaufanatrzeciastrona.pl

dobreprogramy.pl

android.com.pl

benchmark.pl

sekurak

kopalniawiedzy.pl

tabletowo.pl

gry-online.pl

purepc.pl

businessinsider.com.pl

swiatczytnikow.pl

ppe.pl

certpolska

lowcygier.pl

telepolis.pl

crazynauka.pl

focus.pl

myapple.pl

chip.pl

gsmmaniak.pl

imagazine.pl

geekweek.pl

gram.pl

wirtualnemedia.pl

kwantowo.pl

lubikinfo

ak74-blogarturakurasis

eurogamer.pl

gsmonline.pl

tablety.pl

mobimaniak.pl

pdaclub.pl

telko.in

bezprzyciskow.pl

wpworld.pl

appki.com.pl

tabliczni.pl

miuipolska.pl

fandroid.com.pl

simblog.pl

gomobi.pl

androidal.pl

mobirank.pl

Wszystkie

totylkoteoria.pl

weglowy.blogspot.com

zmianynaziemi.pl

whatnext.pl

naukowy.blog.polityka.pl

tylkonauka.pl

news.astronet.pl

kosmonauta.net

ciekawe.org

tylkoastronomia.pl

rmf24.pl

zapytajfizyka.fuw.edu.pl

pulskosmosu

naukawpolsce.pap.pl

ncn.gov.pl

antymatrix.blog.polityka.pl

dzienniknaukowy.pl

innemedium.pl

historia.org.pl

national-geographic.pl

naukatolubie.pl

Opłaca mi się głosować na Mentzena…

Kwi 26, 2025 0

Biuro NCN zamknięte w dniu 2 maja

Kwi 28, 2025 0

Skrócone godziny pracy biura NCN 18 kwietnia

Kwi 26, 2025 0

Wszystkie

unknownews

sekurak.pl

panoptykon.org

kapitanhack.pl

domowysurvival

cybersecurity.org

bezpieczenstwo-di

polska-zbrojna.pl

defence24.pl

policja.pl

cyberdefence24.pl

backupacademy.pl

opensecurity.pl

wampir-mroczna-zaloga-org

niebezpiecznik-linkblog

avlab.pl

wladcysieci.pl

gynvael.coldwind.pl

Nowoczesny ekwipunek preppera – które technol...

Kwi 26, 2025 0

Wkładki do śpiwora. Po co w ogóle są?

Kwi 23, 2025 0

- Strona Główna

- LIVE TV

-

Tech

- Wszystkie

- antyweb

- niebezpiecznik

- zaufanatrzeciastrona.pl

- dobreprogramy.pl

- android.com.pl

- benchmark.pl

- sekurak

- kopalniawiedzy.pl

- tabletowo.pl

- gry-online.pl

- purepc.pl

- businessinsider.com.pl

- swiatczytnikow.pl

- ppe.pl

- certpolska

- lowcygier.pl

- telepolis.pl

- crazynauka.pl

- focus.pl

- myapple.pl

- chip.pl

- gsmmaniak.pl

- imagazine.pl

- geekweek.pl

- gram.pl

- wirtualnemedia.pl

- kwantowo.pl

- lubikinfo

- ak74-blogarturakurasis

- eurogamer.pl

- gsmonline.pl

- tablety.pl

- mobimaniak.pl

- pdaclub.pl

- telko.in

- bezprzyciskow.pl

- wpworld.pl

- appki.com.pl

- tabliczni.pl

- miuipolska.pl

- fandroid.com.pl

- simblog.pl

- gomobi.pl

- androidal.pl

- mobirank.pl

-

Nauka

- Wszystkie

- totylkoteoria.pl

- weglowy.blogspot.com

- zmianynaziemi.pl

- whatnext.pl

- naukowy.blog.polityka.pl

- tylkonauka.pl

- news.astronet.pl

- kosmonauta.net

- ciekawe.org

- tylkoastronomia.pl

- rmf24.pl

- zapytajfizyka.fuw.edu.pl

- pulskosmosu

- naukawpolsce.pap.pl

- ncn.gov.pl

- antymatrix.blog.polityka.pl

- dzienniknaukowy.pl

- innemedium.pl

- historia.org.pl

- national-geographic.pl

- naukatolubie.pl

- Gry

- Security

- Dodaj swój kanał

- Źródło Wiadomości

![Weekendowa Lektura: odcinek 620 [2025-04-19]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![Zupełnie zrezygnowałem z Netflixa. Teraz to VOD króluje w moim domu [OPINIA]](https://static.android.com.pl/uploads/2024/10/netflix-aplikacja-Fot-JarTee-Shutterstock-1280x853.jpg)

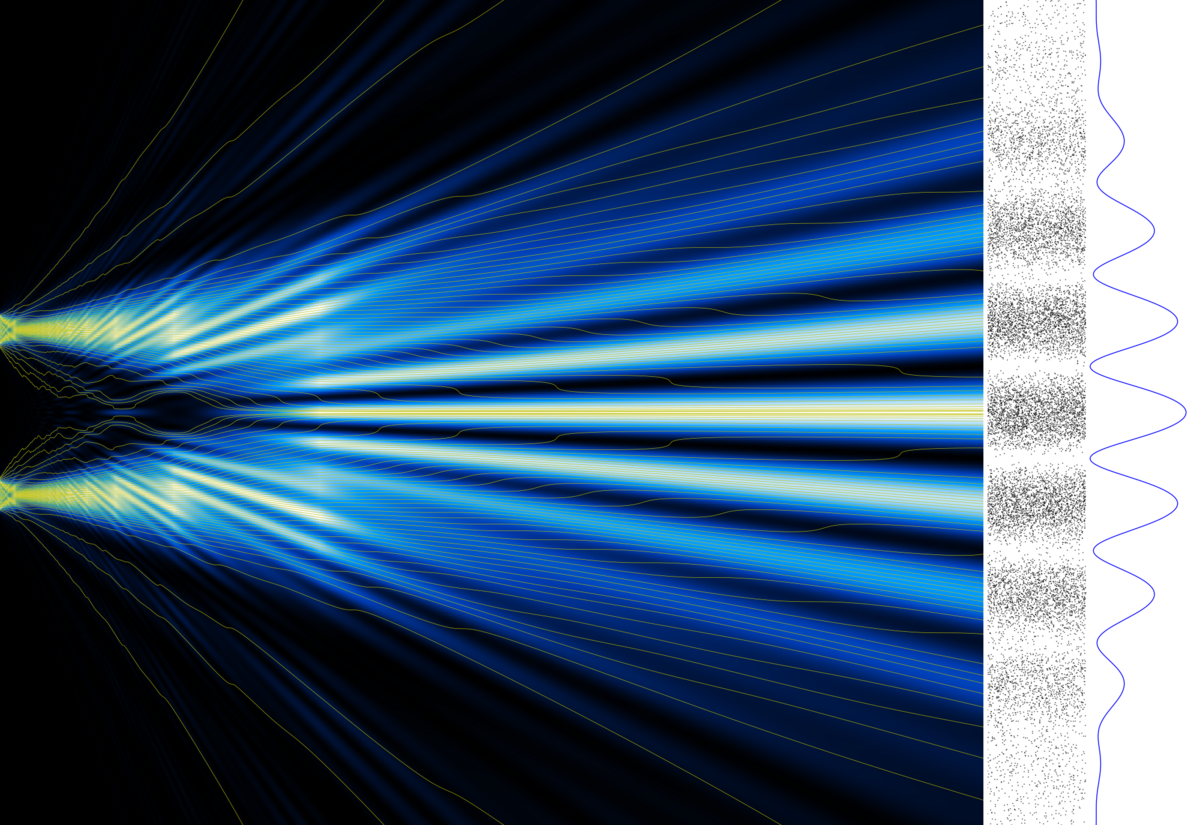

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)

![Dorastanie na Marsie [niepublikowany nigdzie indziej fragment książki]](https://naukatolubie.pl/app/uploads/2025/03/Niespokojnepokolenie_blog.png)

![Piekielnie droga bomba Ukrainy w akcji. Nie było co zbierać [WIDEO]](https://cdn.komputerswiat.pl/1/mpjk9lBaHR0cHM6Ly9vY2RuLmV1L3B1bHNjbXMvTURBXy81MmQwZjJlZmU4NTZlN2M3MzkyNGExNjA4OTcyOWM4Mi5qcGeSlQMAAM0Hfs0EN5MFzQSwzQMg3gACoTAHoTEE?#)

![Ali Alkhatib o biurokracji i utopii algorytmów [wywiad]](https://panoptykon.org/sites/default/files/2025-03/pismo-kwestionariusz-nguyen-dang-.jpg)