FBI emite alerta para ransomware Medusa que sequestra dados sensíveis

O FBI e a agência de cibersegurança dos EUA (CISA) emitiram um alerta conjunto sobre a ameaça do ransomware Medusa, usado para sequestrar dados sensíveis de empresas. Segundo o relatório, a abordagem opera como “Ransomware como serviço” (RaaS), um provedor que viabiliza os golpes pelos agentes, e já fez centenas de vítimas. Ransomware cresce 51% na América Latina, aponta relatório de cibersegurança Erro humano causa 95% das falhas de segurança, revela estudo O primeiro caso de uso foi identificado em junho de 2021, mas a investigação recente do FBI indica que existem mais de 300 vítimas até fevereiro de 2025, incluindo indústrias nas áreas de medicina, educação e tecnologia. O Canaltech explica o caso: -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- O que é um ransomware? Como o Medusa funciona Como se proteger O que é um ransomware? Ransomware é um tipo de ataque cibernético que sequestra e criptografa os dados digitais de um indivíduo ou de uma empresa e usa táticas de extorsão para liberá-los, como exigir uma compensação financeira — “ransom” significa “resgate” em inglês, por isso o nome. O ataque normalmente tem empresas como alvos e podem trazer consequências graves para as vítimas: além do impacto financeiro, hackers podem ameaçar vazar dados sensíveis. Como o Medusa funciona O ransomware opera como um provedor para conduzir os ataques cibernéticos e usa um modelo de afiliado para ter acesso às vítimas. “O Medusa é um ransomware que atua sendo disponibilizado para seus afiliados para realização de ataques em troca de uma parte dos lucros, identificado mais tecnicamente como Ransomware-as-a-Service (RaaS)”, explica o gerente de Inteligência de Ameaças Cibernéticas da ISH Tecnologia, Paulo Trindade, para o Canaltech. O alerta do FBI com a CISA informa que os desenvolvedores do Medusa (ainda não identificados) recrutam hackers em fóruns para ter acesso inicial às vítimas potenciais. Quando o golpe é aplicado, usam um modelo de extorsão dupla no qual criptografam os dados das vítimas e ainda ameaçam publicá-los caso não seja feito um pagamento. A natureza de um RaaS também dificulta rastrear e combater os responsáveis pelo Medusa, aponta Paulo Trindade. “Como um provedor, o Medusa possui uma operação descentralizada usando a dark web, o que anonimiza suas atividades.”, completa. Ataques com o Medusa não são rastreados facilmente (Imagem: vickygharat/Pixabay/CC) Ataques começam por phishing A forma mais comum de atacar com o ransomware envolve uma tentativa de phishing — quando invasores tentam extrair dados confidenciais de uma pessoa a partir de links ou apps falsos. “O principal vetor de infecção do Medusa consiste em sofisticadas e avançadas campanhas de phishing projetadas para roubar credenciais de usuários desavisados. Quando os atacantes conseguem essas credenciais, eles ganham acesso aos sistemas e iniciam atividades maliciosas, incluindo a criptografia de dados vitais da vítima”, analisa o gerente do Grupo de Pesquisa de Dados na Check Point Research (CPR), Omer Dembinsky. Como se proteger O FBI reforça a importância de ativar mecanismos de proteção para clientes de e-mail, como Gmail e Outlook, além de serviços de VPN. Um dos mais importantes é a verificação em duas etapas, visto que impede o acesso apenas com o uso da senha do usuário. “A segurança de e-mail é a primeira linha de defesa. Como o phishing serve como o principal vetor de ataque do Medusa, implementar uma solução avançada de segurança de e-mail é imperativo para ter uma proteção abrangente contra exatamente esse tipo de ameaça sofisticada”, completa Omer Dembinsky, da CPR. Além disso, é importante que empresas mantenham os sistemas operacionais atualizados e reforcem os mecanismos de segurança contra phishing e vulnerabilidade zero day. O chefe de pesquisa antimalware da Kaspersky, Vladimir Kuskov, também orienta a não expor serviços de área de trabalho remota em redes públicas e a fazer o backup de dados regularmente. "Certifique-se de poder acessá-lo rapidamente em caso de emergência, quando necessário", aponta. Leia também: Como ativar a verificação em duas etapas do Gmail Site falso do CapCut é usado para espalhar malware; veja como se proteger Wi-Fi público é perigoso? Entenda o risco de usar redes abertas VÍDEO: você sabe como proteger os dados do seu celular? Leia a matéria no Canaltech.

O FBI e a agência de cibersegurança dos EUA (CISA) emitiram um alerta conjunto sobre a ameaça do ransomware Medusa, usado para sequestrar dados sensíveis de empresas. Segundo o relatório, a abordagem opera como “Ransomware como serviço” (RaaS), um provedor que viabiliza os golpes pelos agentes, e já fez centenas de vítimas.

- Ransomware cresce 51% na América Latina, aponta relatório de cibersegurança

- Erro humano causa 95% das falhas de segurança, revela estudo

O primeiro caso de uso foi identificado em junho de 2021, mas a investigação recente do FBI indica que existem mais de 300 vítimas até fevereiro de 2025, incluindo indústrias nas áreas de medicina, educação e tecnologia.

O Canaltech explica o caso:

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

- O que é um ransomware?

- Como o Medusa funciona

- Como se proteger

O que é um ransomware?

Ransomware é um tipo de ataque cibernético que sequestra e criptografa os dados digitais de um indivíduo ou de uma empresa e usa táticas de extorsão para liberá-los, como exigir uma compensação financeira — “ransom” significa “resgate” em inglês, por isso o nome.

O ataque normalmente tem empresas como alvos e podem trazer consequências graves para as vítimas: além do impacto financeiro, hackers podem ameaçar vazar dados sensíveis.

Como o Medusa funciona

O ransomware opera como um provedor para conduzir os ataques cibernéticos e usa um modelo de afiliado para ter acesso às vítimas.

“O Medusa é um ransomware que atua sendo disponibilizado para seus afiliados para realização de ataques em troca de uma parte dos lucros, identificado mais tecnicamente como Ransomware-as-a-Service (RaaS)”, explica o gerente de Inteligência de Ameaças Cibernéticas da ISH Tecnologia, Paulo Trindade, para o Canaltech.

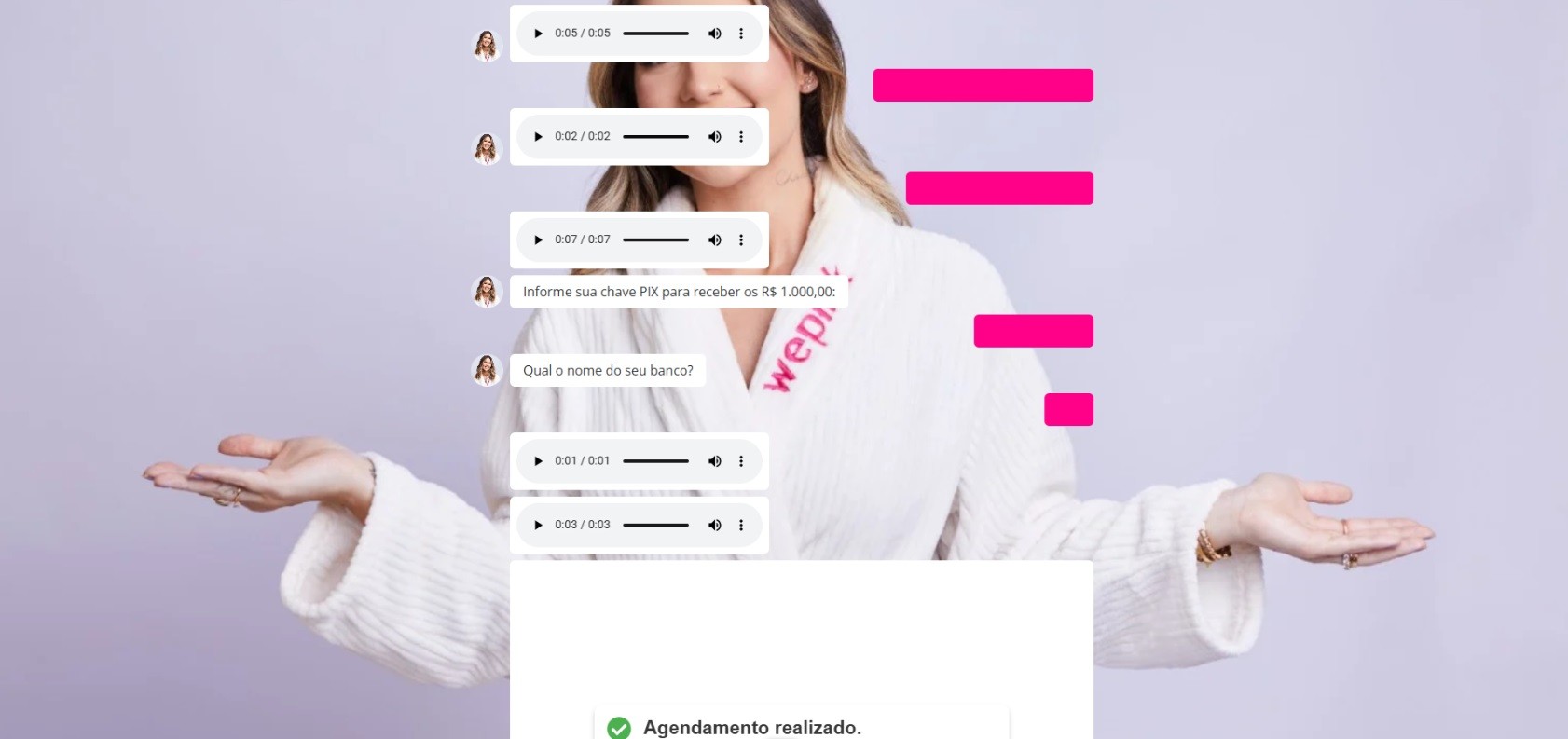

O alerta do FBI com a CISA informa que os desenvolvedores do Medusa (ainda não identificados) recrutam hackers em fóruns para ter acesso inicial às vítimas potenciais. Quando o golpe é aplicado, usam um modelo de extorsão dupla no qual criptografam os dados das vítimas e ainda ameaçam publicá-los caso não seja feito um pagamento.

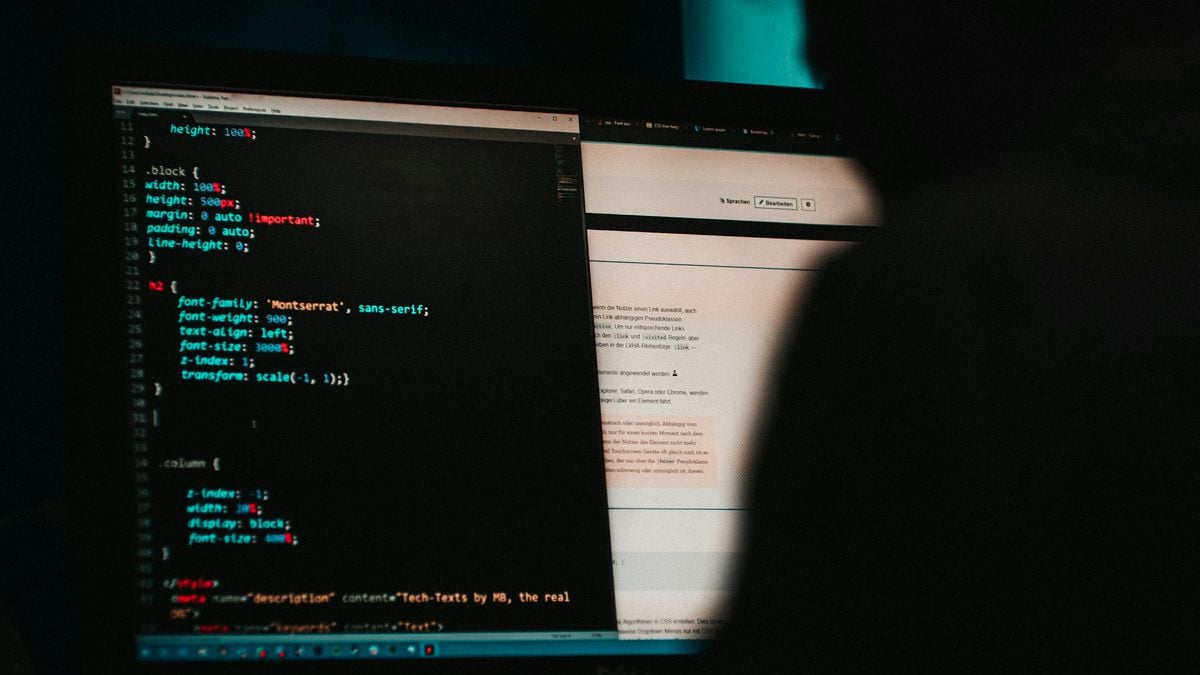

A natureza de um RaaS também dificulta rastrear e combater os responsáveis pelo Medusa, aponta Paulo Trindade. “Como um provedor, o Medusa possui uma operação descentralizada usando a dark web, o que anonimiza suas atividades.”, completa.

Ataques começam por phishing

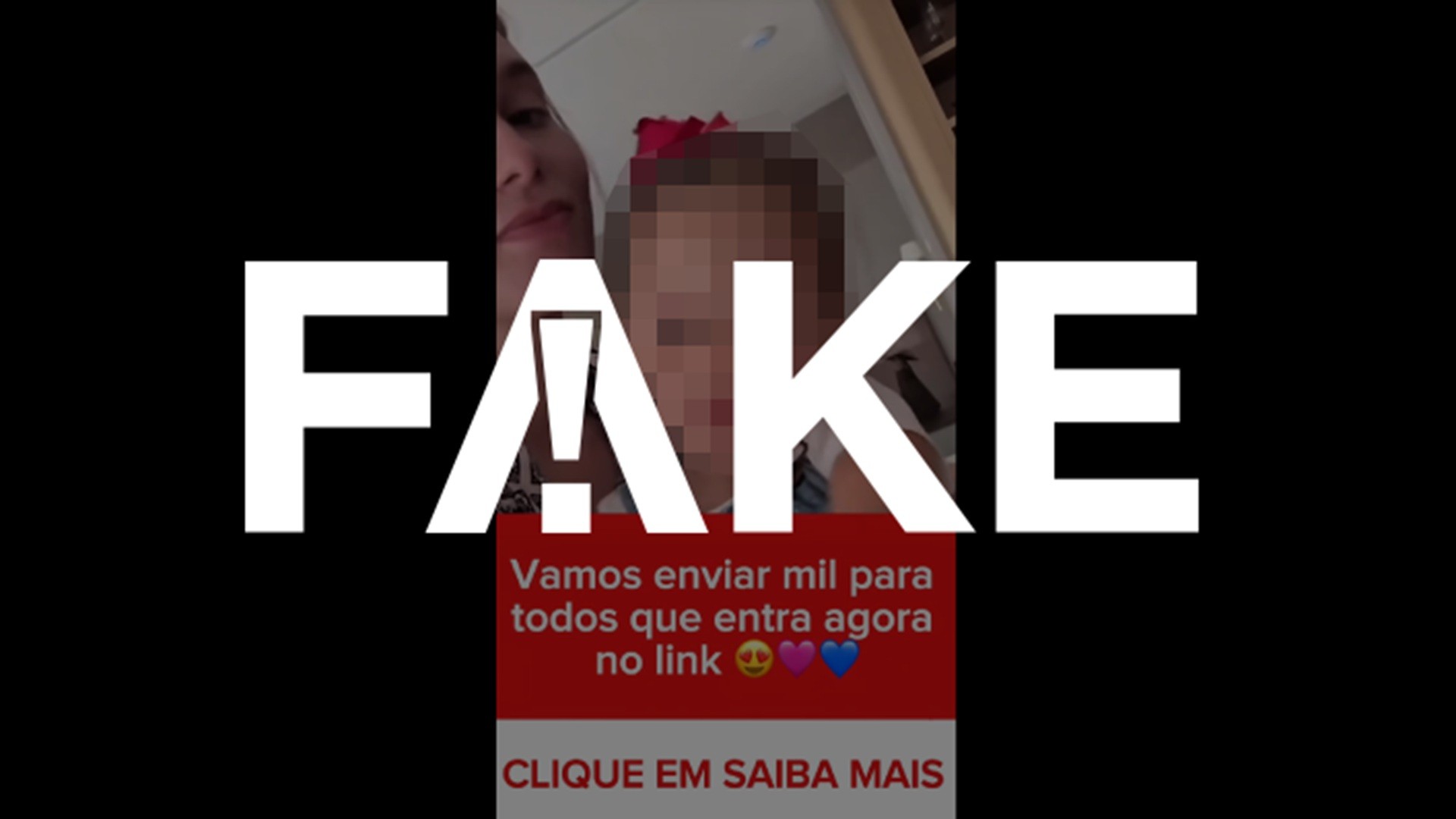

A forma mais comum de atacar com o ransomware envolve uma tentativa de phishing — quando invasores tentam extrair dados confidenciais de uma pessoa a partir de links ou apps falsos.

“O principal vetor de infecção do Medusa consiste em sofisticadas e avançadas campanhas de phishing projetadas para roubar credenciais de usuários desavisados. Quando os atacantes conseguem essas credenciais, eles ganham acesso aos sistemas e iniciam atividades maliciosas, incluindo a criptografia de dados vitais da vítima”, analisa o gerente do Grupo de Pesquisa de Dados na Check Point Research (CPR), Omer Dembinsky.

Como se proteger

O FBI reforça a importância de ativar mecanismos de proteção para clientes de e-mail, como Gmail e Outlook, além de serviços de VPN. Um dos mais importantes é a verificação em duas etapas, visto que impede o acesso apenas com o uso da senha do usuário.

“A segurança de e-mail é a primeira linha de defesa. Como o phishing serve como o principal vetor de ataque do Medusa, implementar uma solução avançada de segurança de e-mail é imperativo para ter uma proteção abrangente contra exatamente esse tipo de ameaça sofisticada”, completa Omer Dembinsky, da CPR.

Além disso, é importante que empresas mantenham os sistemas operacionais atualizados e reforcem os mecanismos de segurança contra phishing e vulnerabilidade zero day.

O chefe de pesquisa antimalware da Kaspersky, Vladimir Kuskov, também orienta a não expor serviços de área de trabalho remota em redes públicas e a fazer o backup de dados regularmente. "Certifique-se de poder acessá-lo rapidamente em caso de emergência, quando necessário", aponta.

Leia também:

- Como ativar a verificação em duas etapas do Gmail

- Site falso do CapCut é usado para espalhar malware; veja como se proteger

- Wi-Fi público é perigoso? Entenda o risco de usar redes abertas

VÍDEO: você sabe como proteger os dados do seu celular?

Leia a matéria no Canaltech.