Triada : un cheval de Troie présent d’origine sur certains smartphones Android. | Blog officiel de Kaspersky

Une version actualisée du cheval de Troie mobile Triada est intégrée au micrologiciel de smartphones vendus en ligne. Ce virus vole tout ce qu'il peut : cryptomonnaies, comptes Telegram, WhatsApp et autres comptes de réseaux sociaux.

Le rituel familier à la caisse du supermarché : une fois que tout a été scanné, on vous propose avec un sourire plein d’espoir : « Une petite barre chocolatée pour la route ? C’est une bonne affaire, et la réduction est presque scandaleuse. » Si vous avez de la chance, vous obtiendrez un délicieux petit plus à un prix très avantageux. Mais le plus souvent, on essaie de vous vendre un produit qui ne se vend pas bien : soit parce qu’il est proche de la date de péremption, soit parce qu’il a un autre défaut caché.

Imaginez maintenant que vous ayez refusé cette barre de chocolat, mais qu’elle ait été glissée secrètement dans votre sac, ou pire encore, dans votre poche, où elle a fondu et abîmé vos vêtements, gâchant ainsi votre journée. Il est arrivé la même chose à ceux qui ont acheté des imitations de smartphones de marques populaires sur des places de marché en ligne. Alors non, ils n’ont pas reçu de barre chocolatée. Ils ont été les heureux propriétaires d’un smartphone flambant neuf dont le micrologiciel contenait le cheval de Troie Triada. C’est bien pire que du chocolat fondu. Avant même d’avoir prononcé « Bonne affaire ! », leurs cryptomonnaies, leurs comptes Telegram, WhatsApp et leurs profils de réseaux sociaux pourraient avoir disparu. Il est possible que leurs messages texte soient détournés et bien pire encore.

Triada ? De quoi parle-t-on ?

C’est le nom que nous avons donné, chez Kaspersky, au cheval de Troie que nous avons découvert et décrit en détail pour la première fois en 2016. Ce programme malveillant mobile s’infiltrait dans presque tous les processus exécutés sur un appareil, tout en résidant uniquement dans la mémoire vive (RAM).

L’émergence de Triada a marqué le début d’une nouvelle ère dans l’évolution des menaces mobiles visant Android. Avant Triada, les chevaux de Troie étaient relativement inoffensifs : ils se contentaient principalement d’afficher des annonces et de télécharger d’autres chevaux de Troie. Cette nouvelle menace démontre que les choses ne seront plus jamais les mêmes.

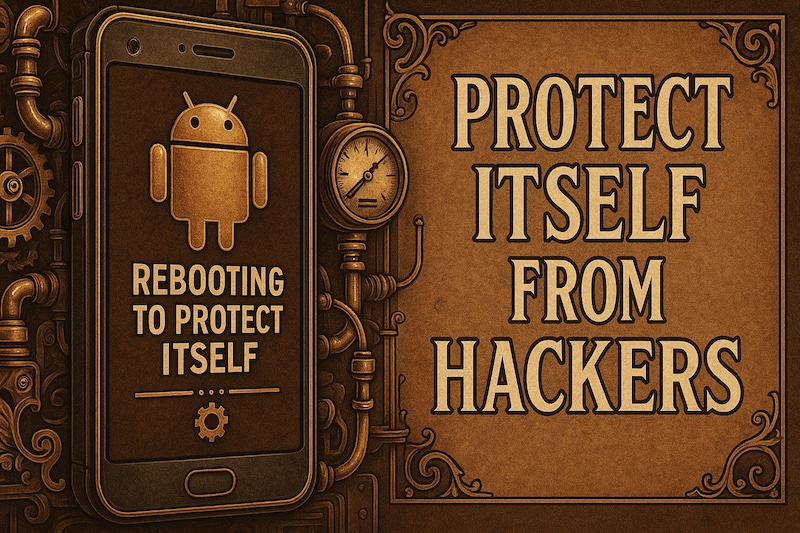

Avec le temps, les développeurs d’Android ont corrigé les vulnérabilités exploitées par les premières versions de Triada. Les versions récentes d’Android restreignent la possibilité de modifier les partitions du système, même pour les utilisateurs disposant de droits d’accès root. Cela a-t-il permis d’arrêter les cybercriminels ? …à votre avis ?

En mars 2025, nous avons découvert une version adaptée de Triada qui exploite les nouvelles restrictions. L’acteur de la menace infecte le micrologiciel avant même que les smartphones ne soient vendus. Préinstallé dans les partitions du système, le programme malveillant se montre quasiment impossible à supprimer.

De quoi est capable cette nouvelle version ?

Notre solution de sécurité Androiddétecte la nouvelle version de Triada sous le nom de Backdoor.AndroidOS.Triada.z. C’est cette nouvelle version qui est intégrée dans le micrologiciel des faux smartphones Android disponibles sur les places de marché en ligne. Elle peut ainsi pirater n’importe quelle application fonctionnant sur l’appareil. Le cheval de Troie se retrouve donc avec des possibilités pratiquement illimitées. Il peut contrôler les messages texte et les appels, voler des cryptomonnaies, télécharger et exécuter d’autres applications, remplacer des liens dans les navigateurs, envoyer subrepticement des messages dans les messageries en votre nom et pirater des comptes de réseaux sociaux.

Une copie de Triada s’infiltre dans chaque application lancée sur un appareil infecté. En outre, le cheval de Troie comprend des modules spécialisés qui ciblent des applications populaires. Dès que l’utilisateur télécharge une application authentique comme Telegram ou TikTok, le cheval de Troie s’y incorpore et commence à causer des dommages.

Telegram. Triada télécharge deux modules pour compromettre Telegram. Le premier lance une activité malveillante une fois par jour, en se connectant à un serveur de commande et de contrôle (C2). Il envoie le numéro de téléphone de la victime aux criminels, ainsi que toutes les données d’authentification, y compris le jeton d’accès. Le deuxième module filtre l’ensemble des messages, interagit avec un bot (qui n’existait pas au moment de notre recherche) et supprime les notifications concernant les nouvelles connexions à Telegram.

Instagram. Une fois par jour, le cheval de Troie exécute une tâche malveillante afin de rechercher les cookies de session actifs et de transmettre les données aux pirates informatiques. Ces fichiers aident les criminels à prendre le contrôle total du compte.

Navigateurs. Triada menace plusieurs navigateurs : Chrome, Opera, Mozilla et quelques autres. La liste complète est disponible dans l’article Securelist. Le module se connecte au serveur C2 via le protocole TCP et redirige de manière aléatoire les liens légitimes dans les navigateurs vers des sites publicitaires pour le moment. Cependant, étant donné que le cheval de Troie télécharge des liens de redirection à partir de son serveur C2, les pirates informatiques peuvent rediriger les utilisateurs vers des sites de phishing à tout moment.

WhatsApp. Une fois encore, il existe deux modules. Le premier collecte et envoie toutes les cinq minutes des données sur la session active au serveur C2, donnant ainsi aux pirates informatiques un accès complet au compte de la victime. Le second intercepte les fonctions client destinées à l’envoi et à la réception de messages, ce qui permet au programme malveillant d’envoyer puis de supprimer des messages instantanés arbitraires afin de couvrir ses traces.

LINE. Le module Triada dédié collecte les données internes de l’application, y compris les données d’authentification (jeton d’accès), toutes les 30 secondes, et les transmet au serveur C2. Dans ce cas également, une autre personne prend le contrôle total du compte de l’utilisateur.

Skype. Bien que Skype soit sur le point d’être abandonné, Triada dispose toujours d’un module permettant de l’infecter. Triada utilise plusieurs méthodes pour obtenir le jeton d’authentification, puis l’envoie au serveur C2.

TikTok. Ce module permet de collecter de nombreuses données relatives au compte de la victime à partir des fichiers cookies stockés dans le répertoire interne, ainsi que d’extraire les données nécessaires à la communication avec l’API TikTok.

Facebook. Triada est équipé de deux modules pour cette application. L’un d’eux vole les cookies d’authentification, tandis que l’autre envoie des informations sur l’appareil infecté au serveur C2.

Bien sûr, il existe également des modules pour les SMS et les appels. Le premier module SMS permet au programme malveillant de filtrer l’ensemble des messages entrants et d’en extraire des codes, de répondre à certains messages (probablement pour abonner les victimes à des services payants) et d’envoyer des SMS arbitraires sur instruction du serveur C2. Le deuxième module auxiliaire désactive la protection Android intégrée contre les chevaux de Troie par SMS qui demandent l’autorisation de l’utilisateur avant d’envoyer des messages à des numéros courts (SMS Premium), qui peuvent être utilisés pour confirmer des abonnements payants.

Le module d’appel s’intègre dans l’application du téléphone, mais il est probablement encore en cours de développement. Nous avons découvert qu’il permettait en partie l’usurpation de numéros de téléphone, une fonctionnalité qui devrait être bientôt finalisée.

Un autre module, un proxy inverse, permet de transformer le smartphone de la victime en serveur proxy inverse, donnant ainsi aux pirates informatiques accès à des adresses IP arbitraires en se faisant passer pour la victime.

Sans surprise, Triada cible également les détenteurs de cryptomonnaies, qui auront droit à une surprise spéciale : un clipper. Le cheval de Troie scrute le presse-papiers à la recherche d’adresses de portefeuilles de cryptomonnaies, qu’il remplace par l’une de celles des pirates informatiques. Un voleur de cryptomonnaies analyse l’activité de la victime et remplace les adresses de portefeuille cryptographique par des adresses frauduleuses partout où il le peut, dès qu’une tentative de retrait de cryptomonnaie est effectuée. Il interfère même avec les gestionnaires de boutons tactiles à l’intérieur des applications et remplace les images par des codes QR générés qui renvoient vers les adresses de portefeuille des pirates informatiques. Grâce à ces outils, les criminels ont réussi à voler plus de 264 000 dollars en diverses cryptomonnaies depuis le 13 juin 2024.

Consultez notre rapport Securelist pour obtenir la liste complète des fonctionnalités de Triada ainsi qu’une analyse technique détaillée.

Comment les programmes malveillants s’infiltrent dans les smartphones

Dans tous les cas d’infection dont nous avons pris connaissance, le nom du micrologiciel sur l’appareil différait d’une seule lettre du nom de la version officielle. Par exemple, le micrologiciel officiel était TGPMIXM, tandis que les téléphones infectés utilisaient le micrologiciel TGPMIXN. Nous avons trouvé des messages sur des forums de discussion spécialisés dans lesquels des utilisateurs se plaignaient d’appareils contrefaits achetés dans des boutiques en ligne.

Il est probable qu’un maillon de la chaîne d’approvisionnement ait été compromis, tandis que les boutiques ignoraient totalement qu’elles distribuaient des appareils infectés par Triada. En attendant, il est pratiquement impossible de déterminer avec exactitude à quel moment le programme malveillant a été introduit dans les smartphones.

Comment se protéger contre le cheval de Troie Triada

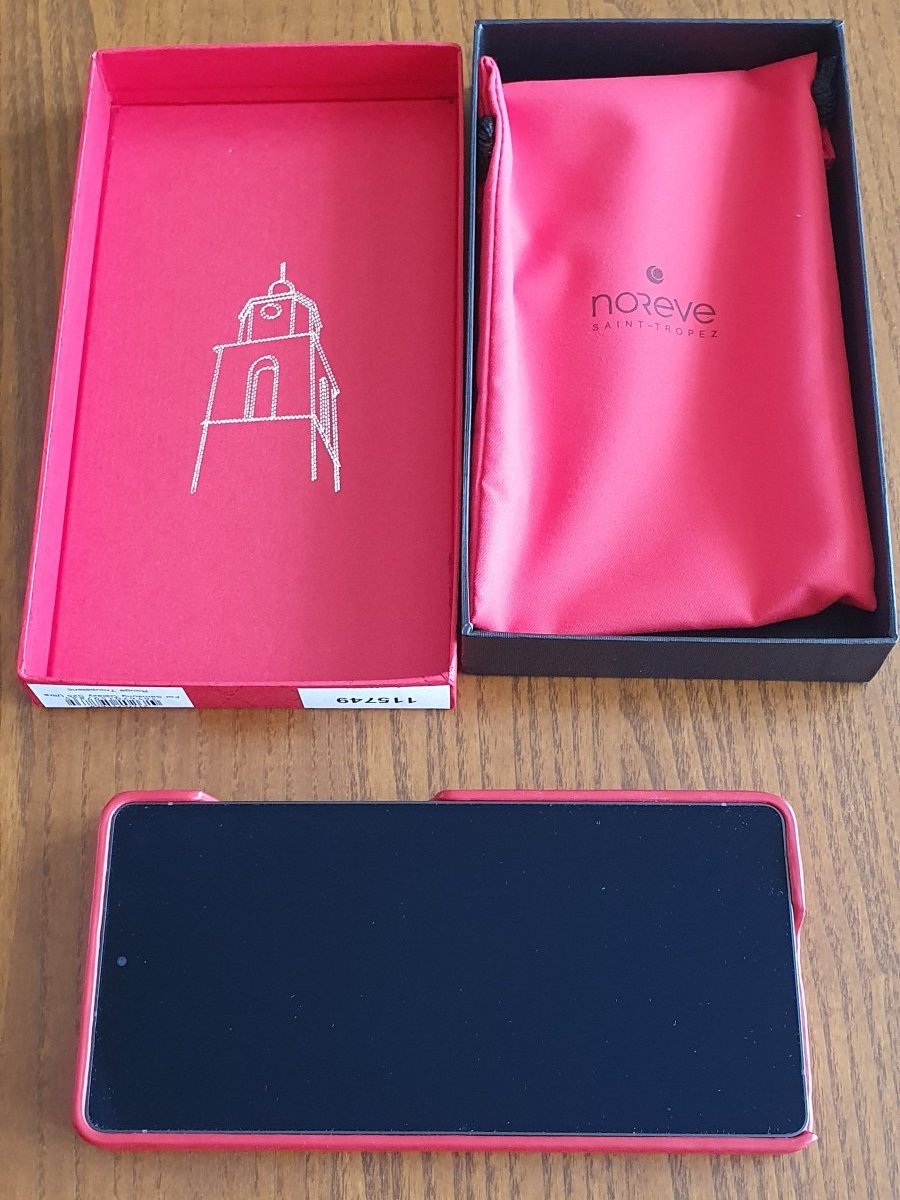

La nouvelle version du cheval de Troie était préinstallée sur des appareils contrefaits. Par conséquent, la meilleure façon d’éviter l’infection par Triada est d’acheter des smartphones uniquement auprès de revendeurs agréés. Si vous pensez que votre téléphone a été infecté par Triada (ou un autre cheval de Troie), voici nos recommandations.

- Évitez d’utiliser toute application potentiellement compromise mentionnée ci-dessus et d’effectuer toute transaction financière, y compris en cryptomonnaies.

- Installez Android sur votre smartphone pour vérifier si celui-ci est réellement infecté.

- Si Triada est détecté sur l’appareil, reinstallez vous-même le micrologiciel officiel sur le smartphone ou contactez le centre de service local. Attendez-vous à des changements inattendus concernant les caractéristiques de votre smartphone : hormis le cheval de Troie préinstallé, le faux micrologiciel gonfle souvent les valeurs de la mémoire vive et de l’espace de stockage.

- Si votre smartphone est infecté par Triada, vérifiez toutes les applications de messagerie et de réseaux sociaux qui pourraient avoir été compromises. Pour les applications de messagerie, veillez à fermer toutes les sessions encore ouvertes sur les appareils que vous ne reconnaissez pas et vérifiez vos paramètres de confidentialité en suivant notre guide » Piratage de compte WhatsApp et Telegram : comment se protéger des escroqueries« . Si vous pensez que vos comptes de messagerie instantanée ont été piratés, consultez les articles « Que faire si votre compte WhatsApp est piraté ? » ou « Que faire si votre compte Telegram est piraté ?« . Fermez toutes les sessions de réseaux sociaux sur tous vos appareils et modifiez vos mots de passe. Kaspersky Password Manager peut vous aider à le faire.

- Notre portail Privacy Checker propose un guide étape par étape pour configurer la confidentialité dans diverses applications et systèmes d’exploitation en général.

Triada est loin d’être le seul cheval de Troie pour appareils mobiles. Suivez ces liens pour découvrir nos articles consacrés à d’autres programmes malveillants Android :