Primi dettagli sullo spyware Paragon Graphite, utilizzato per aggredire WhatsApp

Citizen Lab ha pubblicato un'analisi sullo spyware Graphite di Paragon, utilizzato per colpire giornalisti e attivisti italiani tramite WhatsApp. Graphite sfrutta una falla zero-click, ormai già risolta da WhatsApp, ed è capace di eludere le protezioni della sandbox di Android.

Citizen Lab, laboratorio di ricerca accademico con sede presso la Munk School of Global Affairs & Public Policy dell’Università di Toronto, ha pubblicato un’analisi dettagliata della tecnologia Paragon Graphite, utilizzata per aggredire gli smartphone di diversi giornalisti ed esponenti della società civile italiana e spiare le attività degli utenti tramite l’app di messaggistica WhatsApp.

I ricercatori hanno dapprima descritto Paragon, l’azienda israeliana che vende lo spyware chiamato Graphite, sottolineando che i fondatori sono l’ex primo ministro Ehud Barak ed Ehud Schneorson, ex comandante dell’Unità 8200. Graphite fornisce “accesso alle applicazioni di messaggistica istantanea su un dispositivo, anziché assumere il controllo completo di tutto su un telefono“, come invece fa – ad esempio – lo spyware Pegasus di NSO Group.

Stando a quanto dichiarato da un manager di Paragon nel 2021, l’azienda avrebbe venduto la tecnologia solo a clienti governativi che “rispettano le norme internazionali, i diritti e le libertà fondamentali. (…) I regimi autoritari o non democratici non sono mai stati clienti“.

Sulla base della segnalazione di un collaboratore, Citizen Lab ha mappato l’infrastruttura dei server direttamente ricollegabili con il funzionamento dello spyware Graphite.

La scoperta dello spyware Graphite che ha aggredito utenti WhatsApp è partita da Citizen Lab

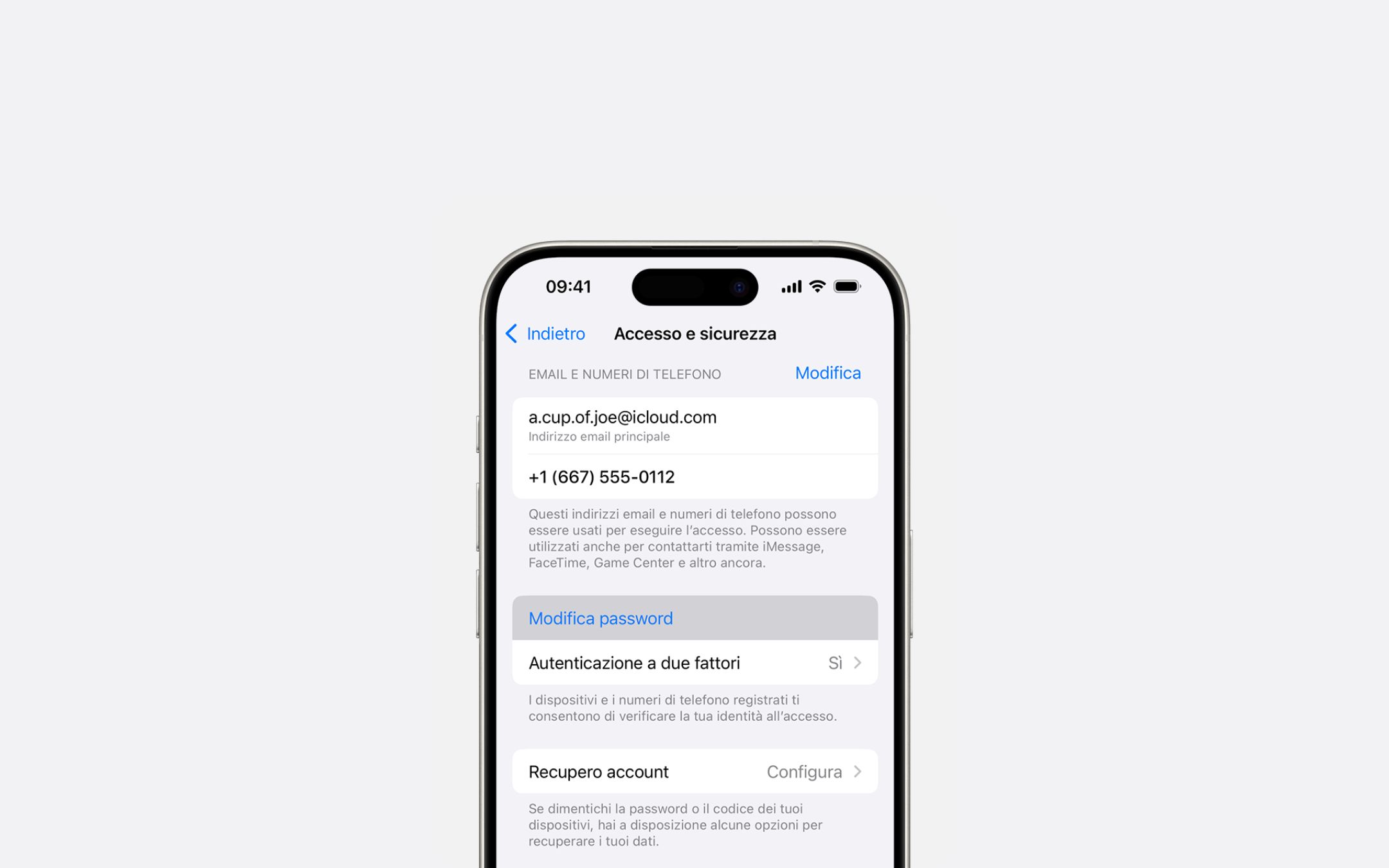

Nel report condiviso da Citizen Lab, gli esperti spiegano di aver condiviso le loro scoperte con Meta che, a sua volta, ha girato le preziose informazioni al team di WhatsApp. Questi dettagli hanno portato tecnici e sviluppatori di WhatsApp a “identificare e neutralizzare un exploit zero-click di Paragon“.

A questo proposito, manca però un’informazione importante: come ha fatto WhatsApp a mettere le mani sul PDF malevolo e risalire quindi all’exploit utilizzato se la piattaforma utilizza la cifratura end-to-end? È forse arrivata una segnalazione da parte di uno o più utenti che si sono in qualche modo accorti dell’aggressione?

Il 31 gennaio 2025, a valle di tutte le verifiche svolte, WhatsApp ha inviato notifiche a circa 90 account WhatsApp che riteneva fossero stati presi di mira dallo spyware di Paragon, tra cui giornalisti e membri della società civile.

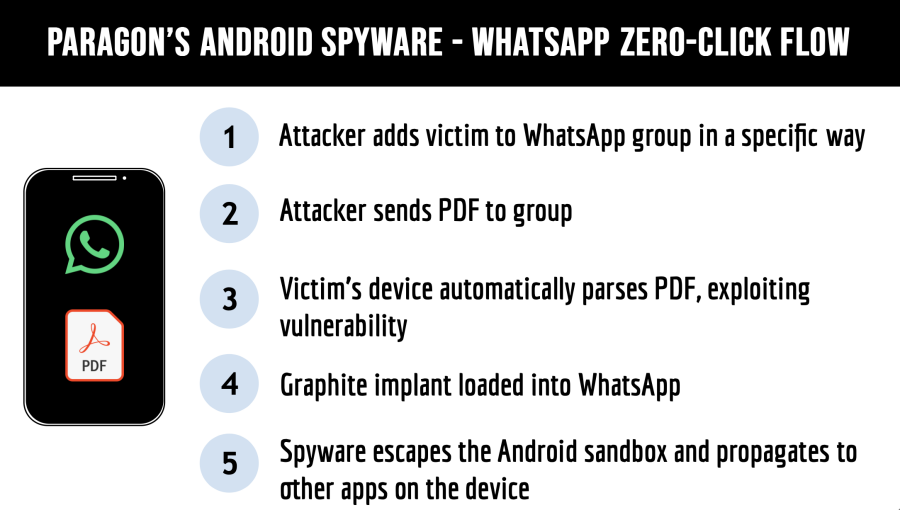

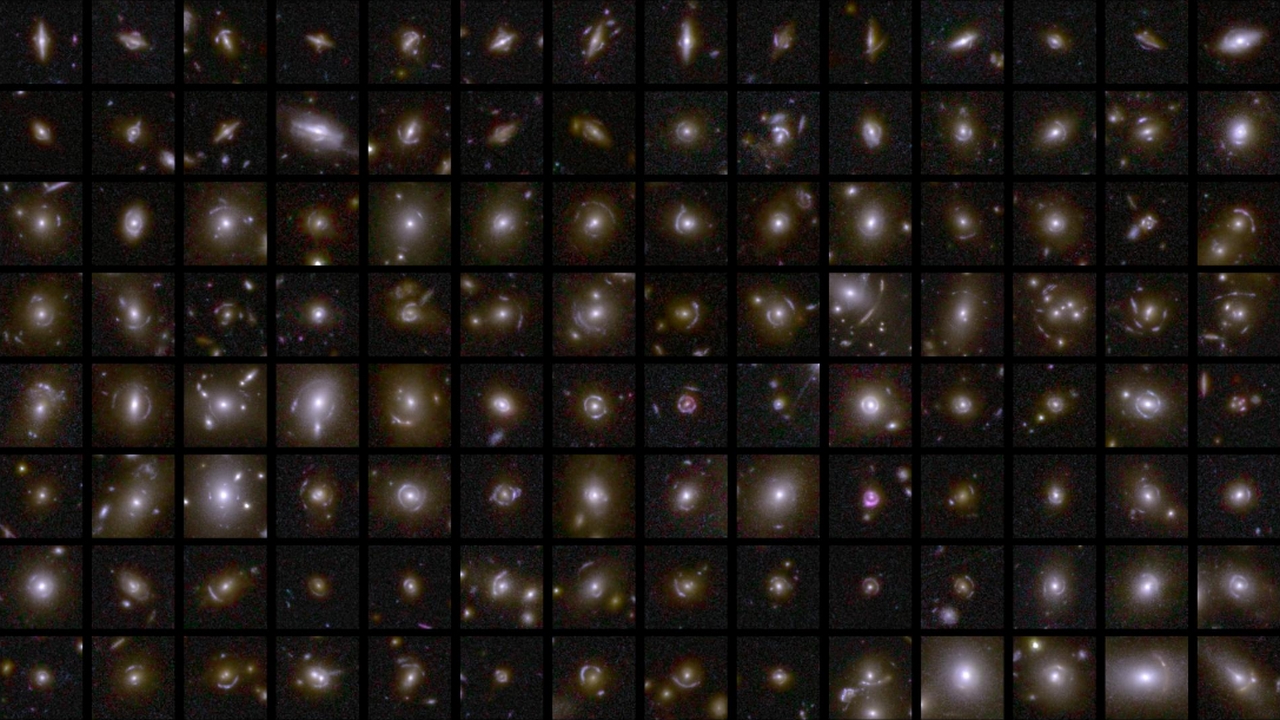

Citizen Lab riassume anche il funzionamento dell’attacco posto in essere attraverso l’uso di Graphite:

- L’aggressore aggiunge la vittima a un gruppo WhatsApp quindi invia un documento PDF malevolo al gruppo.

- L’installazione vulnerabile di WhatsApp crea l’anteprima del PDF provocando l’esecuzione di codice arbitrario.

- Il payload di Graphite è impiantato all’interno di WhatsApp.

- Lo spyware Graphite riesce a superare il limiti della sandbox di Android e può prendere di mira altre app installate.

Immagine tratta da “Un primo sguardo alle operazioni dello spyware di Paragon” (Citizen Lab)

Cos’è BIGPRETZEL

Nel resoconto elaborato da Citizen Lab, si spiega che il laboratorio universitario ha avuto accesso a tre smartphone appartenenti ad altrettante figure italiane prese di mira con lo spyware Graphite: Francesco Cancellato, Luca Casarini e Giuseppe Caccia.

All’interno dei terminali mobili è stata rilevata una traccia, battezzata BIGPRETZEL, che ricorre nei log dei dispositivi Android compromessi. In pratica, quando un dispositivo viene infettato dallo spyware Graphite, installato sfruttando la vulnerabilità zero-click di WhatsApp, l’attacco lascia dietro di sé questo indicatore digitale.

Analizzando i log di sistema, è possibile individuare la presenza di BIGPRETZEL, prova inconfutabile dell’aggressione subìta. Tuttavia, va considerato che la mancanza di tale traccia non esclude necessariamente una compromissione, poiché i log Android possono essere sovrascritti o non catturati sempre in modo affidabile.

Osserva WhatsApp:

Crediamo che l’indicatore a cui Citizen Lab fa riferimento come BIGPRETZEL sia associato a Paragon. Abbiamo visto in prima persona come lo spyware commerciale possa essere utilizzato come arma per colpire giornalisti e società civile. Le aziende che lo sviluppano devono essere ritenute responsabili. Il nostro team di sicurezza lavora costantemente per restare al passo con le minacce e continueremo ad impegnarci per proteggere la capacità per le persone di comunicare in privato.

Conclusioni

L’incidente esaminato da Citizen Lab è solo l’ultimo caso di abuso di “spyware governativo” contro giornalisti e attivisti. Mentre aziende come Paragon dichiarano di vendere i loro strumenti per scopi legittimi, sempre più prove dimostrano che queste tecnologie sono spesso utilizzate per sorveglianza indiscriminata e repressione politica.

WhatsApp ha risolto (rilasciando una nuova versione del suo client di messaggistica) la vulnerabilità sfruttata da Graphite. Ma le aziende che vendono software-spia a clienti di elevato profilo cercano di tenersi ben strette le informazioni tecniche sulle falle zero-day sfruttate nei loro spyware.

Le aziende tecnologiche come WhatsApp stanno cercando di contrastare queste minacce, ma il problema di fondo rimane: senza una regolamentazione efficace e un controllo sugli spyware di Stato, questi strumenti continueranno a essere usati per violare i diritti fondamentali delle persone in tutto il mondo.

/https://www.ilsoftware.it/app/uploads/2025/02/Pesca_e_Crema_Editoriale_Curato_Dottoranda_Dottorando_Personale_Sito_Web_20250103_121855_0000-1735903148683.png-.png)