Comment protéger vos comptes de réseaux sociaux contre les attaques par échange de carte SIM | Blog officiel de Kaspersky

Nous vous expliquons comment les escrocs piratent les comptes des réseaux sociaux et ce que vous pouvez faire pour vous en prémunir.

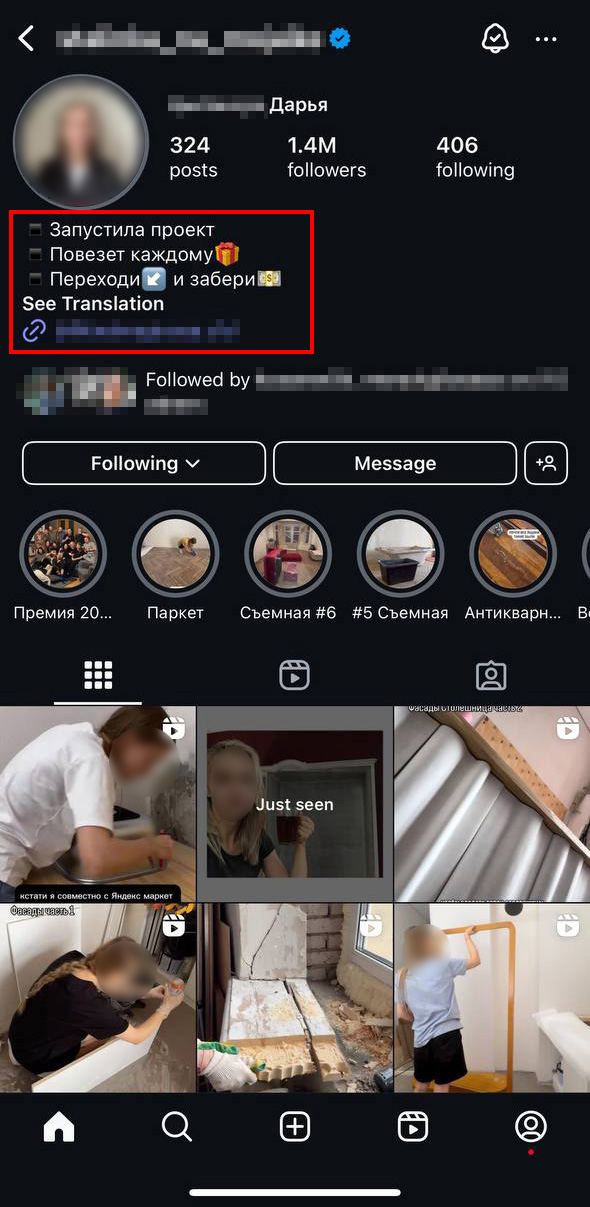

« J’offre 125 000 € ! Rejoignez le projet via le lien dans mon profil ! » – soudain, une blogueuse russe populaire lance une grande campagne de distribution d’argent sur Instagram. Un visage familier, parlant d’une voix enjouée et d’un ton confiant, apparaît dans Stories. Tout cela semble trop beau pour être vrai…

C’est parce que c’est le cas. Il n’y a pas de véritable projet. La blogueuse n’a jamais lancé quoi que ce soit. Son compte a tout simplement été piraté. Et les escrocs sont allés plus loin dans leur stratagème : non seulement ils ont volé l’accès et publié un faux lien vers un cadeau, mais ils ont également monté une nouvelle vidéo à partir d’anciennes séquences et l’ont doublée avec une voix générée par des réseaux neuronaux. Lisez l’article complet pour découvrir comment les comptes Instagram sont piratés grâce à l’échange de cartes SIM, et comment vous pouvez vous protéger.

Une campagne d’escroquerie presque parfaite

Avec l’essor des outils d’IA, les escrocs sont soudainement devenus « plus intelligents ». Auparavant, après avoir piraté un blogueur, ils se contentaient de publier des liens de phishing et d’espérer que le public mordrait à l’hameçon. Ils peuvent désormais mener des campagnes de relations publiques à part entière à partir du compte volé. Voici comment les escrocs ont procédé cette fois-ci :

- Une courte vidéo. Ils ont rédigé un script, l’ont doublé avec une voix deepfake de la blogueuse, puis ont réalisé un montage de séquences provenant de ses Reels précédemment publiés.

- Un message texte. Ils ont publié une photo accompagnée d’une légende émouvante sur la difficulté de lancer le projet, en essayant d’imiter le ton habituel de la blogueuse.

- Quatre histoires. Ils ont réutilisé d’anciennes histoires dans lesquelles la blogueuse mentionnait un projet réel, ont ajouté un lien vers un site de phishing, puis les ont republiées.

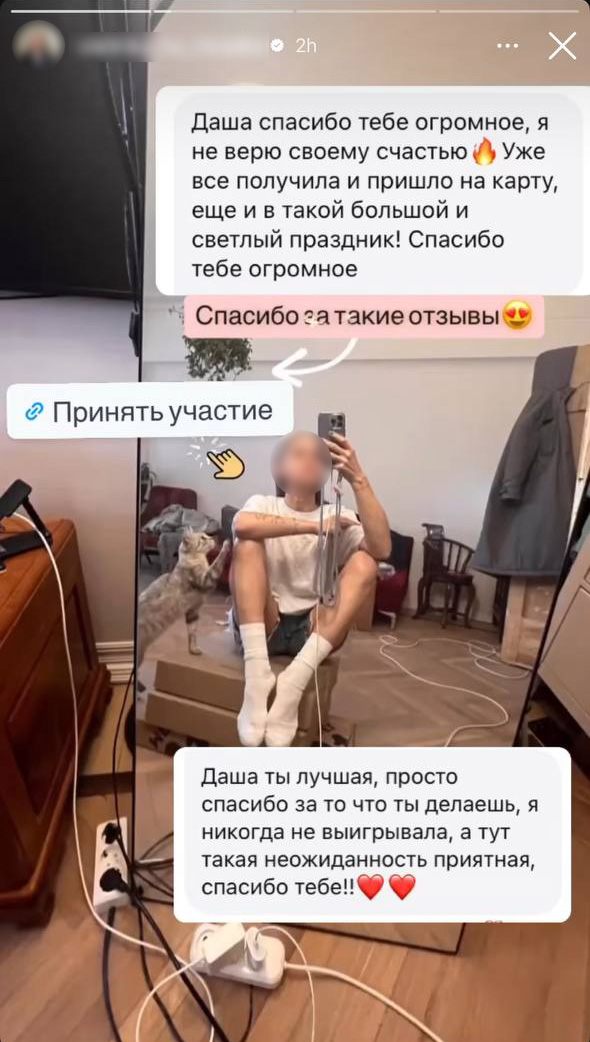

Tous ces éléments ont contribué à donner une apparence de légitimité à ce projet fictif, car les blogueurs utilisent souvent ce type de contenu sous différents formats pour promouvoir de véritables initiatives. Les escrocs n’ont pas ménagé leurs efforts, allant même jusqu’à ajouter quelques témoignages de remerciements de fans, tous faux bien entendu.

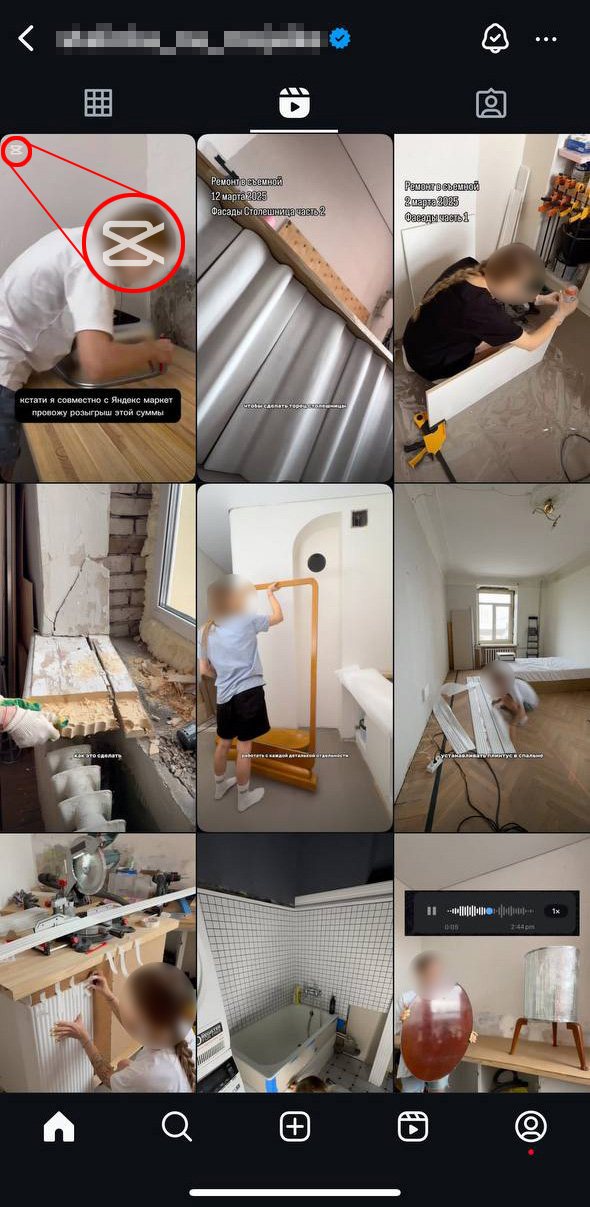

Regardons cette vidéo de plus près. À première vue, la qualité est étonnamment élevée. Elle respecte tous les codes du blog : thème du blog (rénovation de maison), narration en voix off, montage rapide. Mais à y regarder de plus près, l’illusion s’effondre. Regardez la capture d’écran ci-dessous : une seule vidéo comporte un filigrane dans le coin supérieur gauche, celui de la version gratuite de l’application d’édition CapCut. Il s’agit ici de la fausse vidéo. Les autres vidéos ne comportent pas ce filigrane, car la véritable blogueuse utilise soit la version premium, soit une autre application pour le montage vidéo.

Il y a un autre détail : les sous-titres. Dans toutes ses vidéos réelles, la blogueuse utilise du texte blanc simple sans arrière-plan. Dans la fausse vidéo, le texte est blanc sur fond noir. Bien entendu, les blogueurs modifient parfois leur style, mais généralement, les paramètres tels que la police et la couleur sont enregistrés dans leur logiciel d’édition et restent cohérents.

Que se passe-t-il si vous cliquez sur le lien dans le profil ?

C’est là que les choses deviennent intéressantes. Quel type de « projet » les escrocs ont-ils mis en avant et que se passe-t-il si l’on clique sur le lien ?

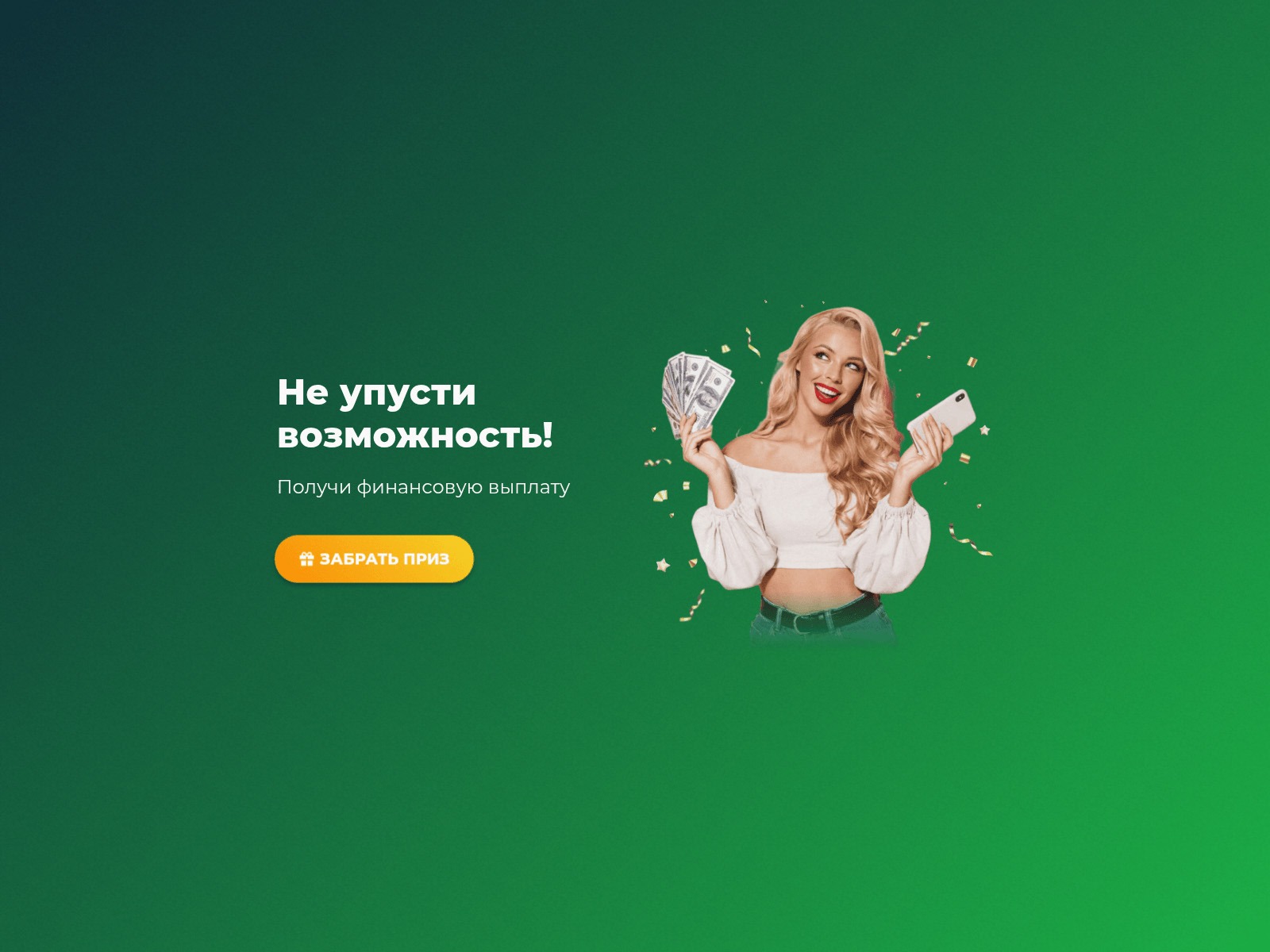

Si vous utilisez un appareil sans protection fiable (qui vous avertirait si vous essayez de visiter un site de phishing), vous tomberez sur une page très simple : une image tape-à-l’œil, un texte accrocheur et un bouton Réclamez votre prix. Si vous cliquez sur ces boutons, deux résultats s’offrent généralement à vous : on vous demandera de payer une commission ou on vous invitera à saisir vos données, soi-disant pour recevoir vos gains. Dans tous les cas, vous serez invité à communiquer vos coordonnées bancaires. Bien entendu, aucune récompense n’est prévue – il s’agit tout simplement de phishing.

Une fille avec des dollars et un smartphone symbolise les richesses qui attendent… les escrocs après avoir vidé votre compte bancaire

Comment les pirates informatiques ont-ils piraté le compte Instagram de la blogueuse ?

Important : Il n’y a pas encore de version officielle de la manière dont le compte a été compromis. Il s’agit d’une affaire très médiatisée, et la blogueuse l’a signalée à la police. Elle soupçonne actuellement avoir été victime d’une attaque par échange de carte SIM. En bref, cela signifie que les escrocs ont convaincu son opérateur de téléphonie mobile de transférer son numéro de téléphone vers une nouvelle carte SIM. Cette opération peut être réalisée de deux manières principales :

- Ancienne méthode. Les escrocs falsifient une procuration et se rendent physiquement dans les bureaux de l’opérateur de téléphonie mobile pour demander le remplacement de la carte SIM.

- Nouvelle méthode. Les criminels accèdent au compte en ligne de la victime fourni par l’opérateur de téléphonie mobile et émettent à distance une eSIM.

L’échange de cartes SIM a permis aux escrocs de contourner l’authentification à deux facteurs et de convaincre le service d’assistance d’Instagram qu’ils étaient les véritables propriétaires du compte. Des stratagèmes similaires peuvent être mis en œuvre avec n’importe quel service qui envoie des codes de vérification par SMS, y compris les banques en ligne.

Quant à la carte SIM d’origine de la blogueuse, elle s’est instantanément transformée en un morceau de plastique inutile : plus de connexion Internet, plus d’appels, plus de SMS.

Comment protéger votre compte contre le piratage ?

Voici les règles de base pour éviter la plupart des types de piratage de comptes, que ce soit sur des applications de messagerie, des réseaux sociaux, des forums ou d’autres sites :

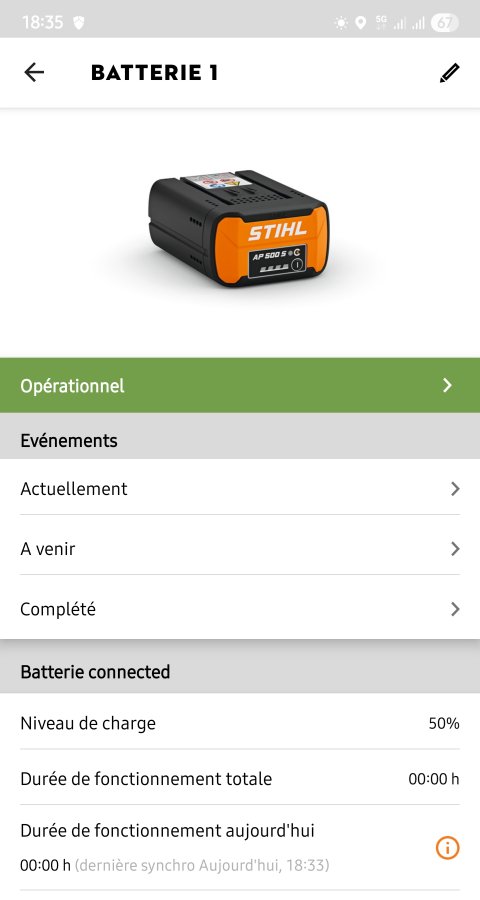

- Utilisez l’authentification avancée à deux facteurs avec des codes générés par l’application au lieu de messages texte (SMS). Pour Instagram, nous vous recommandons également d’ajouter une méthode de sauvegarde : Paramètres et activité → Centre de comptes → Mot de passe et sécurité → Authentification à deux facteurs → Ajouter une méthode de secours.Ensuite, téléchargez une application dédiée pour générer vos codes de connexion.

- Installez une protection fiable sur tous vos appareils. La protection antivirus préinstallée bloquera les liens de phishing et vous protégera contre divers programmes malveillants.

- Créez des mots de passe uniques et robustes. Si vous manquez d’imagination, laissez Kaspersky Password Manager le faire pour vous et conservez-les en sécurité.

- Suivez la règle d’or : chaque service a son propre mot de passe unique. De cette façon, les pirates informatiques ne pourront pas accéder à toutes les données à la fois.

- Demandez à votre opérateur mobile s’il est possible d’interdire complètement les services à distance ou de configurer un code spécial que vous devez indiquer à chaque interaction – à distance ou en personne. Cette mesure peut vous aider à vous protéger contre les attaques par échange de cartes SIM.

Plus d’informations sur la protection de vos comptes contre le piratage :

Que faire si votre compte Telegram est piraté ?

Introduction aux messageries : conseils en matière de sécurité et de protection de la vie privée

Actualisation des paramètres de sécurité et de confidentialité d’Instagram

.webp)