“Evita los ‘dispositivos inteligentes’”. El cofundador de OpenAI detalla sus recomendaciones para tener la máxima privacidad

Andrej Karpathy es todo un referente en el sector de la inteligencia artificial. Cofundó OpenAI junto a Sam Altman y otros directivos de la compañía, también fue director de IA en Tesla y tras ello fundó EurekaLabs, una plataforma en la que poder aprender sobre IA a través de profesores expertos en la materia y asistentes de IA. Además de su ajetreada vida, también saca tiempo para escribir sobre algunas cuestiones muy interesantes en su blog personal. Una de sus últimas publicaciones tiene que ver con la privacidad y seguridad en línea, recomendando una serie de herramientas para fortificar nuestra privacidad. Bajo estas líneas te lo contamos en detalle. Índice de Contenidos (14) Gestores de contraseñas Autenticación de dos factores con dispositivos físicos Reconocimiento biométrico Respuestas a preguntas de seguridad Cifrado de discos Dispositivos inteligentes y privacidad Comunicación segura Navegador y motor de búsqueda enfocados en la privacidad Métodos de pago virtuales Dirección postal virtual Correo electrónico VPN, bloqueadores de DNS y publicidad Monitorización del tráfico de red Separación entre trabajo y vida personal Gestores de contraseñas Karpathy habla de que crear contraseñas robustas y diferentes en cada servicio debe ser nuestro "primer paso". En este sentido, para facilitar nuestra tarea, siempre podemos utilizar un gestor de contraseñas que permita generar y almacenar claves únicas para cada servicio. Este tipo de herramienta evita que se utilicen contraseñas débiles o repetidas, reduciendo el riesgo de que sean fácilmente descifradas o vulneradas. Según Karpathy, servicios como 1Password resultan muy eficaces, ya que facilitan la creación, autocompletado y almacenamiento seguro de las claves, convirtiendo la gestión de contraseñas en un proceso sencillo y centralizado. Autenticación de dos factores con dispositivos físicos Imagen: Wikipedia Para reforzar la seguridad de servicios críticos (como el propio gestor de contraseñas o plataformas de correo electrónico), para Karpathy es imprescindible además añadir métodos de autenticación de doble factor. Si bien es habitual que se utilicen códigos enviados por SMS, este método presenta riesgos, como los ataques de SIM swapping. Karpathy recomienda el uso de llaves de seguridad basadas en hardware, como las YubiKey, que generan y almacenan claves privadas en un entorno seguro, haciendo que, para acceder a una cuenta, se necesite tanto la contraseña como el dispositivo físico. Reconocimiento biométrico Otra capa de seguridad se añade a través de métodos biométricos, que se basan en características inherentes al usuario. Lectores de huella dactilar o escáneres de nuestro rostro son buenas formas de añadir una capa adicional de seguridad a nuestros dispositivos e información. Por ejemplo, en dispositivos Apple, el uso de FaceID resulta ser un complemento eficaz a la autenticación tradicional, facilitando un acceso rápido y seguro a aplicaciones sensibles. Lo mismo ocurre con Windows Hello en PC o los escáneres de huella en cualquier otro dispositivo móvil actual. En Genbeta Si no tienes más privacidad navegando es porque no quieres: cómo configurar el navegador y las extensiones para que no te rastreen Respuestas a preguntas de seguridad En la actualidad, las preguntas de seguridad tradicionales, tan populares en muchos servicios, pueden representar un riesgo ya que la información solicitada suele ser fácil de averiguar a través de ingeniería social. Karpathy sugiere que se traten estas preguntas de forma similar a las contraseñas, generando respuestas aleatorias y almacenándolas de manera segura en el gestor de contraseñas, evitando así que se conviertan en una vulnerabilidad. Cifrado de discos Imagen: Apple Proteger la información almacenada en nuestros dispositivos es fundamental. Para ello, contamos con herramientas que nos permiten cifrar nuestro disco duro o unidad de almacenamiento. Karpathy menciona la función FileVault en los ordenadores Mac, la cual garantiza que, en caso de robo o pérdida del equipo, los datos se mantengan inaccesibles para terceros. Windows cuenta con BitLocker, aunque también hay fantásticas aplicaciones de tercero

Andrej Karpathy es todo un referente en el sector de la inteligencia artificial. Cofundó OpenAI junto a Sam Altman y otros directivos de la compañía, también fue director de IA en Tesla y tras ello fundó EurekaLabs, una plataforma en la que poder aprender sobre IA a través de profesores expertos en la materia y asistentes de IA.

Además de su ajetreada vida, también saca tiempo para escribir sobre algunas cuestiones muy interesantes en su blog personal. Una de sus últimas publicaciones tiene que ver con la privacidad y seguridad en línea, recomendando una serie de herramientas para fortificar nuestra privacidad. Bajo estas líneas te lo contamos en detalle.

Índice de Contenidos (14)

- Gestores de contraseñas

- Autenticación de dos factores con dispositivos físicos

- Reconocimiento biométrico

- Respuestas a preguntas de seguridad

- Cifrado de discos

- Dispositivos inteligentes y privacidad

- Comunicación segura

- Navegador y motor de búsqueda enfocados en la privacidad

- Métodos de pago virtuales

- Dirección postal virtual

- Correo electrónico

- VPN, bloqueadores de DNS y publicidad

- Monitorización del tráfico de red

- Separación entre trabajo y vida personal

Gestores de contraseñas

Karpathy habla de que crear contraseñas robustas y diferentes en cada servicio debe ser nuestro "primer paso". En este sentido, para facilitar nuestra tarea, siempre podemos utilizar un gestor de contraseñas que permita generar y almacenar claves únicas para cada servicio. Este tipo de herramienta evita que se utilicen contraseñas débiles o repetidas, reduciendo el riesgo de que sean fácilmente descifradas o vulneradas.

Según Karpathy, servicios como 1Password resultan muy eficaces, ya que facilitan la creación, autocompletado y almacenamiento seguro de las claves, convirtiendo la gestión de contraseñas en un proceso sencillo y centralizado.

Autenticación de dos factores con dispositivos físicos

Imagen: Wikipedia

Imagen: Wikipedia

Para reforzar la seguridad de servicios críticos (como el propio gestor de contraseñas o plataformas de correo electrónico), para Karpathy es imprescindible además añadir métodos de autenticación de doble factor. Si bien es habitual que se utilicen códigos enviados por SMS, este método presenta riesgos, como los ataques de SIM swapping.

Karpathy recomienda el uso de llaves de seguridad basadas en hardware, como las YubiKey, que generan y almacenan claves privadas en un entorno seguro, haciendo que, para acceder a una cuenta, se necesite tanto la contraseña como el dispositivo físico.

Reconocimiento biométrico

Otra capa de seguridad se añade a través de métodos biométricos, que se basan en características inherentes al usuario. Lectores de huella dactilar o escáneres de nuestro rostro son buenas formas de añadir una capa adicional de seguridad a nuestros dispositivos e información.

Por ejemplo, en dispositivos Apple, el uso de FaceID resulta ser un complemento eficaz a la autenticación tradicional, facilitando un acceso rápido y seguro a aplicaciones sensibles. Lo mismo ocurre con Windows Hello en PC o los escáneres de huella en cualquier otro dispositivo móvil actual.

Respuestas a preguntas de seguridad

En la actualidad, las preguntas de seguridad tradicionales, tan populares en muchos servicios, pueden representar un riesgo ya que la información solicitada suele ser fácil de averiguar a través de ingeniería social.

Karpathy sugiere que se traten estas preguntas de forma similar a las contraseñas, generando respuestas aleatorias y almacenándolas de manera segura en el gestor de contraseñas, evitando así que se conviertan en una vulnerabilidad.

Cifrado de discos

Imagen: Apple

Imagen: Apple

Proteger la información almacenada en nuestros dispositivos es fundamental. Para ello, contamos con herramientas que nos permiten cifrar nuestro disco duro o unidad de almacenamiento.

Karpathy menciona la función FileVault en los ordenadores Mac, la cual garantiza que, en caso de robo o pérdida del equipo, los datos se mantengan inaccesibles para terceros. Windows cuenta con BitLocker, aunque también hay fantásticas aplicaciones de terceros que permiten cifrado en PC, como VeraCrypt.

Dispositivos inteligentes y privacidad

El auge de los dispositivos inteligentes ha generado una gran preocupación en materia de privacidad. A pesar de sus grandes beneficios, estos dispositivos conectados a Internet recopilan grandes cantidades de datos de usuario y, en muchas ocasiones, resultan ser muy vulnerables.

Según Karpathy, es recomendable evitar aquellos productos que, sin necesidad, requieran acceso a información personal y ubicación, ya que pueden convertirse en un foco de ataque. Si bien eliminar de raíz el uso de este tipo de dispositivos quizás no es una solución práctica para el usuario, sí podemos configurarlos de tal manera que nuestra privacidad esté mucho menos en juego.

Comunicación segura

Imagen: Signal

Imagen: Signal

En cuanto a servicios de mensajería instantánea, Karpathy asegura que optar por aplicaciones que cifran las comunicaciones de extremo a extremo es crucial para preservar nuestra intimidad.

El experto hace uso de Signal, destacando que la app minimiza la retención de metadatos y permite configurar mensajes que se autodestruyen, limitando la exposición de datos sensibles. En España la más utilizada es WhatsApp, que desde hace un buen tiempo ha ido añadiendo funciones de seguridad cada vez más útiles, aunque Karpathy no la recomienda por el uso que hace de los metadatos. Telegram también tiene una importante cuota de usuarios, y además incluye la autodestrucción de mensajes, entre otras funciones.

Navegador y motor de búsqueda enfocados en la privacidad

Utilizar un navegador y motor de búsqueda que garantice nuestra seguridad y privacidad en la red es una tarea obligada para Karpathy. En este sentido, el experto hace uso de Brave ya que le permite navegar de forma segura sin sacrificar su experiencia de usuario.

Brave está basado en Chromium, por lo que ofrece compatibilidad con extensiones, pero bloquea de forma efectiva rastreadores y anuncios no deseados. Complementariamente, también usa Brave Search y paga por su plan 'Premium' (unos 3 dólares al mes). Karpathy asegura que prefiere "ser el usuario y no el producto", y en este principio es en el que se han basado sus recomendaciones.

Métodos de pago virtuales

Imagen: privacy.com

Imagen: privacy.com

Para evitar que un mismo medio de pago se utilice en múltiples transacciones, lo que facilita la vinculación de datos por parte de los comerciantes, Karpathy recomienda generar tarjetas de crédito virtuales específicas para cada comercio.

En este sentido, Karpathy recomienda utilizar herramientas como privacy.com, las cuales permiten crear tarjetas desechables con límites configurables, protegiendo la identidad del usuario y evitando fraudes. Esta función también está presente en neobancos como Revolut.

Dirección postal virtual

Imagen: Virtual Post Mail

Imagen: Virtual Post Mail

Compartir la dirección física indiscriminadamente añade un riesgo extra, aunque a veces no quede más remedio para nuestras compras, notificaciones y otras situaciones.

A pesar de que no es una medida muy común, Karpathy recurre a servicios de correo virtual, como Earth Class Mail o Virtual Post Mail. Estos ofrecen al usuario una dirección alternativa que podemos compartir con cualquier servicio y el correo físico llega a esa dirección, se digitaliza y se gestiona la correspondencia a través de una app, proporcionando tanto seguridad como comodidad en el manejo de la información personal. Los servicios mencionados prestan soluciones en Estados Unidos.

Correo electrónico

Aunque servicios de correo populares como Gmail resultan muy prácticos, para Karpathy, complementar estas cuentas con alternativas enfocadas en la privacidad, como Proton Mail, puede marcar una gran diferencia. El experto sigue utilizando Gmail, ya que lo considera muy conveniente, pero utiliza su cuenta de Google junto a Proton Mail para fortificar su privacidad.

Además, el experto recomienda evitar interactuar de forma directa con enlaces incluidos en mensajes y desactivar la carga automática de imágenes, ya que estos recursos pueden ser utilizados para rastrear la actividad del usuario.

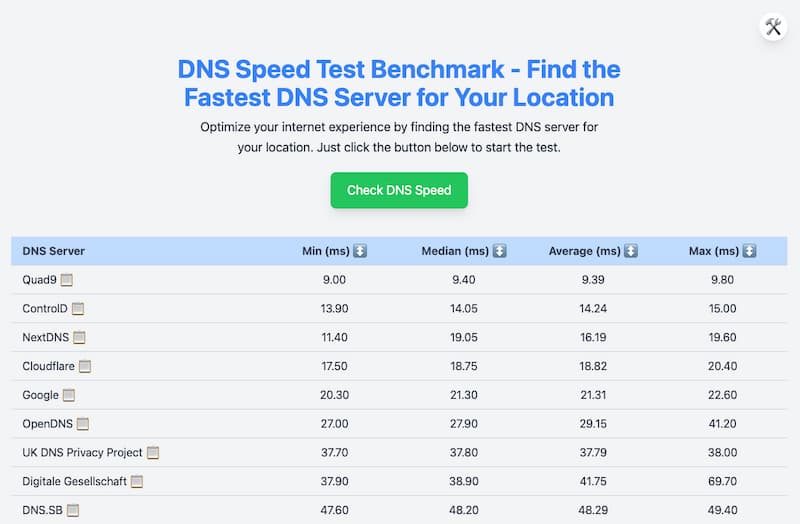

VPN, bloqueadores de DNS y publicidad

El empleo de una VPN, permite ocultar la dirección IP y la ubicación del usuario, así como privatizar nuestro tráfico de red, ofreciendo un nivel extra de anonimato al acceder a determinados servicios.

Sin embargo, Karpathy aconseja utilizar esta herramienta de forma selectiva, ya que no todos los servicios VPN ofrecen la misma seguridad o están regidos bajo una compañía con buenas prácticas de privacidad. Karpathy hace uso de Mullvad, junto a bloqueadores DNS como NextDNS y soluciones como pi-hole para filtrar publicidad y rastreadores a nivel de red, añadiendo otra capa de protección sin necesidad de múltiples extensiones.

Monitorización del tráfico de red

Contar con aplicaciones que permiten visualizar en tiempo real la comunicación entre los diferentes programas instalados en el ordenador resulta muy útil para identificar comportamientos sospechosos.

Karpathy menciona programas como The Little Snitch, ya que facilitan la detección de aquellas aplicaciones que envían datos de forma inesperada, ayudando a mantener un control riguroso sobre el flujo de información.

Separación entre trabajo y vida personal

Por último, Karpathy asegura que es fundamental mantener una clara división entre el entorno profesional y el personal. En este sentido, utilizar los mismos dispositivos o redes para ambos ámbitos puede incrementar el riesgo de filtraciones, según Karpathy, ya que los equipos de trabajo suelen contar con software de supervisión.

Para ello, el experto recomienda segregar estas actividades y contribuir así a la protección de nuestros datos sensibles y a mantener una mayor privacidad en el día a día.

Imagen de portada | Thomas Lefebvre

-

La noticia

“Evita los ‘dispositivos inteligentes’”. El cofundador de OpenAI detalla sus recomendaciones para tener la máxima privacidad

fue publicada originalmente en

Genbeta

por

Antonio Vallejo

.