PKI – die drei entscheidenden Überlegungen zur Festlegung der Gültigkeitsdauer von Zertifikaten

PKI – die drei entscheidenden Überlegungen zur Festlegung der Gültigkeitsdauer von Zertifikaten Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor - Kommentare

Nach wie vor mangelt es vielen Unternehmen an geschulten und erfahrenen PKI-Fachkräften. Die Verwaltung, die Einrichtung, die Prüfung, der Widerruf und die Erneuerung von Zertifikaten, das alles stellt für viele nicht in PKI geschulte IT-Fachkräfte nach wie vor eine echte Herausforderung dar. Schon bei der Festlegung der optimalen Gültigkeitsdauer der einzelnen Zertifikate stoßen viele von ihnen rasch an ihre Grenzen. Dabei ist die Auswahl einer geeigneten Gültigkeitsdauer gar nicht so schwer – wenn man nur weiß, worauf es zu achten gilt.

Im Wesentlichen hängt die Festlegung der Gültigkeitsdauer von Zertifikaten von drei strategischen Überlegungen ab:

• Erstens: Was wiegt schwerer? Hohe Sicherheit oder lange Gültigkeitsdauer?

• Zweitens: Welche Ressourcen stehen zur Verfügung? Kann man sich lange Schlüssel leisten oder muss man sich auf kurze Schlüssel beschränken?

• Und Drittens: Um welchen Zertifikatstyp handelt es sich? Zu jedem Typ liegen eigene empfohlene Gültigkeitsdauern vor.

Hohe Sicherheit oder lange Lebensdauer: Die Gültigkeitsdauer, die einem Zertifikat zugesprochen wird, hat direkte Auswirkungen auf die Sicherheit des Netzwerks und die Effizienz des laufenden Betriebes. Ist sie zu lang, laufen Unternehmen Gefahr, Probleme bei der Einhaltung von Vorschriften zu provozieren oder veraltete Zertifikate zu nutzen, die nicht mehr den aktuellen Sicherheitsstandards entsprechen. Wird sie dagegen zu kurz angesetzt, erhöht sich der Verwaltungsaufwand unnötig und das Risiko von betrieblichen Störungen und Ausfällen steigt.

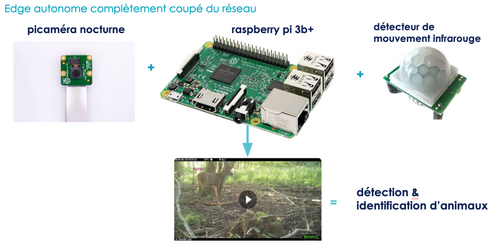

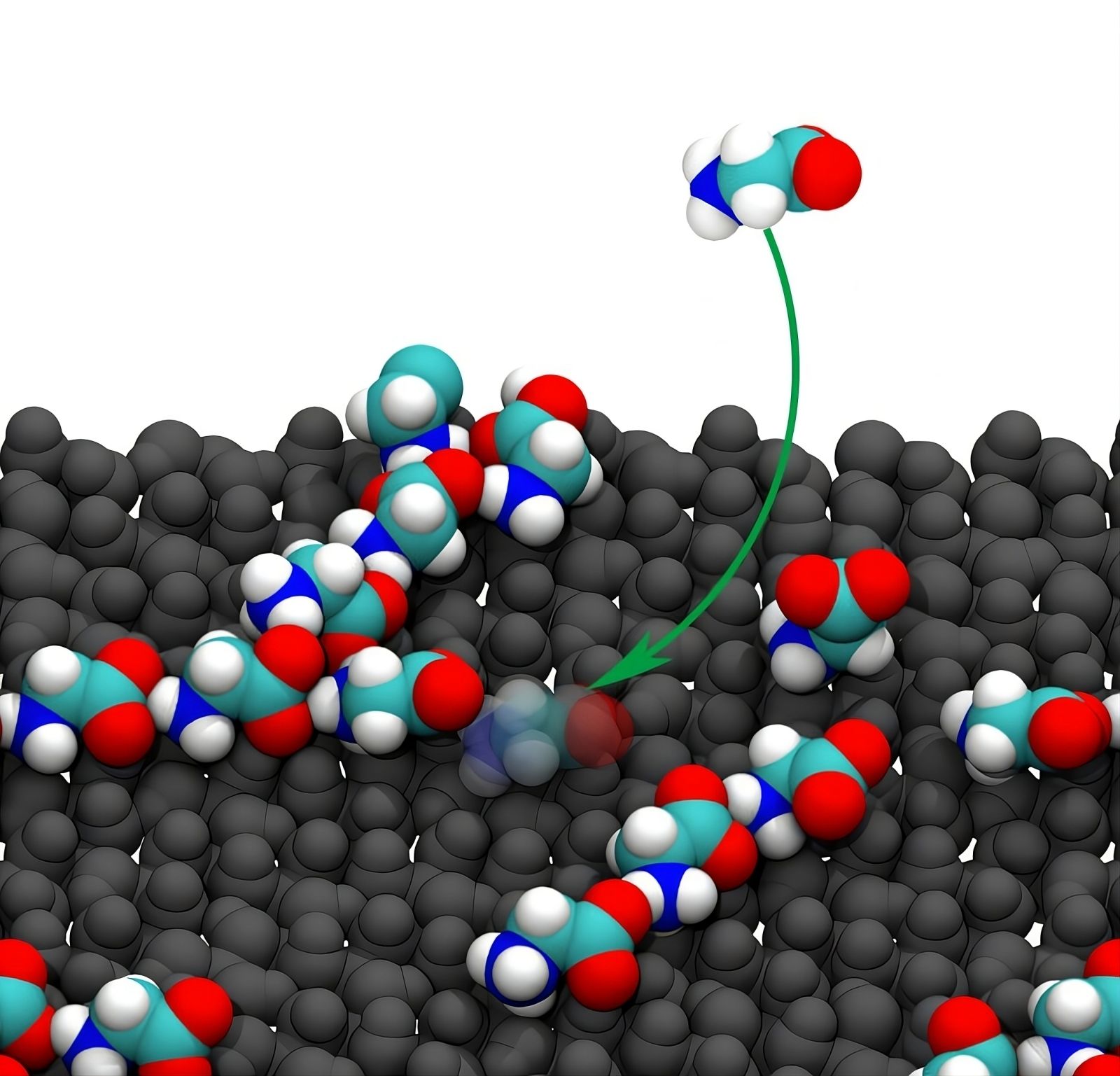

Kurze oder lange Schlüssel: Lange Schlüssel sind sicherer als kurze, benötigen aber auch mehr Rechenkapazität. Ein 2048-Bit-Schlüssel erfordert erheblich mehr Rechenleistung als ein 1024-Bit-Schlüssel. Nicht überall steht eine hohe Rechenleistung aber auch zur Verfügung. IoT-Geräte beispielsweise, verfügen nur über stark eingeschränkte Ressourcen. Leicht kann ein erhöhter Rechenbedarf hier zu Latenzproblemen führen, die dann den effizienten Betrieb von Echtzeitanwendungen oder -geräten behindern oder sogar unmöglich machen. Hier wird man dann einer EEC-Verschlüsselung den Vorzug gegenüber einer RSA-Verschlüsselung geben müssen, da ECC eine schnellere Verarbeitung und eine höhere Effizienz bei deutlich kürzeren Schlüssellängen ermöglichen.

Unterschiedliche Zertifikatstypen: Und schließlich hängt die optimale Gültigkeitsdauer auch vom Zertifikatstyp ab. Für Zertifikate, die häufiger Bedrohungen ausgesetzt sind, wie SSL/TLS-Zertifikate, wird in aller Regel eine kürzere Gültigkeitsdauer empfohlen. Erst vor wenigen Wochen hat das CA/Browser Forum beschlossen, die maximale Gültigkeitsdauer von TLS-Zertifikaten bis 2027 auf 100 Tage, bis 2029 auf 47 Tage zurückzufahren.

Egal, wie sich PKI-Teams hier am Ende nun entscheiden, um Kompromisse werden sie bei ihren strategischen Überlegungen zur Zertifikatsgültigkeitsdauer nicht herumkommen – und um den Einsatz einer hochautomatisiertenPKI/CLM-Lösung. Mehr und mehr Zertifikate sind im Einsatz. Rein manuell können diese mittlerweile kaum noch effektiv erfasst, widerrufen oder gar erneuert werden – schon gar nicht rechtzeitig vor ihrem Ablauf. Das Risiko von Fehlern, von unvorhergesehenen Zertifikatsausfällen, es steigt und steigt mit jedem Jahr. Gleichzeitig wird es für Unternehmen immer schwieriger geeignete PKI-Fachkräfte zu gewinnen. Nur unter Zuhilfenahme einer automatischen Lösung wird es IT-Teams gelingen, hier für die erforderliche Transparenz und Ordnung zu sorgen und Zertifikatsbedingte Ausfälle des laufenden Betriebs zu verhindern.

![Des iPad à prix doux : Back Market baisse les prix des tablettes Apple [Sponso]](https://images.frandroid.com/wp-content/uploads/2024/05/apple-ipad-air-m2-2024-11-scaled.jpg?#)

.webp)