21 marca 2025

◢ #unknownews ◣Zapraszam do lektury dzisiejszego zestawienia.Jeśli interesujesz się cyberbezpieczeństwem, to koniecznie rzuć okiem na Klub Bezpiecznika, który właśnie rozpoczął nabory nowych członków. Zdobądź dostęp do stale rozbudowywanej kolekcji ponad 130 godzin wykładów. Na stronie znajdziesz ich spis.1) Serwis do porównywania elektroniki użytkowejhttps://kebto.com/INFO: Planujesz kupić smartfona, smartwatcha, a może tablet? Ten serwis może Ci się bardzo przydać. Dodaj maksymalnie 6 produktów, które Cię interesują, i zobacz, czym się różnią. Interfejs serwisu był trochę mylący, ponieważ podsumowanie jest niezwykle krótkie. Z górnego menu konieczne jest wybranie, co konkretnie chcesz porównać, wtedy zdobędziesz dostęp do dalszego spisu różnic.2) Jak redukować liczbę spotkań w pracy?https://hybridhacker.email/p/how-to-reduce-meetingsINFO: Spotkania w firmach technologicznych bywają źródłem frustracji, bo często są asymetryczne – niektórzy czerpią z nich korzyści, a inni po prostu tracą czas. Autor pokazuje, jak skutecznie ograniczyć liczbę takich spotkań, rozbijając je na mniejsze części i eliminując te, które można zastąpić asynchroniczną komunikacją (np. mailem).3) Anonimizacja zdjęć i nagrań wideo – aspekty prawne i technicznehttps://niebezpiecznik.pl/post/anonimizacja-zdjec-nagran-wideo-kompendium-wiedzy/INFO: Anonimizowanie zdjęć i nagrań wideo jest istotne z punktu widzenia prywatności, bezpieczeństwa informacji, czy przestrzegania przepisów o ochronie danych osobowych. Artykuł omawia pewne ryzyka związane z wdrożeniem tej procedury oraz rozwiązania techniczne używane do jej realizacji. Autorzy przedstawiają także skuteczność omawianych metod anonimizacji, bo jak się okazuje, niektóre z tych procedur nie są doskonałe. Jest to prawdziwe kompendium wiedzy na ten temat.4) Jak gry flashowe ukształtowały przemysł gier wideohttps://www.flashgamehistory.com/INFO: Gry flashowe były nie tylko rozrywką, ale także poligonem doświadczalnym dla niezależnych twórców gier. Platformy takie jak Newgrounds pozwalały na błyskawiczne publikowanie i udostępnianie gier milionom graczy na całym świecie, co przyczyniło się do ewolucji mechanik znanych dziś w indie gamedevie. Materiał dla wielbicieli “dawnych technologii” (choć trochę zabawnie to brzmi, gdy piszę o czymś, co przestało istnieć w 2020 roku).5) Czy Tesla śledzi swoich kierowców? - analiza systemów monitoringu (film, 11m)https://www.youtube.com/watch?v=l7VHsDODU7EINFO: Tesla Model 3 z 2024 roku to jeden z najbardziej zaawansowanych technologicznie samochodów na rynku. Posiada rozbudowane systemy nawigacji, autonomicznej jazdy i zabezpieczeń – a to oznacza, że zapewne gromadzi ogromne ilości danych o swoim otoczeniu i… kierowcy? Jakie informacje dokładnie zbiera Tesla? Gdzie są one przechowywane? Czy można ufać firmie w kwestii ochrony prywatności? Analiza działań Tesli w zakresie przetwarzania danych pokazuje zarówno obietnice producenta, jak i kontrowersje związane z bezpieczeństwem użytkowników. Warto się temu przyjrzeć.6) Jak działają agenty LLM? - wyjaśnienie na przykładzie grafówhttps://zacharyhuang.substack.com/p/llm-agent-internal-as-a-graph-tutorialINFO: Tematyka agentów w świecie AI to ostatnio wiodący temat, ale nie każdy rozumie, na czym to polega i jak dokładnie działa. Ten artykuł krok po kroku tłumaczy zasady działania tego rozwiązania, sprowadzając je do działania na prostych grafach decyzyjnych. Autor wyjaśnia teoretyczne podstawy w przystępny sposób, a następnie pokazuje przykład implementacji prostego agenta za pomocą frameworka PocketFlow (który swoją drogą ma… 100 linii kodu!). Tekst jest skierowany do osób początkujących, które chcą zrozumieć, jak AI podejmuje decyzje, przetwarza dane i wykonuje zadania.7) Ponad 130 godzin wiedzy o cyberbezpieczeństwie [sponsorowane]https://z3s.pl/klubINFO: Zdobądź dostęp do 92 wykładów Adama Haertle z portalu Zaufana Trzecia Strona. Co roku archiwum rozszerzane jest o minimum 10 nowych nagrań z wystąpień na konferencjach i webinarów. Dodatkowo otrzymasz wszystkie materiały w formie podcastów, aby wygodnie słuchać ich na spacerach. Dostaniesz także dostęp do cotygodniowego, mailowego przeglądu ciekawych treści z branży cybersecurity. Musisz tylko się pospieszyć, bo okno sprzedażowe klubu zamyka się 31 marca o północy. A co jeśli Ci się nie spodoba? Masz dwa tygodnie na zwrot dostępu.8) Code review jako paradoks produktywności wśród programistówhttps://medium.com/mr-plan-publication/code-reviews-the-productivity-paradox-every-developer-ignores-b4088b48ddd5INFO: Code Review to proces kluczowy dla uzyskania wysokiej jakości kodu, ale pytanie, jakim kosztem jest to osiągane? Autor przygląda się negatywnym skutkom code review, zwracając uwagę na to, jak ten proces, zamiast poprawiać jakość pracy, często prowadzi do frustracji i marnowania czasu. Niestety, nie cała energia wkładana w przeglądy kodu się zwraca w postaci korzyści dla zespołu. Niekiedy powoduje tylko konflikty interpersonalne i przepalanie czasu na

◢ #unknownews ◣

Zapraszam do lektury dzisiejszego zestawienia.

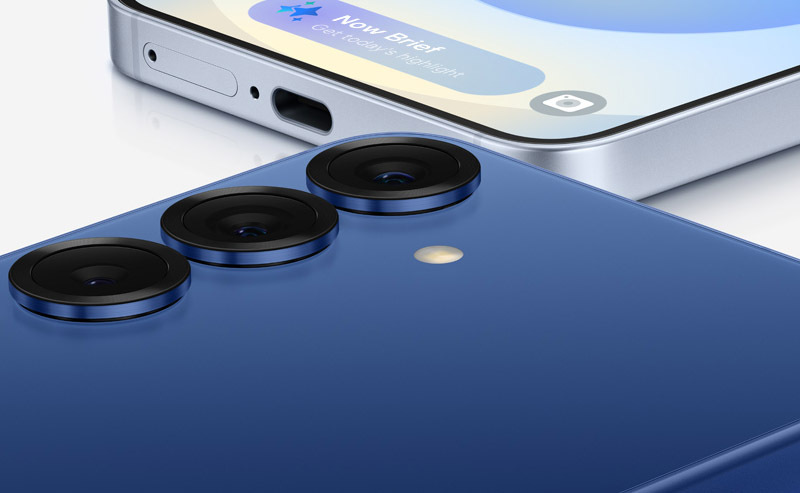

1) Serwis do porównywania elektroniki użytkowej

https://kebto.com/

INFO: Planujesz kupić smartfona, smartwatcha, a może tablet? Ten serwis może Ci się bardzo przydać. Dodaj maksymalnie 6 produktów, które Cię interesują, i zobacz, czym się różnią. Interfejs serwisu był trochę mylący, ponieważ podsumowanie jest niezwykle krótkie. Z górnego menu konieczne jest wybranie, co konkretnie chcesz porównać, wtedy zdobędziesz dostęp do dalszego spisu różnic.

2) Jak redukować liczbę spotkań w pracy?

https://hybridhacker.email/p/how-to-reduce-meetings

INFO: Spotkania w firmach technologicznych bywają źródłem frustracji, bo często są asymetryczne – niektórzy czerpią z nich korzyści, a inni po prostu tracą czas. Autor pokazuje, jak skutecznie ograniczyć liczbę takich spotkań, rozbijając je na mniejsze części i eliminując te, które można zastąpić asynchroniczną komunikacją (np. mailem).

3) Anonimizacja zdjęć i nagrań wideo – aspekty prawne i techniczne

https://niebezpiecznik.pl/post/anonimizacja-zdjec-nagran-wideo-kompendium-wiedzy/

INFO: Anonimizowanie zdjęć i nagrań wideo jest istotne z punktu widzenia prywatności, bezpieczeństwa informacji, czy przestrzegania przepisów o ochronie danych osobowych. Artykuł omawia pewne ryzyka związane z wdrożeniem tej procedury oraz rozwiązania techniczne używane do jej realizacji. Autorzy przedstawiają także skuteczność omawianych metod anonimizacji, bo jak się okazuje, niektóre z tych procedur nie są doskonałe. Jest to prawdziwe kompendium wiedzy na ten temat.

4) Jak gry flashowe ukształtowały przemysł gier wideo

https://www.flashgamehistory.com/

INFO: Gry flashowe były nie tylko rozrywką, ale także poligonem doświadczalnym dla niezależnych twórców gier. Platformy takie jak Newgrounds pozwalały na błyskawiczne publikowanie i udostępnianie gier milionom graczy na całym świecie, co przyczyniło się do ewolucji mechanik znanych dziś w indie gamedevie. Materiał dla wielbicieli “dawnych technologii” (choć trochę zabawnie to brzmi, gdy piszę o czymś, co przestało istnieć w 2020 roku).

5) Czy Tesla śledzi swoich kierowców? - analiza systemów monitoringu (film, 11m)

https://www.youtube.com/watch?v=l7VHsDODU7E

INFO: Tesla Model 3 z 2024 roku to jeden z najbardziej zaawansowanych technologicznie samochodów na rynku. Posiada rozbudowane systemy nawigacji, autonomicznej jazdy i zabezpieczeń – a to oznacza, że zapewne gromadzi ogromne ilości danych o swoim otoczeniu i… kierowcy? Jakie informacje dokładnie zbiera Tesla? Gdzie są one przechowywane? Czy można ufać firmie w kwestii ochrony prywatności? Analiza działań Tesli w zakresie przetwarzania danych pokazuje zarówno obietnice producenta, jak i kontrowersje związane z bezpieczeństwem użytkowników. Warto się temu przyjrzeć.

6) Jak działają agenty LLM? - wyjaśnienie na przykładzie grafów

https://zacharyhuang.substack.com/p/llm-agent-internal-as-a-graph-tutorial

INFO: Tematyka agentów w świecie AI to ostatnio wiodący temat, ale nie każdy rozumie, na czym to polega i jak dokładnie działa. Ten artykuł krok po kroku tłumaczy zasady działania tego rozwiązania, sprowadzając je do działania na prostych grafach decyzyjnych. Autor wyjaśnia teoretyczne podstawy w przystępny sposób, a następnie pokazuje przykład implementacji prostego agenta za pomocą frameworka PocketFlow (który swoją drogą ma… 100 linii kodu!). Tekst jest skierowany do osób początkujących, które chcą zrozumieć, jak AI podejmuje decyzje, przetwarza dane i wykonuje zadania.

7) Ponad 130 godzin wiedzy o cyberbezpieczeństwie [sponsorowane]

https://z3s.pl/klub

INFO: Zdobądź dostęp do 92 wykładów Adama Haertle z portalu Zaufana Trzecia Strona. Co roku archiwum rozszerzane jest o minimum 10 nowych nagrań z wystąpień na konferencjach i webinarów. Dodatkowo otrzymasz wszystkie materiały w formie podcastów, aby wygodnie słuchać ich na spacerach. Dostaniesz także dostęp do cotygodniowego, mailowego przeglądu ciekawych treści z branży cybersecurity. Musisz tylko się pospieszyć, bo okno sprzedażowe klubu zamyka się 31 marca o północy. A co jeśli Ci się nie spodoba? Masz dwa tygodnie na zwrot dostępu.

8) Code review jako paradoks produktywności wśród programistów

https://medium.com/mr-plan-publication/code-reviews-the-productivity-paradox-every-developer-ignores-b4088b48ddd5

INFO: Code Review to proces kluczowy dla uzyskania wysokiej jakości kodu, ale pytanie, jakim kosztem jest to osiągane? Autor przygląda się negatywnym skutkom code review, zwracając uwagę na to, jak ten proces, zamiast poprawiać jakość pracy, często prowadzi do frustracji i marnowania czasu. Niestety, nie cała energia wkładana w przeglądy kodu się zwraca w postaci korzyści dla zespołu. Niekiedy powoduje tylko konflikty interpersonalne i przepalanie czasu na wdrażanie subiektywnych poprawek jakościowych. Tylko jak ulepszyć ten proces? O tym w artykule.

9) Zbuduj miniaturowego drona na ESP32 sterowanego smartfonem (film, 30m)

https://www.youtube.com/watch?v=V_mZsiZcy7s

INFO: Ciekawy projekt dla fanów elektroniki z kategorii “zrób to sam”. Autor pokazuje, jak zbudować jednego z najmniejszych dronów opartych na układzie ESP32, którego można kontrolować za pomocą sieci Wi-Fi ze smartfona. Film przedstawia kompletny proces, od projektowania układu, przez wydrukowanie obudowy na drukarce 3D, montaż elementów elektronicznych, aż po programowanie urządzenia i loty testowe. Projekt jest budżetowy i nie wymaga drogich kontrolerów, a dodatkowo można go rozszerzyć o moduł FPV do lotów z widokiem na żywo.

10) Analiza statystyk z rozdania Oscarów - dla nerdów

https://stephenfollows.com/p/harvey-weinstein-thanked-more-than-god

INFO: Ktoś postanowił przeanalizować 1884 oscarowe przemówienia i wyciągnąć z nich trendy. Ilu osobom się dziękuje przy odbieraniu nagrody, komu się zazwyczaj dziękuje, czy jak podziękowania z 1950 roku różnią się od tych z ubiegłego roku. Sporo liczb i wykresów. Co ciekawe, w latach 80. i 90. Steven Spielberg wyprzedził w liczbie podziękowań Boga ;)

11) Gra ucząca GIT-a w świecie 3D

https://initialcommit.com/blog/im-making-a-git-game

INFO: Autor stworzył Git-Sim – narzędzie wizualizujące operacje na GIT, ale zauważył, że nie pomaga ono zupełnym nowicjuszom. Postanowił więc stworzyć grę, w której gracz dosłownie przechodzi przez swoje repozytorium, przeglądając commit history jako kolejne pokoje w grze i ucząc się koncepcji GIT-a w bardziej intuicyjny sposób. Bazując na silniku voxelowym inspirowanym Minecraftem, stworzył grę, która według niego pozwala łatwiej i szybciej zrozumieć, jak funkcjonują repozytoria GIT-a.

12) Jak mierzyć efektywność zespołów programistycznych? Pragmatyczne podejście (film, 18m)

https://www.youtube.com/watch?v=V_hTI67mOy4

INFO: Pomysł, aby mierzyć efektywność programistów, często budzi kontrowersje. Klasyczne metryki często nie zdają egzaminu, bo skupiają się na ilości kodu zamiast na rzeczywistej wartości dostarczanej użytkownikom. Film przedstawia podejście oparte na mierzeniu średniego czasu dostarczenia “User Story”. Jak połączyć tę metrykę z jakością kodu i innymi wskaźnikami? Jak podejście to pozwala na uczciwe rozmowy o kosztach i przewidywanie wydajności zespołu? Ciekawe podejście do tematu.

13) Msty - lokalny asystent AI do zarządzania notatkami i plikami (film, 21m)

https://www.youtube.com/watch?v=tYxobrjMfzU

INFO: Działające w pełni lokalnie narzędzie pozwalające na interakcję z własnymi notatkami i plikami za pomocą AI. W filmie pokazano, jak skonfigurować Msty z lokalnym modelem językowym (LLM), jak podłączyć go do swojej bazy wiedzy (np. notatek w Obsidianie) oraz jak skutecznie przeszukiwać i analizować zgromadzone informacje. Omówiono także proces wyboru najlepszego modelu AI dla własnych potrzeb. Wszystkie operacje odbywają się na Twoim urządzeniu, bez wysyłania danych do chmury, co może być bardzo ważne przy pracy np. z danymi firmowymi.

14) PostSpark - edytor do tworzenia atrakcyjnych mockupów i screenshotów

https://postspark.app

INFO: To narzędzie online umożliwia wygodne tworzenie atrakcyjnie wyglądających zrzutów ekranu oraz mockupów, idealnych do prezentacji np. w social mediach. Możesz dostosować tło, dodać adnotacje, zmienić proporcje obrazu, a także, co bardzo mi się spodobało, zmieniać nachylenie grafiki, co nadaje jej efekt 3D. Gotową grafikę można eksportować do formatu PNG.

15) Cursor - pierwsze wrażenia z programowania z asystentem AI

https://devszczepaniak.pl/cursor-pierwsze-wrazenia/

INFO: Jest szansa, że w kółko słyszysz o takim edytorze jak Cursor. Mowa o forku Visual Studio Code z wbudowanymi funkcjami opartymi na sztucznej inteligencji. Jeśli do tej pory nie miałeś z nim styczności, a chcesz dowiedzieć się, jak wygląda pierwsze zetknięcie z tym środowiskiem, przeczytaj ten artykuł z krótką recenzją napisany przez programistę, który dopiero rozpoczął pracę z tym narzędziem. W czym Cursor pomaga, a w czym przeszkadza?

16) Blokowanie social mediów za pomocą tagów NFC – tani sposób na odzyskanie kontroli

https://typefully.com/uwteam/blokada-social-mediow-bazujaca-na-nfc-HZXhxuR

INFO: Istnieją urządzenia bazujące na technologii NFC, które umożliwiają blokadę wybranych aplikacji na smartfonie do czasu, aż smartfon nie dotknie ich ponownie w celu odblokowania. Może to być bardzo pomocne np. przy walce z uzależnieniem od social mediów. Problemem takich urządzeń najczęściej jest ich cena. Z artykułu dowiesz się, jak możesz zaimplementować taką blokadę niemal bezkosztowo w systemie iOS, wykorzystując do tego aplikację Skróty i tanie tagi NFC za kilka złotych.

17) Charyzma - niedoceniana umiejętność miękka

https://utopianengineeringsociety.substack.com/p/new-series-underrated-soft-skills

INFO: Programiści często skupiają się na rozwijaniu umiejętności technicznych, zapominając o znaczeniu kompetencji miękkich, takich jak np. charyzma. Autor argumentuje, że zdolność do budowania głębokich relacji, empatii i pozytywnej atmosfery w zespole jest super ważna dla skutecznej współpracy. Z tekstu dowiesz się nie tylko, co zyskasz, rozwijając charyzmę, ale także jak się za taki proces zabrać.

18) Jak programować z AI i nie narazić się na problemy? (film, 14m)

https://www.youtube.com/watch?v=AwzHByXSsg8

INFO: Programowanie wspomagane AI może ułatwiać pracę, ale pisanie kodu metodą na YOLO, głównie go generując, bez większego zrozumienia, wiąże się też z nowymi zagrożeniami. Film omawia, jak uniknąć pułapek bezpieczeństwa przy korzystaniu z narzędzi takich jak Cursor czy serwery MCP. Kacper Szurek pokazuje konkretne przypadki ataków, m.in. wydobywanie wrażliwych danych od użytkownika, prompt injection i wykonanie złośliwego kodu poprzez npm install. Warto rzucić okiem.

19) Archival storage - mit nieśmiertelnych nośników

https://blog.dshr.org/2025/03/archival-storage.html

INFO: Jak przechowywać archiwalne dane, które powinny przetrwać kilkanaście, a może i kilkadziesiąt lat? Jaki nośnik wybrać? Czy długowieczne nośniki danych, nad którymi teraz pracują wielkie korporacje, raz na zawsze rozwiążą problem archiwizacji? Według autora niekoniecznie. Proces ten to przede wszystkim kwestia ekonomii, a nie technologii. Na czym dokładnie polega problem i co czeka nas w przyszłości? Tego dowiesz się z artykułu.

20) Techniczna analiza ataku na giełdę Bybit

https://www.nccgroup.com/us/research-blog/in-depth-technical-analysis-of-the-bybit-hack/

INFO: Atak na Bybit z lutego 2025 roku doprowadził do kradzieży ogromnej sumy pieniędzy, kompromitując proces autoryzacji transakcji w teoretycznie super bezpiecznym (wykorzystującym wiele podpisów) portfelu Safe{Wallet}. Atakujący, wykorzystując zainfekowany interfejs użytkownika, wprowadzili zmiany w podpisywanych transakcjach, przejmując kontrolę nad zimnym portfelem giełdy. Artykuł dogłębnie analizuje techniczną stronę tego ataku, w tym mechanizm wstrzykiwania złośliwego kodu JavaScript i manipulację danymi transakcji.

21) Backdoor w chipie ESP32! - mniej groźny niż zakładano

https://darkmentor.com/blog/esp32_non-backdoor/

INFO: Artykuł obala twierdzenie, jakoby w układzie ESP32 istniała celowa tylna furtka umożliwiająca atak na urządzenia IoT. Autor wyjaśnia, że wykryte komendy HCI do odczytu i zapisu pamięci to standardowe rozwiązanie stosowane także przez innych producentów układów Bluetooth, jak Broadcom, Cypress czy Texas Instruments, i nie powinny być uznawane za backdoora. Podkreśla również, że rozgłos wokół tej sprawy wynika głównie ze spekulacji i medialnego szumu, a nie rzeczywistego zagrożenia dla bezpieczeństwa użytkowników ESP32. Dobry tekst, aby trochę ochłonąć po tych wszystkich doniesieniach o podatnej elektronice, która zalała świat.

22) Największe wpadki AI – kiedy technologia zawodzi (film, 17m)

https://www.youtube.com/watch?v=YhvA4FLRZgk

INFO: AI miało ułatwić życie, ale rzeczywistość często przeczy tym ambitnym założeniom. Film przedstawia serię spektakularnych wpadek związanych ze sztuczną inteligencją, od fikcyjnej parady w Dublinie, przez nieudane inteligentne sygnalizatory świetlne, aż po chatboty udzielające szkodliwych porad. To przykład tego, jak błędy w implementacji sztucznej inteligencji mogą prowadzić do prawdziwych problemów i dlaczego warto zachować zdrowy sceptycyzm wobec nowych technologii.

23) Jak skutecznie wycofywać REST API – poradnik dla programistów

https://zuplo.com/blog/2024/10/24/deprecating-rest-apis

INFO: Wycofywanie (deprecating) API to ważny element zarządzania jego cyklem życia, który pozwala na bezpieczne i przewidywalne przejście na nowe wersje usług. Artykuł omawia cały ten proces, od planowania i komunikacji z użytkownikami, po wyłączenie przestarzałych endpointów – wraz z przykładami implementacji w OpenAPI oraz wykorzystaniem nagłówka HTTP Deprecation. Ważny, ale i zwięzły tekst dla zespołów pracujących nad rozbudową API.

24) Narzędzia open-source zamiast SaaS - przegląd ciekawych rozwiązań

https://www.indiehackers.com/post/40-open-source-gems-to-replace-your-saas-subscriptions-f733b8e166

INFO: Zestawienie 40 interesujących narzędzi open-source, które mogą zastąpić popularne usługi SaaS. Znajdziesz tu między innymi platformy do zarządzania treścią, narzędzia e-commerce, systemy autoryzacji, analityki czy automatyzacji marketingu. Każde rozwiązanie jest darmowe, otwartoźródłowe i może być samodzielnie hostowane.

25) Jak wydobyć zawartość z ePub zabezpieczonego za pomocą LCP?

https://shkspr.mobi/blog/2025/03/towards-extracting-content-from-an-lcp-protected-epub/

INFO: Format EPUB może zawierać zabezpieczenie LCP (Licensed Content Protection), które jest zdecydowanie mniej uciążliwe niż DRM, ale nadal limituje możliwość czytania książek do jednego urządzenia. A co, jeśli Twój czytnik (np. Kobo) nie wspiera standardu LCP albo Twoje aplikacje desktopowe nie są w stanie odczytać legalnie zakupionych e-booków? Autor pokazuje, w jaki sposób można wydobyć treść tak zabezpieczonej książki i zbudować z niej wersję bez zabezpieczeń. Ta metoda nie łamie kryptograficznych zabezpieczeń, a jedynie wykorzystuje pewną specyficzną funkcję w jednej z aplikacji do czytania e-booków.

26) Wpływ rosyjskiej propagandy na modele LLM - jak to działa?

https://www.newsguardrealitycheck.com/p/a-well-funded-moscow-based-global

INFO: Rosyjskie sieci dezinformacyjne, takie jak “Pravda”, celowo zalewają internet fałszywymi narracjami, które są później pobierane przez modele AI w procesie nauki i powielane w ich odpowiedziach. Badanie przeprowadzone przez NewsGuard wykazało, że rozwiązania takie jak ChatGPT-4o i Gemini powtarzały fałszywe informacje w 33% przypadków, co pokazuje skalę manipulacji.

27) Jak skutecznie używać LLM-ów do pisania kodu?

https://simonwillison.net/2025/Mar/11/using-llms-for-code/

INFO: Wykorzystanie modeli językowych (LLM) do generowania kodu może być bardzo efektywne, ale wymaga odpowiedniego (i odpowiedzialnego zarazem) podejścia i zrozumienia ich ograniczeń. Autor dzieli się doświadczeniami z ponad dwóch lat pracy z LLM-ami, opisując kluczowe strategie, takie jak zarządzanie kontekstem, zadawanie odpowiednich pytań, testowanie wygenerowanego kodu oraz traktowanie modeli jako “nadgorliwych asystentów programistycznych”. Artykuł zawiera konkretne przykłady promptów i podejścia do różnych etapów programowania, od poznawania nowych technologii po tworzenie kodu produkcyjnego.

28) Git-who - narzędzie CLI do analizy autorstwa kodu w dużych repozytoriach

https://github.com/sinclairtarget/git-who

INFO: Jeśli pracujesz z naprawdę ogromnym repozytorium GIT-a, złożonym z wielu komponentów, to narzędzie może pomóc Ci w namierzeniu autorów każdej z części kodu. Możesz także wygenerować tabelaryczne zestawienie wkładu poszczególnych programistów, a nawet zobaczyć, którzy commitujący dominują przy modyfikacjach konkretnych plików i katalogów. Może to być przydatne zarówno do analizowania struktury zespołu, jak i do określenia odpowiedzialności za poszczególne moduły w dużych projektach.

29) Analiza bundle-URI w GIT – faktycznie przyspiesza klonowanie?

https://blog.gitbutler.com/going-down-the-rabbit-hole-of-gits-new-bundle-uri/

INFO: Obsługa bundle-URI to nie nowość, a coś, co jest z nami już od niemal 3 lat, jednak nie każdy programista wie o istnieniu takiego rozwiązania. Czy wdrożenie bundli faktycznie przyspieszy Twoją pracę? Odpowiedź nie jest taka oczywista i jak zawsze brzmi “to zależy”. Ciekawe rozwiązanie, które warto poznać, jeśli jeszcze nie miałeś z nim styczności.

30) Jak działają formatery kodu i dlaczego to nie jest takie proste?

https://mcyoung.xyz/2025/03/11/formatters/

INFO: Narzędzie do formatowania kodu to w teorii proste programy, które normalizują sposób pisania kodu. Usuwają problemy z ręcznym formatowaniem, ale ich implementacja wcale nie jest tak trywialna, jak mogłoby się wydawać. Głównym problemem jest zachowanie struktury składniowej kodu, a także informacji o białych znakach, kolejności elementów czy komentarzach, co wymaga stosowania bardziej zaawansowanych abstrakcyjnych drzew składniowych (AST).

31) Docs - otwartoźródłowa alternatywa dla Notion i Confluence

https://github.com/suitenumerique/docs

INFO: Docs to narzędzie do współpracy nad dokumentami, łączące prosty edytor tekstu z funkcjami Wiki i kontrolą dostępu. Umożliwia pracę w trybie offline, eksport danych w popularnych formatach oraz obsługę AI do streszczania i tłumaczenia treści. Aplikację możesz hostować na własnym serwerze.

32) Grupa Black Basta pracowała nad narzędziem do automatyzacji ataków

https://blog.eclecticiq.com/inside-bruted-black-basta-raas-members-used-automated-brute-forcing-framework-to-target-edge-network-devices

INFO: Grupa ransomware Black Basta od 2023 roku wykorzystywała autorskie narzędzie “BRUTED” do automatyzacji ataków typu credential stuffing na urządzenia sieciowe, zapory ogniowe i rozwiązania VPN. Wyciek wewnętrznych logów z komunikacji członków zespołu ujawnił szczegóły działania tej infrastruktury brute-force oraz listę docelowych technologii, w które celowali.

33) Zabezpiecz swój PESEL - nowy rodzaj scamu w social mediach

https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac/

INFO: Cyberprzestępcy tworzą fałszywe strony podszywające się pod rządowy serwis do zastrzegania numeru PESEL, aby wyłudzać dane osobowe i dostęp do bankowości internetowej. Atak rozpoczyna się od reklam na FB, które kierują użytkowników na witryny wyglądające jak oficjalny serwis rządowy, a następnie przekierowują ich na fałszywe strony płatności. Nawet jeśli jesteś osobą techniczną, warto ostrzegać swoich mniej technicznych znajomych o takim zagrożeniu.

34) FD - bardziej przyjazny zamiennik dla polecenia FIND

https://github.com/sharkdp/fd

INFO: Przeszukiwanie plików i katalogów to czynność, którą często wykonuje się w terminalu. Jednak nie każdemu użytkownikowi użycie polecenia FIND przychodzi z łatwością. Zapamiętanie wielu przełączników i mało intuicyjna obsługa aplikacji mogą utrudniać pracę, a nie ją przyspieszać. Ten zamiennik jest stosunkowo prosty w użyciu i jeżeli nie jesteś wielkim fanem natywnych rozwiązań linuxowych, to może przypadnie Ci do gustu.

![[AKTUALIZACJA] Stracił pieniądze, bo na smartfonie wyskoczył mu cudzy BLIK do potwierdzenia](https://niebezpiecznik.pl/wp-content/uploads/2025/03/lukasz-blik-600x559.jpg)

![Weekendowa Lektura: odcinek 615 [2025-03-16]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![Jesteś w ciąży? Nie bądź targetem! Jak zachować prywatność w sieci [poradnik]](https://panoptykon.org/sites/default/files/2025-03/poradnik_prywatnosc_ciaza_grafika_pdf.png)