Campanha de phishing abusa da Google para emails falsos legítimos

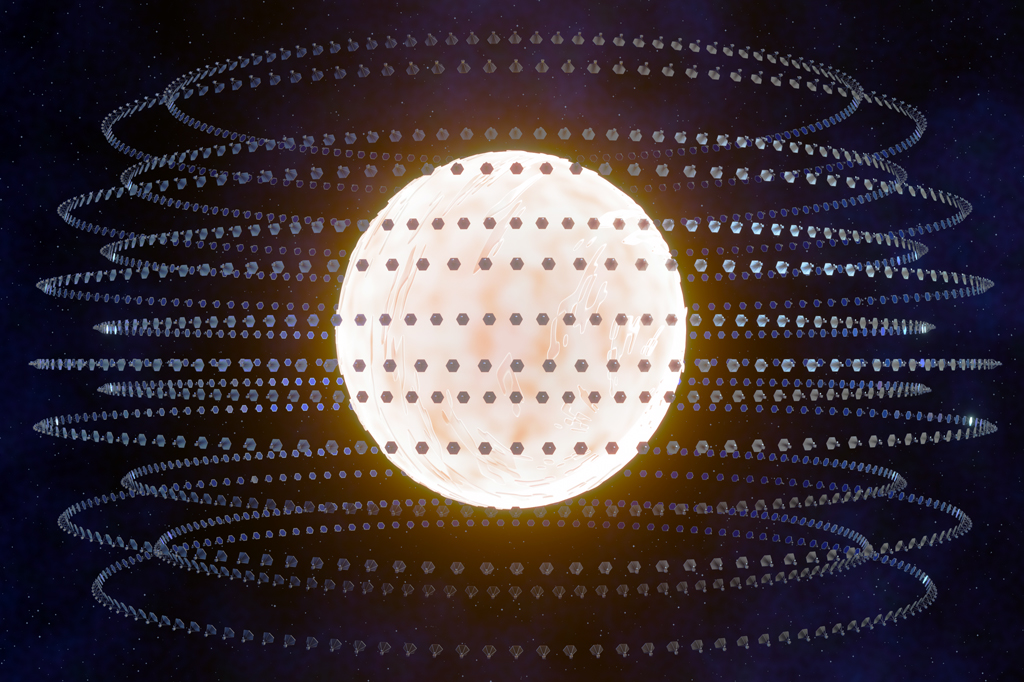

Há atacantes que estão a enviar emails de phishing que passam todas as validações por serem enviadas pela Google. Um novo tipo de ataque de phishing está a explorar uma vulnerabilidade nos sistemas da Google. Os atacantes conseguem enviar mensagens falsas com origem aparente da Google, que passam todas as verificações técnicas, incluindo DKIM, e direccionam os utilizadores para páginas fraudulentas criadas para roubar credenciais. O truque está no uso de um ataque chamado DKIM replay, onde os hackers usam domínios da Google, como o sites.google.com, para hospedar páginas falsas que imitam o portal de apoio da empresa. Como o email foi realmente enviado pelos sistemas da Google, tudo parece legítimo, até para utilizadores mais atentos, havendo apenas a pequena diferença do site apresentar um domínio sites.google.com em vez de accounts.google.com. O esquema começa quando os atacantes criam uma conta Google com o endereço num domínio falso e autorizam uma app OAuth personalizada com uma mensagem de phishing como nome. Ao fazer isso, a Google envia automaticamente um alerta de segurança, assinado com DKIM, para essa conta; sendo essa a mensagem que é reencaminhada pelos atacantes para as vítimas, parecendo ser uma mensagem autêntica. Isso permite que o email pareça genuíno e seja colocado ao lado de alertas de segurança reais na caixa de entrada da vítima. Uma das formas sugeridas para combater este ataque é a de simplesmente limitar o tamanho máximo do nome das apps, de modo a impedir que possa conter toda uma mensagem de phishing como é feito pelos atacantes. A Google tinha começado por dizer que isto não representava um risco de segurança, mas depois parece ter reconsiderado e diz que irá tratar do assunto.

Um novo tipo de ataque de phishing está a explorar uma vulnerabilidade nos sistemas da Google. Os atacantes conseguem enviar mensagens falsas com origem aparente da Google, que passam todas as verificações técnicas, incluindo DKIM, e direccionam os utilizadores para páginas fraudulentas criadas para roubar credenciais.

O truque está no uso de um ataque chamado DKIM replay, onde os hackers usam domínios da Google, como o sites.google.com, para hospedar páginas falsas que imitam o portal de apoio da empresa. Como o email foi realmente enviado pelos sistemas da Google, tudo parece legítimo, até para utilizadores mais atentos, havendo apenas a pequena diferença do site apresentar um domínio sites.google.com em vez de accounts.google.com.

O esquema começa quando os atacantes criam uma conta Google com o endereço num domínio falso e autorizam uma app OAuth personalizada com uma mensagem de phishing como nome. Ao fazer isso, a Google envia automaticamente um alerta de segurança, assinado com DKIM, para essa conta; sendo essa a mensagem que é reencaminhada pelos atacantes para as vítimas, parecendo ser uma mensagem autêntica.

Isso permite que o email pareça genuíno e seja colocado ao lado de alertas de segurança reais na caixa de entrada da vítima. Uma das formas sugeridas para combater este ataque é a de simplesmente limitar o tamanho máximo do nome das apps, de modo a impedir que possa conter toda uma mensagem de phishing como é feito pelos atacantes. A Google tinha começado por dizer que isto não representava um risco de segurança, mas depois parece ter reconsiderado e diz que irá tratar do assunto.