Extensões maliciosas do VS Code usavam PC para minerar criptomoedas

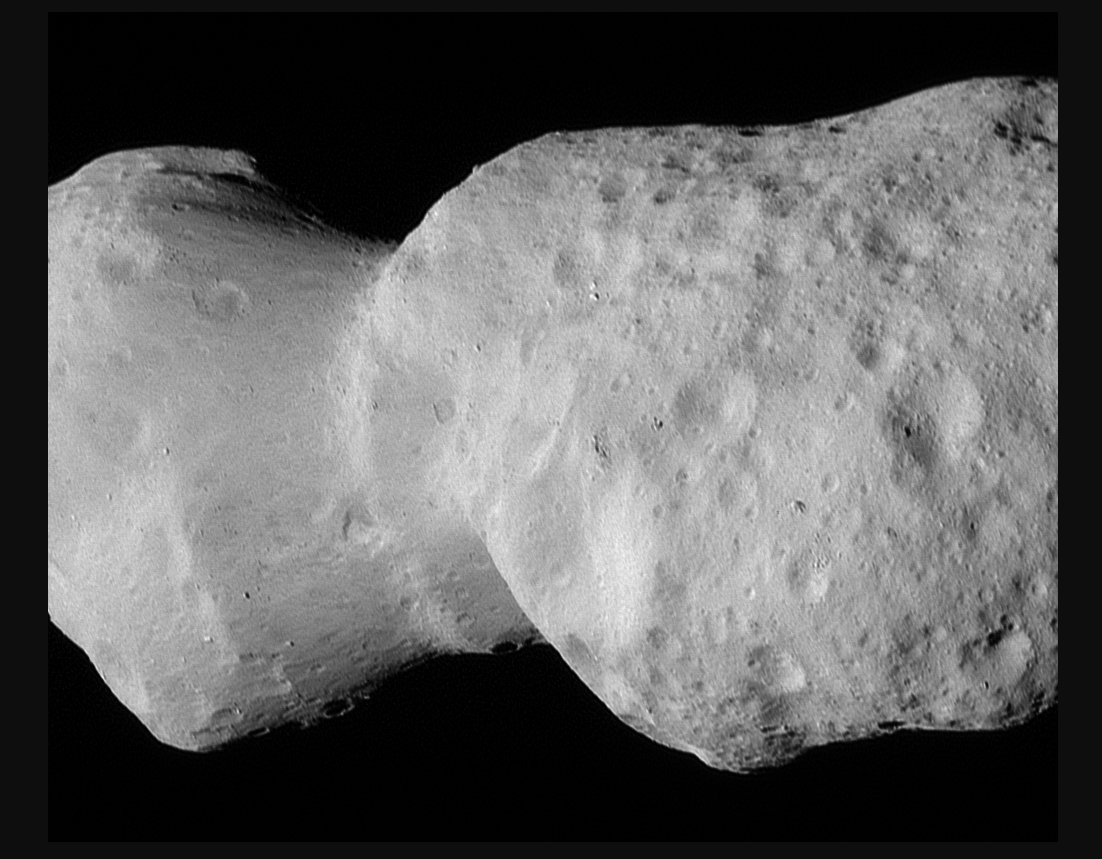

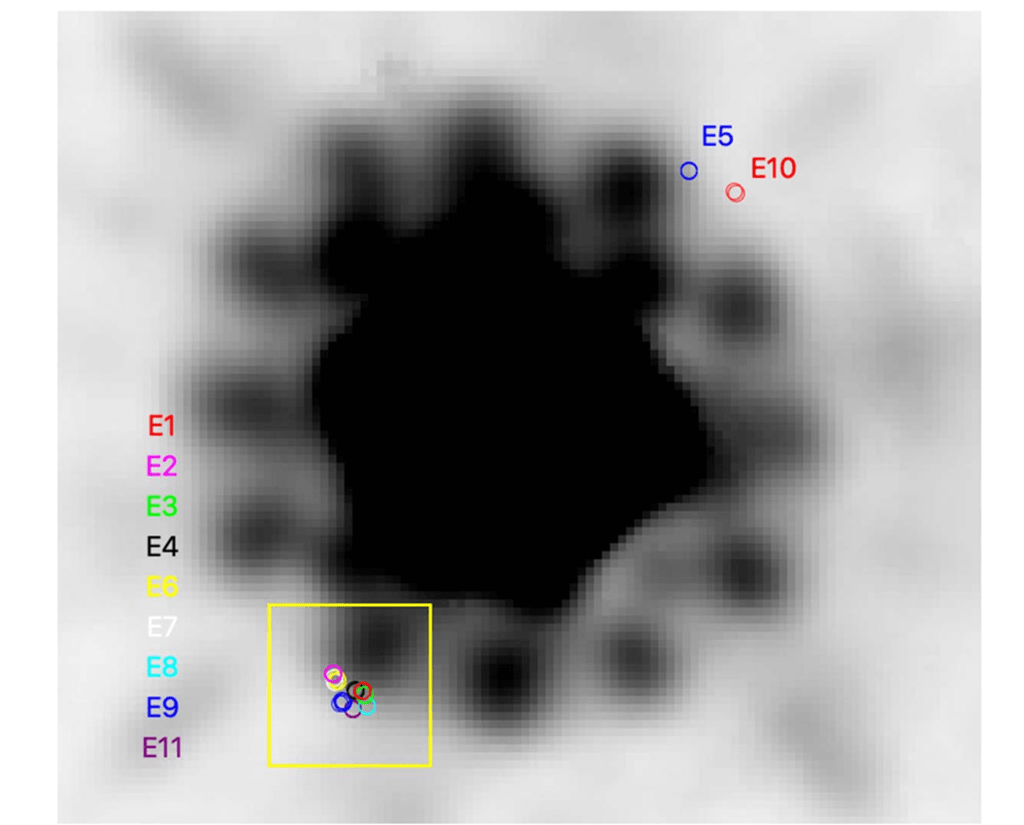

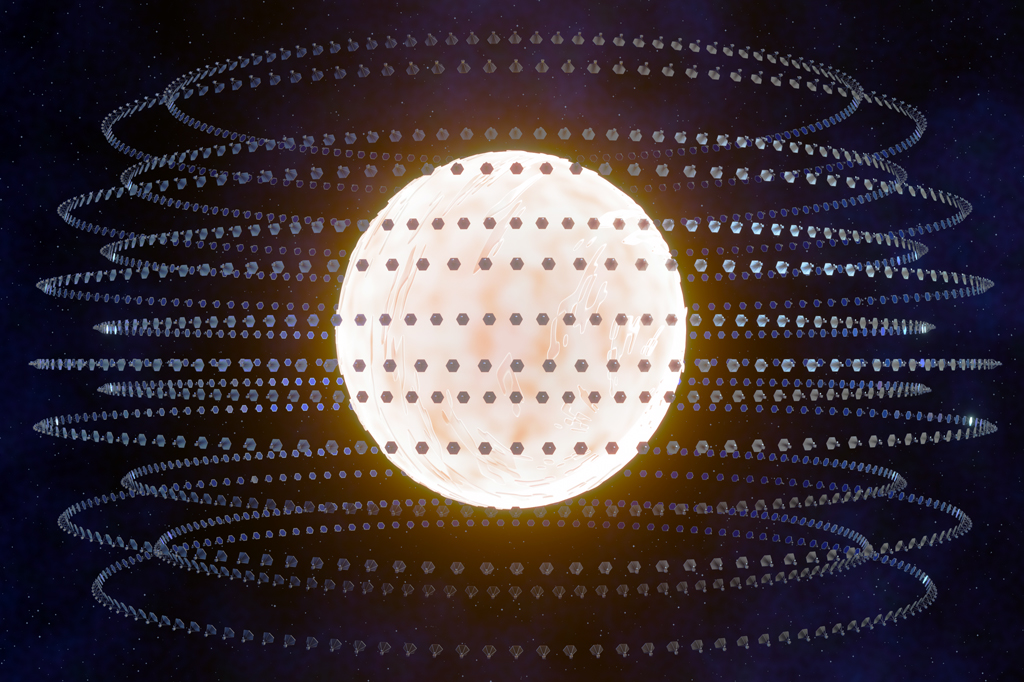

Uma das IDEs mais populares do mundo foi usada como porta de entrada para uma sofisticada campanha de cryptojacking. Extensões maliciosas publicadas no Visual Studio Code Marketplace como legítimas foram baixadas mais de 1,2 milhão de vezes, transformando silenciosamente os computadores de desenvolvedores em máquinas para minerar criptomoedas sem consentimento. Mensagem falsa de ex oferece milhões em criptomoedas; veja como se proteger Golpes com deepfake e vozes clonadas estão em alta: veja como se proteger O VS Code, editor de código amplamente adotado por programadores de todo o mundo, permite que os usuários expandam sua funcionalidade através de extensões, que adicionam recursos e ferramentas extremamente úteis. Esse formato aberto de distribuição, no entanto, abriu caminho para que atacantes conseguissem publicar código malicioso disfarçado de extensões úteis. A campanha, que começou neste mês de abril, destaca um problema crescente na plataforma: a exploração da IDE como vetor para ataques em larga escala. Para os programadores afetados, as consequências vão além do roubo de recursos computacionais, incluindo redução significativa de desempenho, aumento no consumo de energia e potenciais riscos de segurança adicionais. -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- Plataforma de desenvolvimento transformada em vetor de ataque O Visual Studio Code se tornou a principal escolha entre desenvolvedores nos últimos anos graças à sua leveza, flexibilidade, gratuidade e, principalmente, capacidade de ser personalizado com extensões. Porém, essa característica também a torna a plataforma um alvo atraente para cibercriminosos, que podem explorar a confiança dos usuários em um ecossistema considerado seguro. Fluxograma mostra as diversas etapas de infecção das extensões maliciosas (Imagem: Reprodução/ExtensionTotal) As extensões maliciosas foram publicadas por três autores diferentes, com a maioria delas assinadas por um usuário identificado como "Mark H". Os pesquisadores de segurança da ExtensionTotal, que descobriram a ameaça, suspeitam que os números de instalação foram artificialmente inflados para dar credibilidade às extensões e reduzir a desconfiança dos usuários. Extensões e esquema de infecção Entre as extensões maliciosas identificadas estavam: Prettier — Code for VSCode (by prettier) - 955 mil instalações Discord Rich Presence for VS Code (by Mark H) - 189 mil instalações Rojo — Roblox Studio Sync (by evaera) - 117 mil instalações Solidity Compiler (by VSCode Developer) - 1,3 mil instalações Claude AI (by Mark H) Golang Compiler (by Mark H) ChatGPT Agent for VSCode (by Mark H) HTML Obfuscator (by Mark H) Python Obfuscator for VSCode (by Mark H) Rust Compiler for VSCode (by Mark H) O esquema de infecção era extremamente sofisticado e consistia em múltiplos estágios. Assim que instaladas, as extensões baixavam e executavam um script PowerShell a partir do servidor de comando e controle localizado no domínio "asdf11[.]xyz", criado no mesmo dia em que as primeiras extensões foram publicadas. Para evitar suspeitas, as extensões maliciosas também instalavam versões legítimas das ferramentas que estariam emulando, garantindo que os usuários recebessem a funcionalidade esperada enquanto o código malicioso operava no background. Mecanismos avançados de infecção e persistência O script PowerShell atuava como um carregador completo, implementando múltiplas técnicas para garantir que o malware permanecesse ativo e não fosse detectado: Persistência: Criava uma tarefa agendada chamada "OnedriveStartup" para ser executada no login do usuário, mascarando-se como software legítimo da Microsoft Elevação de privilégios: Tentava executar o payload com permissões administrativas e, caso não conseguisse, utilizava técnicas de DLL hijacking para elevar privilégios Evasão de defesas: Desativava importantes serviços de segurança do Windows, como Windows Update e Update Medic Service Ocultação: Adicionava o diretório do malware às exclusões do Windows Defender para evitar detecção Após estabelecer essas camadas de proteção, o script decodificava e instalava um executável chamado "Launcher.exe". Este programa estabelecia comunicação com um segundo servidor de comando e controle ("myaunet[.]su"), de onde baixava e executava o minerador de criptomoedas XMRig. Alerta indicando alto risco de infecção por uma das extensões distribuídas no marketplace do VS Code (Imagem: Reprodução/ExtensionTotal) Impactos do minerador O XMRig é uma ferramenta de código aberto popular para minerar Monero (XMR) e outras criptomoedas que usam algoritmos como RandomX e Cryptonight. Embora seja um software legítimo, seu uso não-autorizado em máquinas comprometidas constitui uma forma de cryptojacking, permitindo que os atacantes monetizassem os recursos computacionais das vítimas. Para os usuários a

Uma das IDEs mais populares do mundo foi usada como porta de entrada para uma sofisticada campanha de cryptojacking. Extensões maliciosas publicadas no Visual Studio Code Marketplace como legítimas foram baixadas mais de 1,2 milhão de vezes, transformando silenciosamente os computadores de desenvolvedores em máquinas para minerar criptomoedas sem consentimento.

- Mensagem falsa de ex oferece milhões em criptomoedas; veja como se proteger

- Golpes com deepfake e vozes clonadas estão em alta: veja como se proteger

O VS Code, editor de código amplamente adotado por programadores de todo o mundo, permite que os usuários expandam sua funcionalidade através de extensões, que adicionam recursos e ferramentas extremamente úteis. Esse formato aberto de distribuição, no entanto, abriu caminho para que atacantes conseguissem publicar código malicioso disfarçado de extensões úteis.

A campanha, que começou neste mês de abril, destaca um problema crescente na plataforma: a exploração da IDE como vetor para ataques em larga escala. Para os programadores afetados, as consequências vão além do roubo de recursos computacionais, incluindo redução significativa de desempenho, aumento no consumo de energia e potenciais riscos de segurança adicionais.

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

Plataforma de desenvolvimento transformada em vetor de ataque

O Visual Studio Code se tornou a principal escolha entre desenvolvedores nos últimos anos graças à sua leveza, flexibilidade, gratuidade e, principalmente, capacidade de ser personalizado com extensões. Porém, essa característica também a torna a plataforma um alvo atraente para cibercriminosos, que podem explorar a confiança dos usuários em um ecossistema considerado seguro.

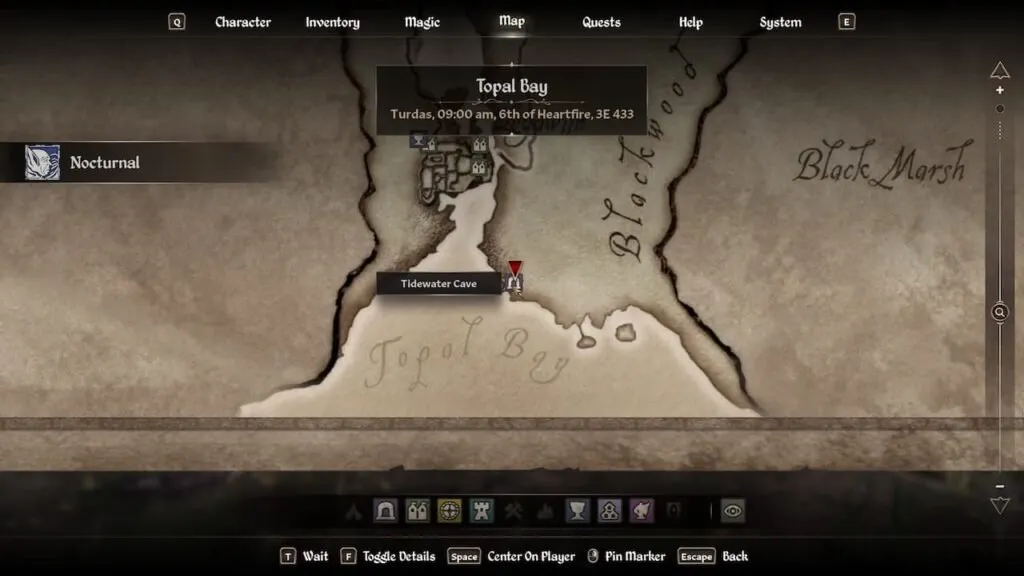

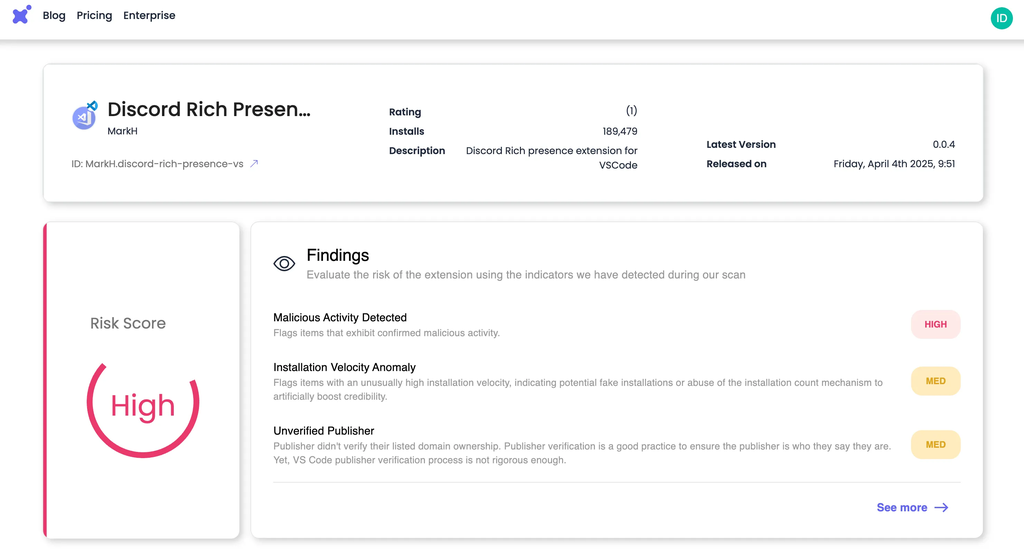

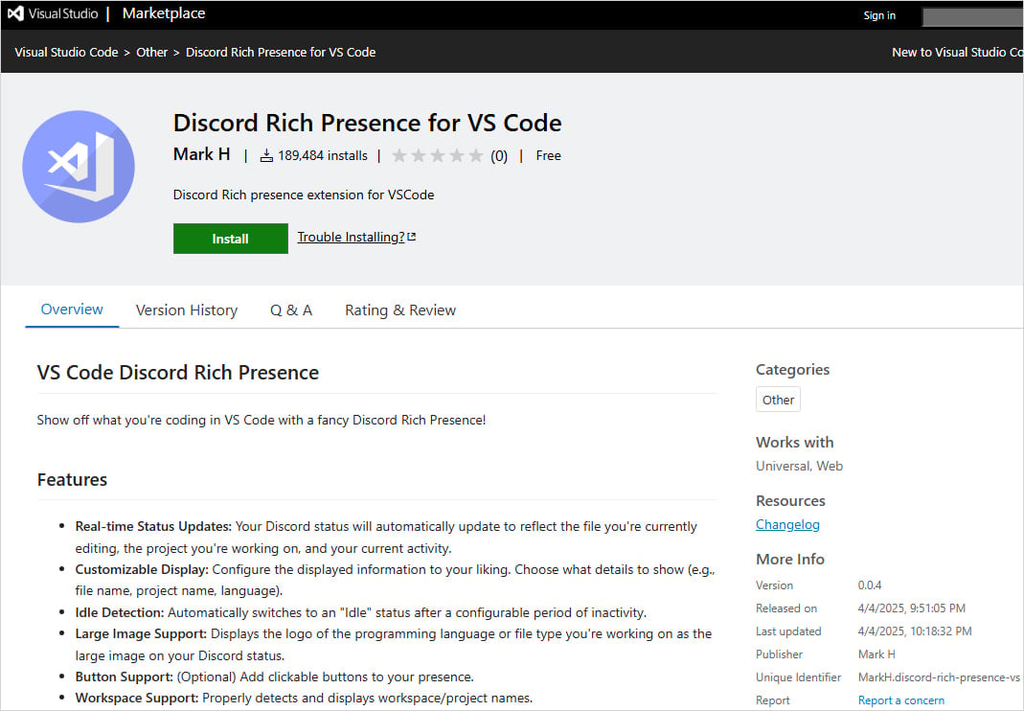

As extensões maliciosas foram publicadas por três autores diferentes, com a maioria delas assinadas por um usuário identificado como "Mark H". Os pesquisadores de segurança da ExtensionTotal, que descobriram a ameaça, suspeitam que os números de instalação foram artificialmente inflados para dar credibilidade às extensões e reduzir a desconfiança dos usuários.

Extensões e esquema de infecção

Entre as extensões maliciosas identificadas estavam:

- Prettier — Code for VSCode (by prettier) - 955 mil instalações

- Discord Rich Presence for VS Code (by Mark H) - 189 mil instalações

- Rojo — Roblox Studio Sync (by evaera) - 117 mil instalações

- Solidity Compiler (by VSCode Developer) - 1,3 mil instalações

- Claude AI (by Mark H)

- Golang Compiler (by Mark H)

- ChatGPT Agent for VSCode (by Mark H)

- HTML Obfuscator (by Mark H)

- Python Obfuscator for VSCode (by Mark H)

- Rust Compiler for VSCode (by Mark H)

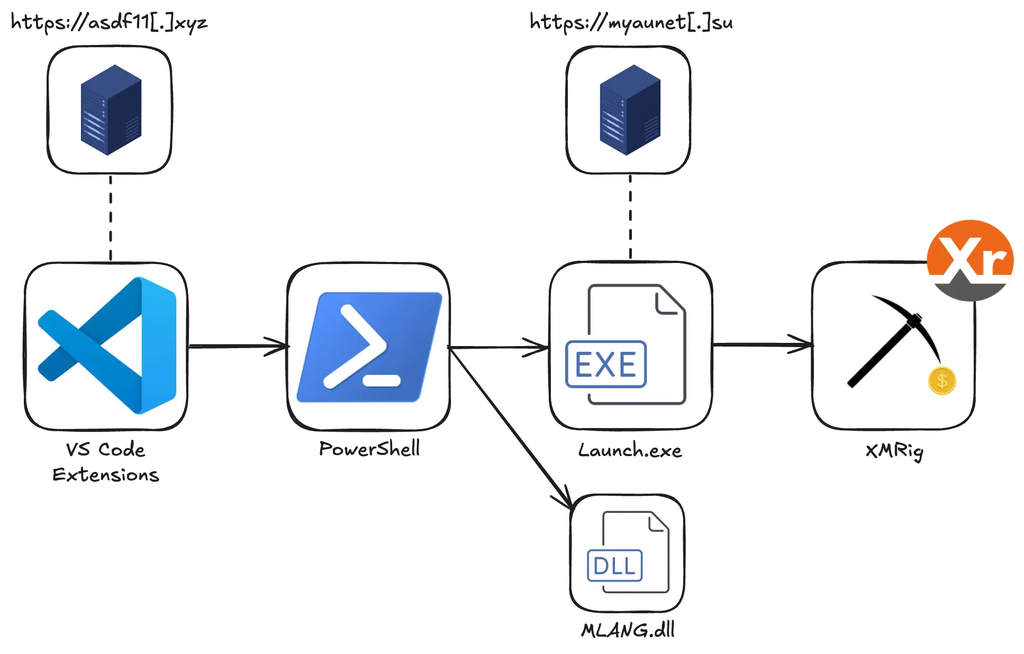

O esquema de infecção era extremamente sofisticado e consistia em múltiplos estágios. Assim que instaladas, as extensões baixavam e executavam um script PowerShell a partir do servidor de comando e controle localizado no domínio "asdf11[.]xyz", criado no mesmo dia em que as primeiras extensões foram publicadas.

Para evitar suspeitas, as extensões maliciosas também instalavam versões legítimas das ferramentas que estariam emulando, garantindo que os usuários recebessem a funcionalidade esperada enquanto o código malicioso operava no background.

Mecanismos avançados de infecção e persistência

O script PowerShell atuava como um carregador completo, implementando múltiplas técnicas para garantir que o malware permanecesse ativo e não fosse detectado:

- Persistência: Criava uma tarefa agendada chamada "OnedriveStartup" para ser executada no login do usuário, mascarando-se como software legítimo da Microsoft

- Elevação de privilégios: Tentava executar o payload com permissões administrativas e, caso não conseguisse, utilizava técnicas de DLL hijacking para elevar privilégios

- Evasão de defesas: Desativava importantes serviços de segurança do Windows, como Windows Update e Update Medic Service

- Ocultação: Adicionava o diretório do malware às exclusões do Windows Defender para evitar detecção

Após estabelecer essas camadas de proteção, o script decodificava e instalava um executável chamado "Launcher.exe". Este programa estabelecia comunicação com um segundo servidor de comando e controle ("myaunet[.]su"), de onde baixava e executava o minerador de criptomoedas XMRig.

Impactos do minerador

O XMRig é uma ferramenta de código aberto popular para minerar Monero (XMR) e outras criptomoedas que usam algoritmos como RandomX e Cryptonight. Embora seja um software legítimo, seu uso não-autorizado em máquinas comprometidas constitui uma forma de cryptojacking, permitindo que os atacantes monetizassem os recursos computacionais das vítimas.

Para os usuários afetados, os sinais mais evidentes da infecção eram a queda de desempenho do sistema e o aumento no consumo de energia, já que a mineração de criptomoeda é uma atividade intensiva que utiliza a CPU ao máximo. Além disso, o cooler do computador poderia operar constantemente em alta velocidade, uma vez que o processo de mineração gera muito calor.

Os pesquisadores da ExtensionTotal também descobriram que o servidor dos atacantes continha uma pasta "/npm/", sugerindo que a campanha poderia estar ativa em outras plataformas de desenvolvimento além do VS Code.

Resposta da Microsoft

Após a descoberta das extensões maliciosas, a ExtensionTotal reportou o problema à Microsoft, que agiu rapidamente para remover as extensões e bloquear o publicador do Visual Studio Code Marketplace.

"Removemos as extensões e o publicador foi bloqueado do VS Marketplace. Não há necessidade de ação adicional por parte dos usuários", afirmou um porta-voz da Microsoft em comunicado.

Apesar da afirmação da Microsoft, especialistas em segurança recomendam que usuários que possam ter instalado qualquer uma das extensões mencionadas as removam imediatamente e realizem uma análise completa de segurança em seus sistemas para detectar e eliminar possíveis vestígios do malware, incluindo tarefas agendadas, chaves de registro e diretórios criados pela infecção.

Leia mais no Canaltech

-

Invasão ao WhatsApp sem clicar em nada: saiba o que é ataque 'clique zero'

- Malware que se instala na GPU pode entrar através do ASUS Armoury Crate

- Novo golpe no Instagram promete 'herança milionária'; saiba como se proteger

Leia a matéria no Canaltech.