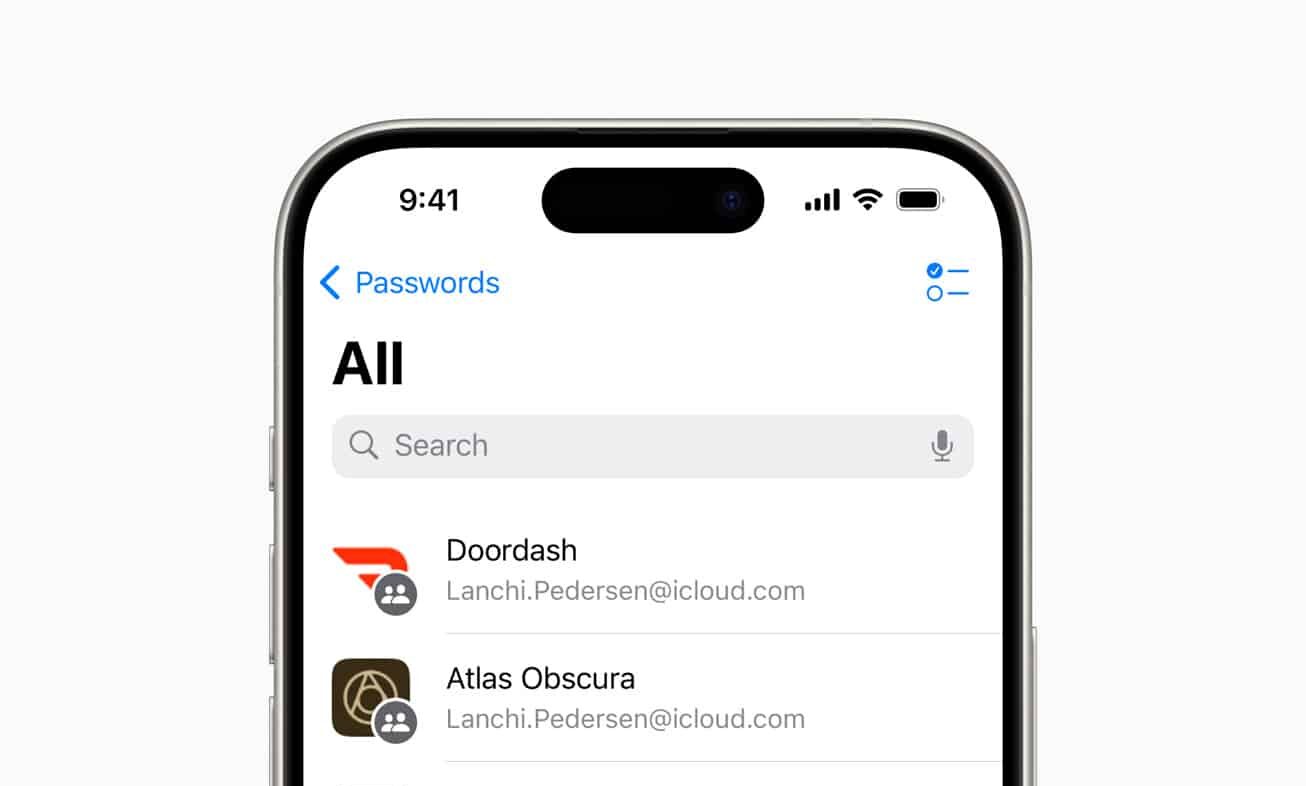

Apple hat mit iOS 18.2 eine kritische Sicherheitslücke in der Passwörter-App geschlossen

Wie nun bekannt wird, hat Apple im Dezember mit iOS 18.2 eine Sicherheitslücke in seiner Passwörter-App geschlossen. Die Lücke war kein kleines Problem, sondern eine potenzielle Einladung für Phishing-Angriffe. Konkret ging es darum, dass die App beim Ändern von Passwörtern die zugehörige Webseite über das unsichere HTTP-Protokoll ansteuerte, statt den modernen, verschlüsselten HTTPS-Standard zu verwenden. […]

Wie nun bekannt wird, hat Apple im Dezember mit iOS 18.2 eine Sicherheitslücke in seiner Passwörter-App geschlossen. Die Lücke war kein kleines Problem, sondern eine potenzielle Einladung für Phishing-Angriffe. Konkret ging es darum, dass die App beim Ändern von Passwörtern die zugehörige Webseite über das unsichere HTTP-Protokoll ansteuerte, statt den modernen, verschlüsselten HTTPS-Standard zu verwenden.

Phishing-Schwachstelle in Apples Passwörter-App

Apple veröffentlichte iOS 18 im September 2024 mit der neuen Passwörter-App, die jedoch beim Öffnen von Links oder Abrufen von Symbolen einer Webseite auf das weniger sichere HTTP-Protokoll und nicht auf HTTPS zurückgriff. Das bedeutete, dass ein bösartiger Akteur in einem privilegierten Netzwerk die HTTP-Anfrage abfangen und die Benutzer auf eine gefälschte Webseite umleiten konnte, um die Anmeldedaten abzugreifen. Besonders in unsicheren Netzwerken, wie öffentlichen WLAN-Hotspots, konnte dies zu einem großen Sicherheitsproblem werden.

HTTP ist ein veraltetes Protokoll zur Übertragung von Daten in Netzwerken – unsicher und anfällig für Angriffe. Heute nutzt jede moderne Webseite HTTPS, das die Daten mit einer Verschlüsselung schützt. Warum Apple in seiner eigenen Passwörter-App noch auf HTTP für die Verbindung zu den Webseiten gesetzt hat, ist nicht bekannt.

Das Sicherheitsforschungsunternehmen Mysk hatte Apple bereits im September auf das Problem hingewiesen. Apple nahm sich der Angelegenheit an und sorgte mit iOS 18.2 für eine dauerhafte Lösung. Die Sicherheitsforscher entdeckten die Schwachstelle, als sie feststellten, dass der App-Datenschutzbericht ihres iPhone anzeigte, dass die Passwörter-App über unsicheren HTTP-Verkehr mit 130 verschiedenen Webseiten Kontakt aufgenommen hatte. Dies veranlasste Mysk zu einer weiteren Untersuchung, bei der sie feststellten, dass die App nicht nur Logos und Symbole über HTTP abrief, sondern auch standardmäßig Seiten zum Zurücksetzen von Passwörtern über das unverschlüsselte Protokoll öffnete. „Das machte den Benutzer angreifbar: Ein Angreifer mit privilegiertem Netzwerkzugang konnte die HTTP-Anfrage abfangen und den Benutzer auf eine Phishing-Webseite umleiten“.

Im folgenden Video demonstriert Mysk, wie ein Phishing-Angriff vor iOS 18.2 durchgeführt werden konnte:

![Perplexity, ChatGPT Search & Co.: Kann Google jetzt einpacken? [Search Camp 367]](https://blog.bloofusion.de/wp-content/uploads/2025/02/Search-Camp-Canva-367.png)

![Die SEO-Debatte: Kann KI-generierter Content ranken? [Search Camp 366]](https://blog.bloofusion.de/wp-content/uploads/2025/02/Search-Camp-Canva-366.png)

![SEO-Monatsrückblick Februar 2025: Google AIO in DE, AI-Studien + mehr [Search Camp 365]](https://blog.bloofusion.de/wp-content/uploads/2025/03/Search-Camp-Canva-365.png)

:quality(80)/p7i.vogel.de/wcms/8c/20/8c2003910467a3e38f23d5abe1cfd92f/0123504593v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/b7/14/b7145523d5064752b7a2507ff71628f9/0123599277v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/ed/2b/ed2b4da99471d60843aabacf642f6ed6/0122209847v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/bc/5a/bc5ab0e19140158bfdb171533b29c69b/0123694005v1.jpeg?#)