Crocodilus: il nuovo malware Android che ruba portafogli crypto e aggira 2FA, è allerta globale

Un nuovo malware denominato Crocodilus prende di mira i dispositivi Android con l’obiettivo di sottrarre chiavi private ai wallet crypto.

Un nuovo malware denominato Crocodilus prende di mira i dispositivi Android con l’obiettivo di sottrarre chiavi private, credenziali sensibili e codici di autenticazione a due fattori (2FA) dai portafogli di criptovalute. Scoperto inizialmente in Spagna e Turchia, Crocodilus utilizza tecniche altamente sofisticate di ingegneria sociale, controllo remoto e phishing via overlay per assumere il controllo completo del dispositivo della vittima. La minaccia è considerata in rapida evoluzione e con un potenziale di diffusione globale.

Esaminiamo nel dettaglio le caratteristiche tecniche di Crocodilus, il suo funzionamento e le contromisure da adottare.

Cos’è il malware Crocodilus

Crocodilus appartiene alla categoria dei trojan bancari Android ed è stato identificato dal team di Threat Fabric come una minaccia mobile modulare e avanzata. Pur essendo una variante relativamente recente, presenta già caratteristiche tipiche dei malware mobili di nuova generazione:

- Attacchi via overlay

- Logging della tastiera

- Accesso remoto e controllo del dispositivo

- Escamotage per l’elusione delle difese Android avanzate

Il malware si comporta come un classico Device Takeover Trojan, richiedendo al momento dell’installazione l’attivazione del servizio di accessibilità, che gli fornisce accesso completo allo schermo, alla tastiera virtuale e alla possibilità di simulare tocchi o input.

Tecniche di attacco impiegate

Le modalità operative di Crocodilus si basano su una combinazione letale di ingegneria sociale e sfruttamento delle autorizzazioni richieste per operare.

Funzionalità principali del malware:

- Accesso completo al dispositivo tramite abusi del servizio di accessibilità

- Tecnica di phishing via overlay per carpire dati sensibili

- Keylogger avanzato con capacità di registrazione input anche nelle app sicure

- Screenshot invisibili all’utente per sottrarre codici da app 2FA

- Comunicazione con server C2 per trasmissione dei dati rubati

- Elusione attiva delle protezioni dei sistemi Android 13+

Diffusione e finalità

Il malware è stato identificato per la prima volta in Spagna e Turchia, ma i ricercatori prevedono una rapida estensione globale della sua portata. L’obiettivo principale di Crocodilus è il furto sistematico di criptovalute, in particolare dalle principali app crypto installate su Android.

Tra i bersagli individuati:

- Portafogli crypto (Trust Wallet, MetaMask, Exodus)

- App bancarie e di investimento

- App di autenticazione a due fattori (Google Authenticator, Authy, etc.)

Meccanismo di furto 2FA e seed phrase

Uno degli aspetti più insidiosi di Crocodilus è la sua abilità nel simulare schermate originali delle app di portafoglio, inducendo l’utente a divulgare dati critici come la seed phrase. Questo avviene attraverso messaggi falsi visualizzati in overlay, ad esempio:

“Effettua il backup della chiave del tuo portafoglio nelle impostazioni entro 12 ore. In caso contrario, l’app verrà reimpostata.”

Questa strategia spinge l’utente ad accedere alla propria seed phrase, che viene catturata grazie alla funzione di recording dello schermo del malware combinata con il keylogger.

Parallelamente, Crocodilus è in grado di catturare screenshot delle app di autenticazione temporanea, aggirando in tal modo la protezione fornita dai codici 2FA. Una volta in possesso di chiave privata e codice temporaneo, gli attaccanti accedono completamente al portafoglio compromesso.

Differenze rispetto ad altre minacce mobili

Minacce simili sono state segnalate anche in passato. L’FBI, ad esempio, a ottobre 2024 ha diffuso un avviso per il malware SpyAgent, attribuito a gruppi APT nordcoreani. Tuttavia, Crocodilus presenta un livello di raffinatezza superiore, soprattutto per:

- La capacità di interagire dinamicamente con l’interfaccia dell’utente

- L’uso sinergico di overlay e accessibilità

- Un’infrastruttura modulare aggiornata regolarmente

Tutte queste caratteristiche lo rendono un malware difficilmente rilevabile dai tradizionali strumenti antivirus mobili.

Come proteggersi

Per contrastare l’efficacia di Crocodilus, è fondamentale adottare misure preventive accurate, sia come utenti, sia come sviluppatori di applicazioni finanziarie.

Consigli per gli utenti Android:

- Evitare download di app da store o link non ufficiali

- Rifiutare richieste sospette di attivazione del servizio di accessibilità

- Tenere aggiornato Android e le app installate

- Installare applicazioni antivirus affidabili

- Attivare la verifica in due passaggi solo via programmi che supportano protezione biometrica

- Evitare di salvare o visualizzare pubblicamente la propria seed phrase

Segnali che potrebbero indicare un’infezione:

- Apparizione di schermate sconosciute o popup fittizi

- Cambio repentino di comportamento di app già installate

- Rallentamenti e comportamenti anomali del telefono

- App che chiedono autorizzazioni troppo invasive senza motivo

Indicazioni per gli sviluppatori:

- Limitare l’uso di overlay non essenziali nelle app sensibili

- Aggiungere rilevamento di accessibilità attiva su app crypto per notificare l’utente

- Rafforzare la protezione da screen recording e screenshot su finestre critiche

- Monitorare pattern anomali tramite sistemi antifrode integrati lato server

Riferimenti utili:

- Threat Fabric – Mobile Threat Report 2024

- Avviso FBI su SpyAgent (ottobre 2024)

- Documentazione Google su Accessibilità e Android 13+

- CVE record – consultare vulnerabilità note relative alle app in utilizzo

Conclusione

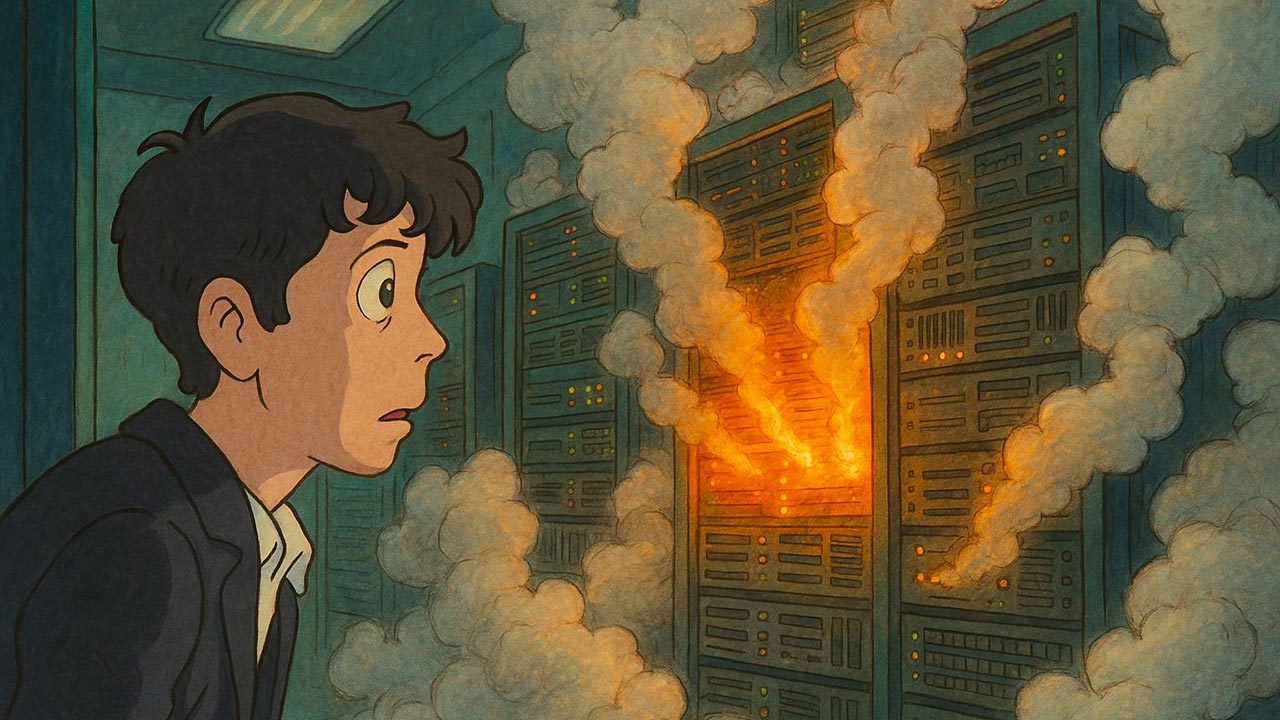

Crocodilus rappresenta un nuovo standard nella minaccia mobile per Android, con potenzialità distruttive elevate nel mondo delle crypto. Il suo modo di operare, che fonde abilmente tecniche di inganno psicologico con interazione dinamica sul dispositivo infettato, lo rende particolarmente difficile da intercettare.

Un approccio proattivo nelle difese – unito a una maggiore consapevolezza da parte degli utenti – può fare la differenza tra la protezione del proprio capitale digitale e una violazione irreversibile.

/https://www.html.it/app/uploads/2025/03/Nuovo-progetto-25.jpg)

/https://www.html.it/app/uploads/2025/03/Nuovo-progetto-23.jpg)