TeleMessage TM SGNL: usava Signal ma salvava i messaggi degli utenti, in chiaro

Il caso TM SGNL coinvolge TeleMessage, società israeliana acquisita da Smarsh, che ha distribuito una versione modificata dell'app Signal per la gestione e l’archiviazione dei messaggi destinata a enti governativi USA. A differenza della versione originale, TM SGNL duplica ogni messaggio in chiaro su server AWS senza crittografia end-to-end.

L’affaire TeleMessage è ormai scoppiato negli USA, tanto da gettare ulteriore scompiglio nell’Amministrazione Trump. Quella nota come TM SGNL, utilizzata dai funzionari governativi statunitensi appena fino a qualche giorno fa, è una variante dell’app Signal, pensata per garantire l’interoperabilità con l’infrastruttura originale ma con l’aggiunta di funzionalità specifiche per l’archiviazione dei messaggi, destinate a clienti corporate e istituzionali. Formalmente, l’app si connette ai server ufficiali Signal per l’autenticazione e lo scambio dei messaggi, il che le consente di interagire trasparentemente con gli utenti della versione autentica. Tuttavia, la vera differenza è sotto la superficie: ogni messaggio elaborato dall’app è duplicato e salvato in un database locale in chiaro. Successivamente, un sistema di sincronizzazione in background invia questi dati a un server di archiviazione centrale, ospitato da TeleMessage su AWS – il tutto senza alcun meccanismo di cifratura end-to-end tra il dispositivo e l’archivio remoto.

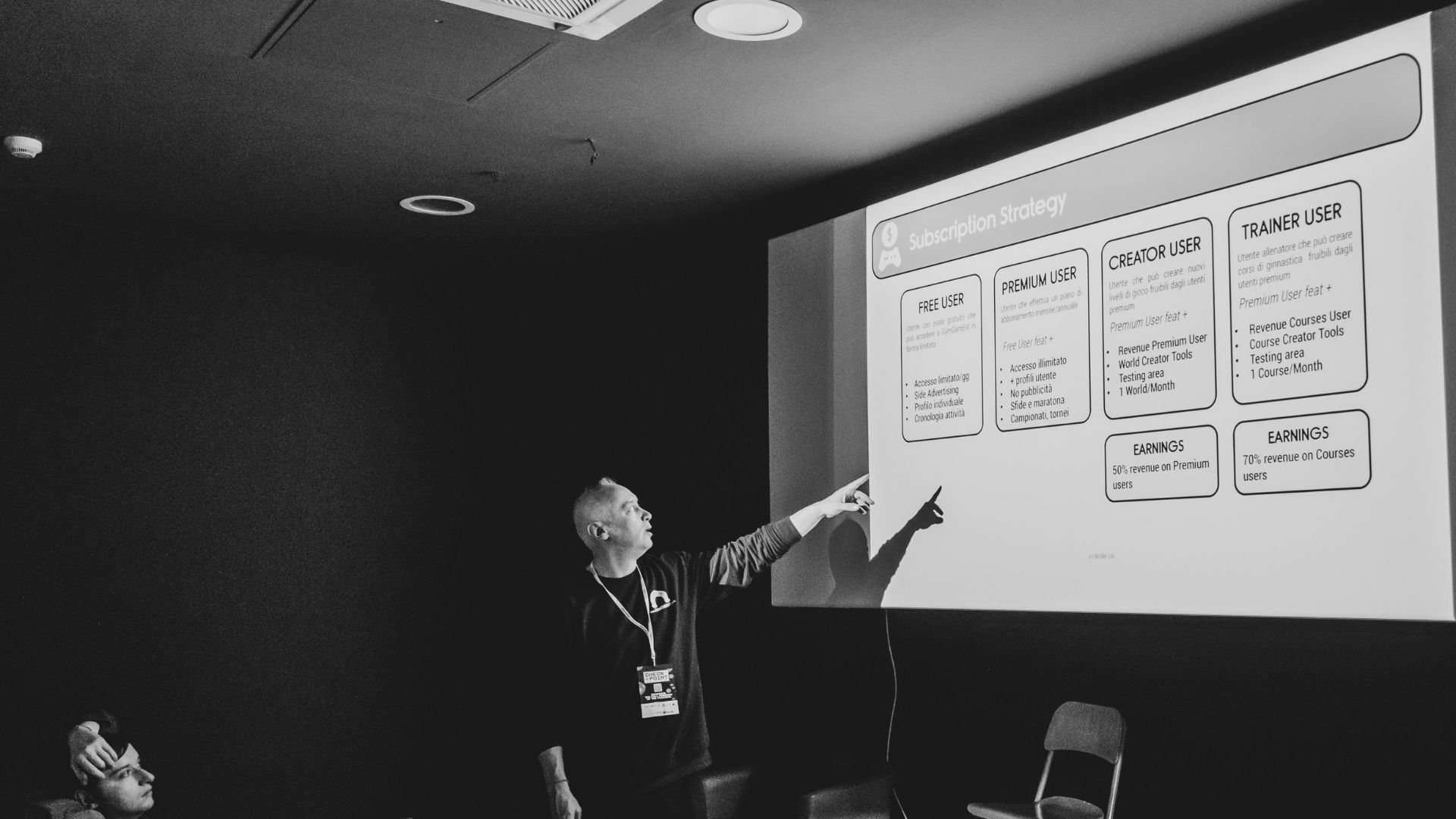

Archiviazione centralizzata di TeleMessage TM SGNL: architettura e criticità

L’israeliana TeleMessage, acquisita dalla “stelle e strisce” Smarsh (che nel frattempo ne ha sospeso le attività), consente agli amministratori IT delle organizzazioni clienti di definire piani di archiviazione, specificando quale applicazione generi i dati (ad esempio, TM SGNL) e dove debbano essere inviati (server SMTP, SFTP o Microsoft 365).

Micah Lee, che già aveva messo in evidenza le molteplici criticità di TeleMessage TM SGNL, ha voluto approfondire la sua analisi chiarendo che l’applicazione trasmette tutti i messaggi marcati come WaitingToBeDelivered verso il server di archiviazione (archive.telemessage.com), che a sua volta li inoltra verso la destinazione configurata.

Nel caso di integrazione con Microsoft 365, il flusso si inverte: è il connettore Microsoft a interrogare l’archivio TeleMessage una volta al giorno per acquisire i messaggi delle 24 ore precedenti, trasferendoli in un’area per lo storage dei dati configurata sulla piattaforma Azure.

Tutto questo, però, spiega Lee, accade in chiaro, con i messaggi decodificati sul dispositivo dell’utente e poi trasmessi senza ulteriori garanzie di confidenzialità. “L’intero sistema viola dunque i principi basilari della crittografia end-to-end, diversamente da quanto rivendicato nei materiali pubblicitari della società“, scrive.

Analisi del codice sorgente: il ruolo dei componenti chiave

Un’attenta analisi del codice sorgente Android dell’app TM SGNL, disponibile in questa pagina, ha rivelato l’esistenza di diversi moduli software deputati all’estrazione, alla trasformazione e all’invio dei messaggi. Tra questi:

SignalDatabase: gestisce la conservazione temporanea dei messaggi.DataGrabber: estrae i contenuti dal database.ArchiveMessagesProcessor: prepara i messaggi per la trasmissione.SyncAdapter: coordina le operazioni di sincronizzazione periodica.NetworkManager: si occupa della trasmissione effettiva dei dati.

Il risultato è un’architettura in cui ogni messaggio è sistematicamente intercettato e duplicato, bypassando completamente le misure di riservatezza garantite dal framework Signal.

Implicazioni geopolitiche e rischi di intelligence

Lee osserva che la questione diventa ancora più preoccupante considerando che TeleMessage è una società israeliana guidata da un ex ufficiale dell’intelligence IDF (Israel Defense Forces). La possibilità – seppure al momento non comprovata – che i dati archiviati possano essere intercettati da soggetti terzi, inclusi servizi segreti stranieri, non è affatto remota. “L’infrastruttura cloud pubblica (AWS Virginia) su cui era ospitato il server di archiviazione, inoltre, non rispetta gli standard richiesti per la gestione di dati classificati da parte di enti federali statunitensi“, precisa l’ingegnere software esperto di sicurezza informatica.

L’intero impianto solleva l’ipotesi che conversazioni riservate riconducibili a membri di spicco dell’Amministrazione Trump, inclusi senatori e consiglieri sulla sicurezza nazionale, siano state potenzialmente accessibili da parte di individui non autorizzati. Ciò include discussioni su strategie militari e operazioni di sicurezza estera.

Conferme dalla violazione di TeleMessage

A rendere il quadro ancora più complicato e preoccupante, il fatto che nelle ultime settimane TeleMessage è stata vittima di due attacchi informatici distinti. Nel secondo attacco, i cybercriminali hanno sottratto un’enorme quantità di file, compresi messaggi in chiaro originariamente trasferiti attraverso le reti di Signal, Telegram e WhatsApp. Tra i dati trafugati figurano anche le chiavi private dei dispositivi e le prove di trasmissione non cifrata dei messaggi privati attraverso i software TeleMessage.

La portata delle violazioni ha costretto TeleMessage a sospendere completamente i propri servizi, mentre il senatore Ron Wyden ha chiesto formalmente al Dipartimento di Giustizia di indagare sulla società per potenziali violazioni della sicurezza nazionale.

Conclusioni

Come abbiamo raccontato anche nel precedente articolo sulla vicenda, facendo la storia del clone di Signal usato per trasmettere informazioni riservate, TM SGNL rappresenta un caso emblematico di come la fiducia nella crittografia possa essere minata da implementazioni superficiali e pratiche che non rispettano le migliori pratiche in tema di sicurezza informatica.

Al di là delle responsabilità aziendali e politiche, l’incidente occorso evidenzia il pericolo derivante dall’utilizzo di software apparentemente affidabili ma che nascondono meccanismi di sorveglianza, raccolta dati o peggio ancora, porte aperte verso soggetti esterni/remoti.

Per le istituzioni pubbliche e i governi, la lezione è chiara: la sicurezza non può essere delegata a scatola chiusa, soprattutto quando in gioco ci sono comunicazioni riservate di natura strategica. La trasparenza del codice sorgente, l’indipendenza del fornitore e l’auditing continuo devono essere i pilastri su cui si fondano le scelte tecnologiche critiche per la sicurezza nazionale e, in generale, della Pubblica Amministrazione.

Credit immagine in apertura: iStock.com – Tero Vesalainen

/https://www.ilsoftware.it/app/uploads/2024/05/2-1.jpg)

/https://www.html.it/app/uploads/2025/05/donna-in-piedi-scatta-selfie.jpg)

![[VENDO] sito completo strumentiseo.it](https://forum.mrw.it/styles/io/images/logo_mrw.png)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476199.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/4-101.jpg)