Google: ecco chi sfrutta le vulnerabilità zero-day

Le vulnerabilità zero-day, falle sconosciute nei software sfruttate prima che siano corrette, continuano a rappresentare una minaccia critica per la cybersicurezza. Il rapporto del Google Threat Intelligence Group segnala 75 exploit attivi, con una forte crescita degli attacchi contro le tecnologie enterprise.

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476879_1746025064.jpeg)

Le vulnerabilità zero-day (0-day) rappresentano uno dei rischi informatici più insidiosi e temuti nel panorama della sicurezza digitale. Si tratta di falle sconosciute nei software o nei sistemi operativi, non ancora identificate o corrette dai produttori, e quindi prive di contromisure ufficiali o patch di sicurezza. Il termine “zero-day” indica proprio il fatto che gli sviluppatori hanno avuto zero giorni di tempo per risolvere il problema, rendendo queste vulnerabilità particolarmente preziose per chi intende sfruttarle.

Gli Stati e le agenzie governative sono tra i principali attori che fanno uso di exploit zero-day, spesso per finalità di cyber-spionaggio, sorveglianza oppure per condurre operazioni offensive. In un contesto geopolitico sempre più digitalizzato, il controllo delle infrastrutture informatiche e l’accesso riservato a informazioni strategiche, rappresentano strumenti di potere. Per questo, le vulnerabilità zero-day sono considerate veri e propri asset cyber-militari, talvolta acquistati sul mercato nero o detenuti segretamente per operazioni mirate, senza rivelarne l’esistenza ai produttori dei software colpiti.

Per citarne una tra le più recenti, avete presente la vulnerabilità scoperta in WhatsApp che permetteva l’esecuzione di codice arbitrario sui dispositivi degli utenti? Paragon, azienda specializzata nello sviluppo di software destinato ad operazioni di cyberspionaggio, ha incluso silentemente l’exploit per la lacuna di sicurezza allora sconosciuta nel suo spyware Graphite.

Google analizza le tendenze relative agli zero-day: le dimensioni del problema

Il 2024 ha segnato un nuovo capitolo nell’evoluzione delle vulnerabilità zero-day, secondo il rapporto condiviso dal Google Threat Intelligence Group (GTIG). Nonostante una leggera flessione rispetto al picco del 2023, il panorama delle minacce mostra una crescita strutturale e una diversificazione degli obiettivi, con implicazioni profonde per la sicurezza di utenti e aziende.

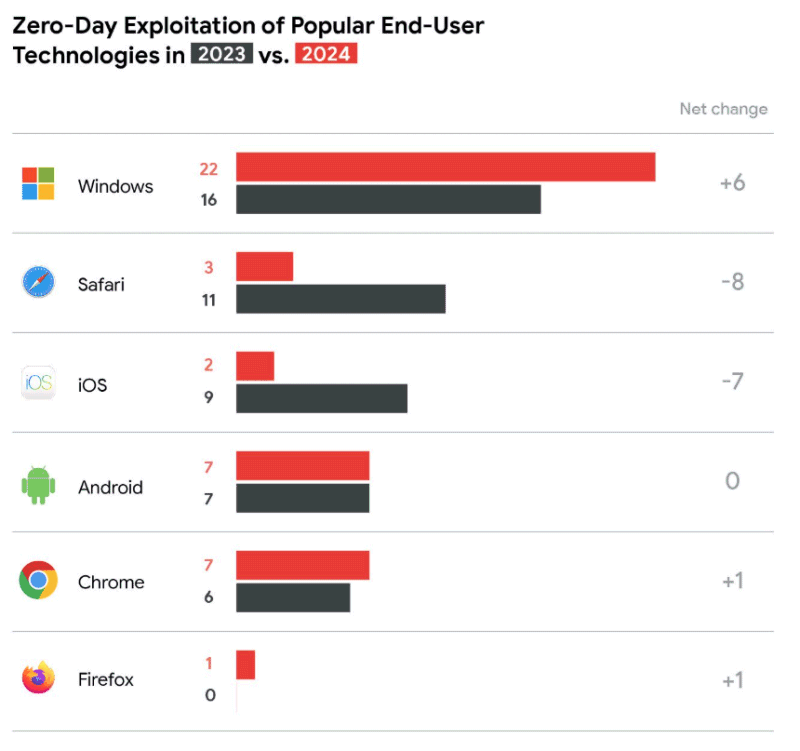

Lo scorso anno, Google ha registrato 75 vulnerabilità zero-day sfruttate attivamente, in calo rispetto alle 98 del 2023 ma comunque superiori alle 63 del 2022.

Il dato conferma una tendenza di fondo: il fenomeno zero-day si sta consolidando su livelli più elevati rispetto al passato. Il 56% delle vulnerabilità hanno colpito piattaforme e prodotti end-user (browser, dispositivi mobili, sistemi operativi desktop); il 44% hanno interessato tecnologie enterprise, con un focus crescente su software e appliance di sicurezza e networking.

Nonostante il calo degli zero-day relativi ai browser Web, Chrome rimane il software più colpito della sua categoria, cosa che riflette la sua enorme base utenti. Da notare che il 90% delle catene di exploit composte da più zero-day ha preso di mira dispositivi mobili, sfruttando la complessità e la frammentazione dell’ecosistema Android.

Gli zero-day relativi ai sistemi operativi desktop sono invece aumentati (22 nel 2024 contro 17 nel 2023), trainati soprattutto da Windows. La popolarità e la diffusione di Windows continuano a renderlo un obiettivo privilegiato.

Enterprise: Security e Networking sotto assedio

Il dato più rilevante del 2024, rilevato da Google, è la crescita della quota di zero-day che colpiscono prodotti enterprise.

In particolare, 20 vulnerabilità hanno interessato software e appliance di sicurezza e networking (oltre il 60% degli exploit enterprise). Le tecnologie prese di mira includono soluzioni di Ivanti, Palo Alto Networks, Cisco e VPN.

Questi sistemi, spesso dotati di privilegi elevati e connessi a reti critiche, sono bersagli ideali per attacchi che puntano a ottenere accesso esteso e persistente nelle infrastrutture aziendali. La difficoltà di monitoraggio (gli EDR tradizionali spesso non coprono queste soluzioni) e la possibilità di ottenere privilegi elevati facendo leva su singole vulnerabilità, rendono questi target estremamente appetibili.

Tipologia delle vulnerabilità sfruttate

Le categorie di vulnerabilità più sfruttate nel 2024 sono:

- Use-after-free (8 casi): errori di gestione della memoria, frequenti nei browser, nei sistemi operativi e nei software di basso livello possono comportare il caricamento e l’esecuzione di codice arbitario.

- Command injection (8 casi): quasi esclusivamente su prodotti di networking e sicurezza, permettono attacchi che portano all’esecuzione di comandi arbitrari.

- Cross-site scripting (XSS) (6 casi): impiegati su mail server, software enterprise, browser e sistemi operativi. Consentono, ad esempio, di rubare cookie di sessione, intercettare input dell’utente o reindirizzare a siti dannosi.

Si tratta di vulnerabilità che spesso scaturiscono da errori di sviluppo e dalla mancata adozione di best practice nello sviluppo del codice. Il report di Google sottolinea come investimenti nelle attività di revisione del codice, nell’aggiornamento delle librerie e in mitigazioni proattive possano prevenire molti di questi exploit.

Attori delle minacce: chi sfrutta gli zero-day?

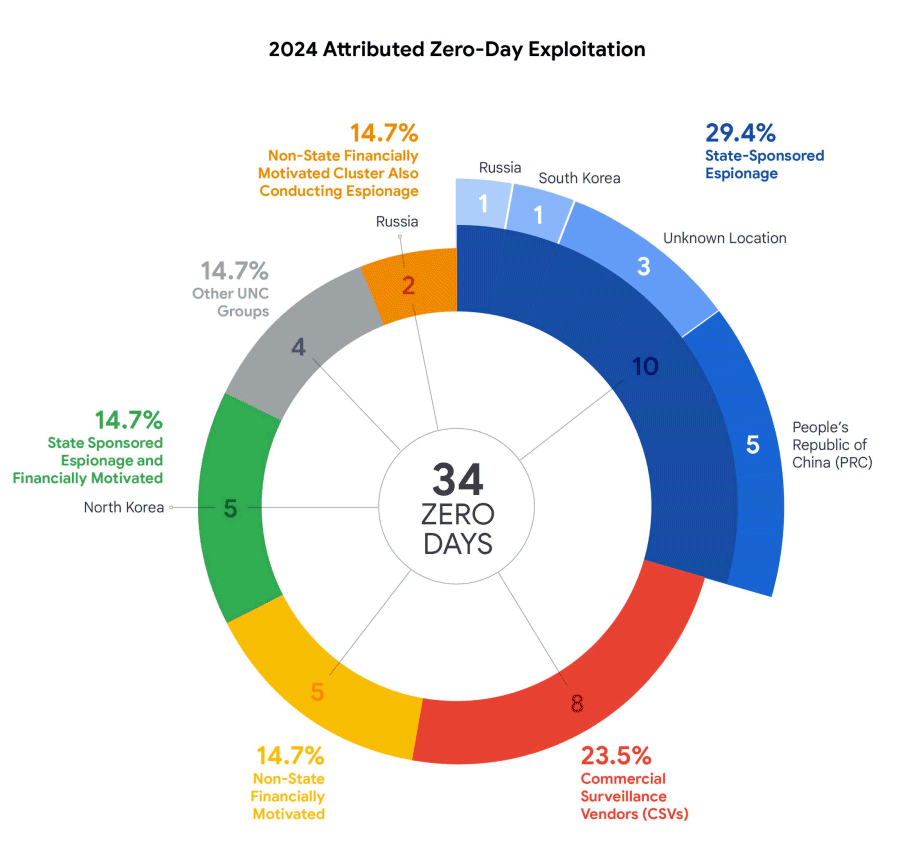

Nel 2024, GTIG è riuscita ad attribuire 34 exploit zero-day a specifici attori, confermando la diversificazione sia dei target che dei gruppi coinvolti:

- Gruppi di cyber-spionaggio: oltre il 50% delle vulnerabilità attribuite. Tra questi, spiccano gruppi sponsorizzati da stati come la Cina e la Corea del Nord, ciascuno responsabile di 5 exploit zero-day. I gruppi cinesi hanno focalizzato gli attacchi su tecnologie di sicurezza e networking, spesso combinando più vulnerabilità in catene di exploit sofisticate.

- Commercial Surveillance Vendors (CSV): aziende che sviluppano e vendono exploit zero-day a governi e forze dell’ordine. Nel 2024, i CSV sono stati responsabili di 8 exploit attribuiti, spesso impiegando vulnerabilità che richiedono accesso fisico al dispositivo (i.e. Cellebrite).

- Gruppi criminali finanziari: circa il 15% degli exploit attribuiti, con i soggetti che si concentrano sullo sviluppo di campagne di estorsione e furto di dati.

Cambiamenti nel panorama: difese, mitigazioni e nuove sfide

Il report evidenzia come gli investimenti dei vendor in mitigazioni abbiano reso più difficile lo sfruttamento di zero-day su alcuni target storici (browser, sistemi operativi per i dispositivi mobili), spingendo gli attaccanti a diversificare verso l’enterprise e tecnologie meno presidiate.

Al contempo, i CSV stanno migliorando le proprie pratiche di sicurezza operativa, rendendo più difficile l’attribuzione e il rilevamento degli exploit. La crescente complessità delle supply chain software e la diffusione di componenti di terze parti amplificano la superficie d’attacco, soprattutto su piattaforme come Android.

/https://www.ilsoftware.it/app/uploads/2025/04/browser-web-rischio-doj-google.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476875_1746023205.jpeg)

/https://www.ilsoftware.it/app/uploads/2024/09/multa-google-149-miliardi-adsense-annullata.jpg)

.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/3-34.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/ventoy-e-sicuro.jpg)