Proteggere i dispositivi Android, Windows e Linux dal tracciamento tramite Dov'è | Blog ufficiale di Kaspersky

L'attacco nRootTag sfrutta la rete Apple per tracciare i dispositivi Android, Windows e Linux di altri fornitori. Scopri com'è possibile e come proteggerti dall'attacco.

Gli AirTag sono un dispositivo di localizzazione molto diffuso, utilizzato da chiunque, dai proprietari di chiavi smemorati fino a coloro che hanno cattive intenzioni, come coniugi gelosi e ladri d’auto. Utilizzare gli AirTag per spiare è semplice: si posiziona discretamente un tag sulla vittima per consentirne il monitoraggio dei movimenti tramite la funzione Dov’è di Apple. Abbiamo persino aggiunto la protezione dal tracciamento basato su AirTag ai nostri prodotti per Android.

Ma uno studio recente condotto da ricercatori in materia di sicurezza ha sorprendentemente scoperto che il tracciamento remoto non dipende nemmeno dall’acquisto di un AirTag o dalla presenza fisica in prossimità del bersaglio. Se riesci a infiltrare un malware speciale nel dispositivo Windows, Android o Linux di qualcuno (come un computer o un telefono), tale malware potrebbe usare il Bluetooth del dispositivo per inviare un segnale che i dispositivi Apple nelle vicinanze penserebbero provenga da un AirTag. In sostanza, per i dispositivi Apple, il telefono o il computer infetto diventa di fatto un AirTag di grandi dimensioni, rintracciabile tramite Dov’è, che vanta oltre un miliardo di telefoni e tablet Apple.

Anatomia dell’attacco

L’attacco sfrutta due funzionalità della tecnologia Dov’è.

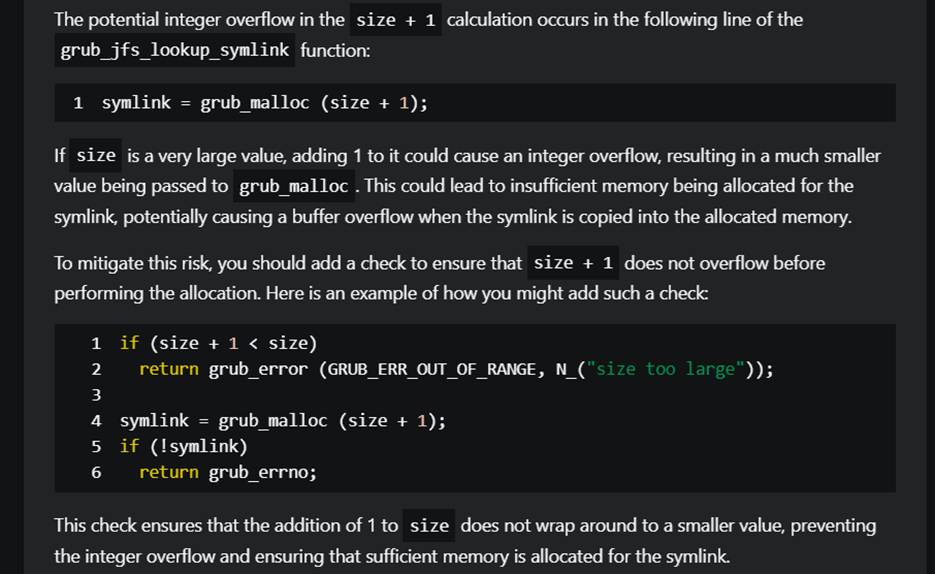

Innanzitutto, questa rete utilizza la crittografia end-to-end, quindi i partecipanti non sanno a chi stanno ritrasmettendo i segnali. Per scambiare informazioni, un AirTag e il telefono del suo proprietario si basano su una coppia di chiavi crittografiche. Quando un AirTag smarrito trasmette i suoi “codici” tramite Bluetooth, i “rilevatori” di Dov’è (ovvero qualsiasi dispositivo Apple dotato di Bluetooth e accesso a Internet, indipendentemente dal proprietario) trasmettono semplicemente i dati di geolocalizzazione dell’AirTag ai server Apple. I dati vengono criptati con la chiave pubblica dell’AirTag smarrito.

Quindi, qualsiasi dispositivo può richiedere al server i dati criptati sulla posizione. E poiché è criptato, Apple non sa a chi appartiene il segnale né quale dispositivo lo ha richiesto. Il punto cruciale qui è che è possibile decifrare i dati e scoprire sia a chi appartiene l’AirTag sia alla sua esatta ubicazione solo se si è in possesso della chiave privata corrispondente. Questi dati sono quindi utili solo al proprietario dello smartphone abbinato a questo AirTag.

Un’altra caratteristica di Dov’è è che i rilevatori non verificano se il segnale di localizzazione provenga effettivamente da un dispositivo Apple. Tutti i dispositivi che supportano la tecnologia BLE (Bluetooth Low Energy) possono trasmetterlo.

Per sfruttare queste caratteristiche, i ricercatori hanno ideato il seguente metodo:

- Installano malware su un computer, un telefono o un altro dispositivo con sistema operativo Android, Windows o Linux e verificano l’indirizzo della scheda Bluetooth.

- Il server degli autori degli attacchi riceve le informazioni e utilizza potenti schede video per generare una coppia di chiavi di criptaggio specifiche per l’indirizzo Bluetooth del dispositivo e compatibili con la tecnologia Dov’è di Apple.

- La chiave pubblica viene inviata al dispositivo infetto e il malware inizia a trasmettere un messaggio Bluetooth che simula i segnali AirTag e include questa chiave.

- Qualsiasi dispositivo Apple nelle vicinanze connesso a Internet riceve il messaggio Bluetooth e lo inoltra ai server di Dov’è.

- Il server degli autori degli attacchi utilizza la chiave privata per richiedere la posizione del dispositivo infetto a Dov’è e decifrare i dati.

Quanto è efficace il tracciamento?

Maggiore è il numero di dispositivi Apple nelle vicinanze e più lento è il movimento della vittima, migliore sarà la precisione e la velocità del rilevamento della posizione. Nei tipici ambienti urbani, come abitazioni o uffici, la posizione viene solitamente individuata entro sei o sette minuti e con una precisione di circa tre metri. Anche in situazioni estreme, come quando ci si trova su un aereo, il tracciamento può comunque avvenire perché l’accesso a Internet è ormai ampiamente disponibile sui voli. I ricercatori hanno ottenuto 17 punti di geolocalizzazione durante un volo di 90 minuti, il che ha consentito loro di ricostruire la traiettoria di volo dell’aereo con un certo grado di precisione.

Naturalmente, il successo dell’attacco dipende dalla possibilità che la vittima venga infettata da un malware e i dettagli variano leggermente a seconda della piattaforma. Nei dispositivi Linux, l’attacco richiede solo l’infezione del dispositivo della vittima, grazie alla specifica implementazione Bluetooth. Al contrario, Android e Windows utilizzano la randomizzazione degli indirizzi Bluetooth, il che significa che l’autore dell’attacco deve infettare due dispositivi Bluetooth nelle vicinanze: uno come obiettivo di tracciamento (quello che imita un AirTag) e un altro per ottenere l’indirizzo della sua scheda.

L’applicazione dannosa necessita dell’accesso Bluetooth, ma non è difficile ottenerlo. Molte categorie di app comuni, come lettori multimediali, strumenti di condivisione file e persino app di pagamento, hanno spesso motivi legittimi per richiederlo. È probabile che venga creata un’applicazione esca convincente e funzionale per questo tipo di attacco o che addirittura un’applicazione esistente venga trojanizzata. L’attacco non richiede né autorizzazioni amministrative né accesso root.

È importante sottolineare che non si parla solo di telefoni e computer: l’attacco è efficace su una vasta gamma di dispositivi, tra cui smart TV, occhiali per realtà virtuale e altri elettrodomestici, poiché Android e Linux sono sistemi operativi comuni in molti di essi.

Un’altra parte fondamentale dell’attacco consiste nel calcolo delle chiavi crittografiche sul server. A causa della complessità di questa operazione, che richiede il leasing di hardware con schede video moderne, il costo di generazione di una chiave per una singola vittima stimato è di circa 2,2 dollari. Per questo motivo, riteniamo improbabili scenari di tracciamento di massa che prendano di mira, ad esempio, i visitatori di un centro commerciale. Tuttavia, gli attacchi mirati a questo prezzo sono accessibili praticamente a chiunque, compresi truffatori o colleghi e coniugi ficcanaso.

La risposta di Apple

L’azienda ha corretto la vulnerabilità di Dov’è a dicembre 2024 in iOS 18.2, visionOS 2.2, iPadOS 17.7.3 (per i dispositivi più vecchi) e 18.2 (per quelli più recenti), watchOS 11.2, tvOS 18.2, macOS Ventura 13.7.2, macOS Sonoma 14.7.2 e macOS Sequoia 15.2. Purtroppo, come spesso accade con Apple, i dettagli degli aggiornamenti non sono stati resi noti. I ricercatori sottolineano che questo metodo di tracciamento rimarrà tecnicamente fattibile finché tutti gli utenti Apple non aggiorneranno almeno una delle versioni sopra menzionate, anche se saranno meno i dispositivi in grado di segnalare la posizione del dispositivo tracciato. E non è impossibile che la patch di Apple possa essere aggirata da un altro trucco ingegneristico.

Come proteggersi dall’attacco

- Se il dispositivo ne prevede l’opzione, è opportuno disattivare il Bluetooth quando non è in uso.

- Quando si installano le app, affidarsi solo a fonti attendibili. Verificare che l’app esista da molto tempo, che abbia molti download e che abbia un’alta valutazione nella sua ultima versione.

- Concedere alle app l’accesso tramite Bluetooth e posizione solo se si è certi di averne bisogno.

- Aggiornare regolarmente il dispositivo: sia il sistema operativo che le app principali.

- Assicurarsi di aver attivato una protezione completa contro il malware su tutti i dispositivi. Noi consigliamo Kaspersky Premium.

Oltre a questo metodo di tracciamento piuttosto insolito e ancora sconosciuto, esistono molti altri modi in cui è possibile tracciare la posizione e le attività. Quali metodi vengono utilizzati per spiare gli utenti? Continua a leggere per maggiori dettagli.

- In che modo gli smartphone creano un dossier sugli utenti

- Stalking con la webcam: realtà o fantasia?

- Come proteggersi dallo stalking Bluetooth e non solo

- Come è stato possibile monitorare milioni di Kia

- Fai correre i tuoi dati al sicuro: impostazioni sulla privacy nelle app per il jogging

- So come hai guidato l’estate scorsa

- … e altri post.

/https://www.html.it/app/uploads/2025/04/chrome-android.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/GPT-4V-modello-openai.jpg)

/https://www.html.it/app/uploads/2025/04/defender.jpg)

/https://www.html.it/app/uploads/2025/04/wp_drafter_546402.jpg)

/https://www.html.it/app/uploads/2025/04/apple-maps.jpg)