Ventoy è davvero sicuro? (aggiornato)

Ventoy è uno strumento innovativo che permette di creare supporti USB multiboot semplicemente copiandovi le immagini ISO. Tuttavia, dopo il caso XZ Utils, sono emerse preoccupazioni sulla sicurezza di Ventoy, dovute alla presenza di blob binari chiusi nel bootloader.

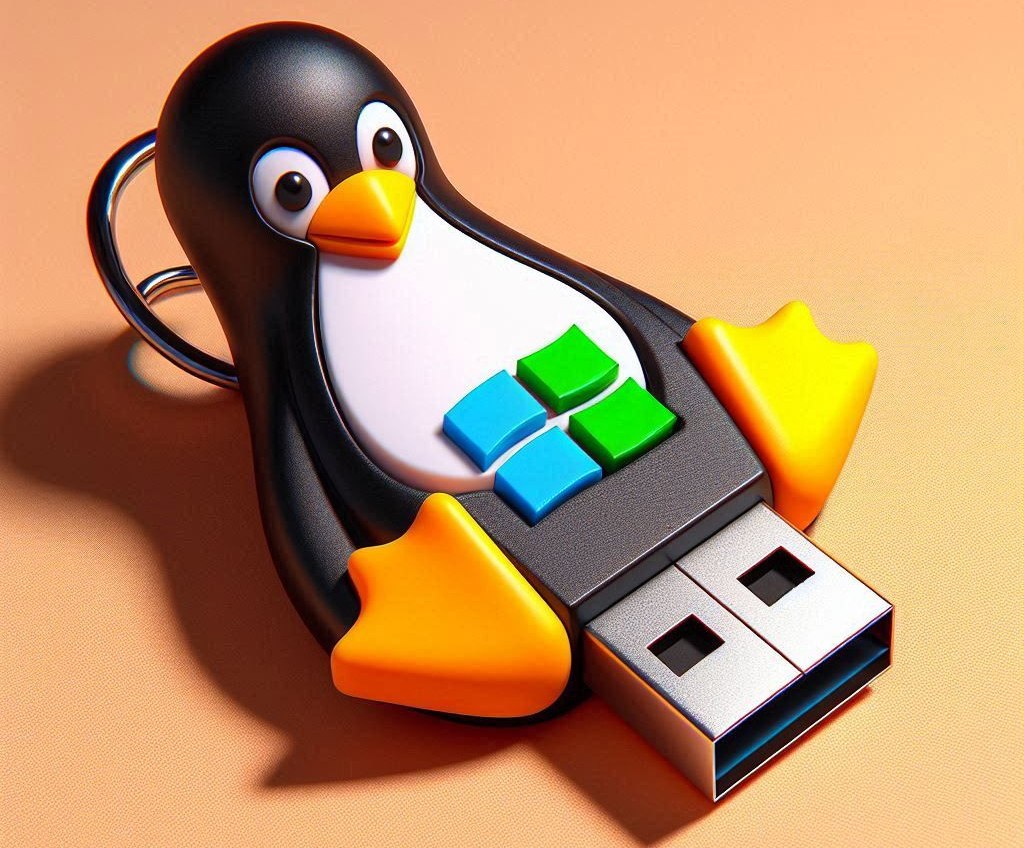

Uno degli strumenti software più innovativi e utili, soprattutto per chi desidera disporre di un supporto USB avviabile multiboot, è Ventoy. A differenza dei metodi tradizionali che richiedono di formattare la chiavetta USB ogni volta che si desidera caricare un nuovo file ISO, Ventoy consente di avviare le immagini di installazione dei sistemi operativi o i supporti live delle distribuzioni Linux semplicemente copiandoli sull’unità USB senza ulteriori operazioni.

Una volta installato Ventoy sulla chiavetta, all’avvio del computer viene presentato un menu da cui è possibile scegliere quale immagine caricare, rendendo estremamente pratico gestire più sistemi operativi, strumenti di diagnostica o procedure d’installazione da un’unica unità. Compatibile con BIOS tradizionali e sistemi UEFI, Ventoy supporta anche il Secure Boot, rendendolo uno strumento estremamente versatile sia per utenti privati che per professionisti IT.

Ventoy è inoltre compatibile con le immagini VHD/VHDX: questo significa che è possibile eseguire un’istanza virtualizzata di Windows, ad esempio, dal supporto USB collegato con il PC. In altre parole, è possibile prendere una macchina virtuale Hyper-V e avviarla con Ventoy da qualunque computer. Ne abbiamo parlato nell’articolo su come avviare Windows da una chiavetta Ventoy con tante ISO dei vari sistemi operativi.

Perché si mette in dubbio la sicurezza di Ventoy?

Da quando, a fine marzo 2024, è emersa la pubblicazione di una versione delle popolari XZ Utils contenente malware, la comunità ha elevato la soglia di attenzione nei confronti di tutti i progetti open source. Il sorgente è messo sotto la lente e si contestano agli sviluppatori tutti gli eventuali comportamenti ritenuti poco trasparenti.

Nel caso di Ventoy, la discussione si concentra sulla presenza di “blob” binari chiusi all’interno del software, in particolare all’interno del bootloader. Questi blob (insiemi di dati memorizzati in formato binario non interpretabili direttamente come testo) non sono stati completamente analizzati o sottoposti ad attività di reverse engineering da parte della comunità. Così, hanno preso vigore sospetti sulla sicurezza del software e sulla possibile presenza di vulnerabilità o backdoor.

In particolare, alcuni utenti hanno fatto riferimento a precedenti incidenti di sicurezza (come il caso della backdoor nella libreria XZ) per sottolineare che software con componenti binari non aperti possono rappresentare un rischio. Ventoy, essendo un tool caricato molto presto nel processo di boot (prima di qualsiasi antivirus o sistema di sicurezza), è considerato un potenziale vettore per attacchi sofisticati, specialmente in contesti in cui la sicurezza è critica.

Ventoy è sicuro?

Torniamo alla domanda del titolo. La discussione è ancora molto accesa: tuttavia, ad oggi non ci sono prove concrete di malware o backdoor in Ventoy. La mancanza di trasparenza su alcune parti binarie (blob) alimenta dubbi legittimi. Inoltre, lo sviluppatore di Ventoy è risultato poco reattivo alle richieste di chiarimento o miglioramento sulla questione blob, il che ha aumentato la diffidenza.

La maggior parte degli osservatori ritiene che Ventoy sia sicuro per un uso normale e quotidiano, soprattutto per utenti che non operano in contesti ad elevata sicurezza o a rischio di attacchi mirati.

La risposta dello sviluppatore di Ventoy

A seguito delle critiche, a inizio maggio 2025, lo sviluppatore di Ventoy è intervenuto direttamente in questa discussione su GitHub offrendo alcuni chiarimenti importanti:

Ventoy è al 100% open source e tutto è trasparente. Alcuni file binari provengono direttamente da altri progetti open source, e Ventoy li utilizza senza modifiche.

Ora che c’è maggiore attenzione su questi “blob”, penso che sia giusto discuterne e trovare una soluzione graduale per sostituirli. L’idea è di creare dei sotto-repository GitHub in cui compilare questi componenti binari tramite GitHub Actions (CI), così da mantenere la filiera di compilazione trasparente.

Lo sviluppatore sottolinea quindi la volontà di migliorare la trasparenza del progetto, rendendo tracciabile il processo di build dei componenti binari, e chiede alla community supporto tecnico per verificare se GitHub possa offrire ambienti di compilazione per FreeBSD, Windows e Linux (sia con glibc che con musl).

Nasce Ventoy CPIO: un fork orientato alla sicurezza

Parallelamente, sta prendendo forza il fork per il momento battezzato Ventoy CPIO, variante nata per affrontare i temi menzionati in precedenza. L’obiettivo è quello di cercare di rimuovere o di sostituire i blob binari problematici con componenti più trasparenti od open source, migliorando così la fiducia e la sicurezza del sistema nel suo insieme.

L’obiettivo è quello di rimuovere i blob binari dal progetto Ventoy e rendere l’intero stack di boot completamente aperto e verificabile. Il progetto, ancora in fase iniziale, si propone come alternativa per chi opera in ambienti ad alta sicurezza o vuole ridurre al minimo i componenti opachi nel processo di avvio.

Continueremo a seguire la questione da vicino (anche perché Ventoy è un software storico davvero molto utile…!) e vi terremo aggiornati sugli sviluppi.

/https://www.html.it/app/uploads/2025/05/Nuovo-progetto-54.jpg)

![[VENDO] sito completo strumentiseo.it](https://forum.mrw.it/styles/io/images/logo_mrw.png)