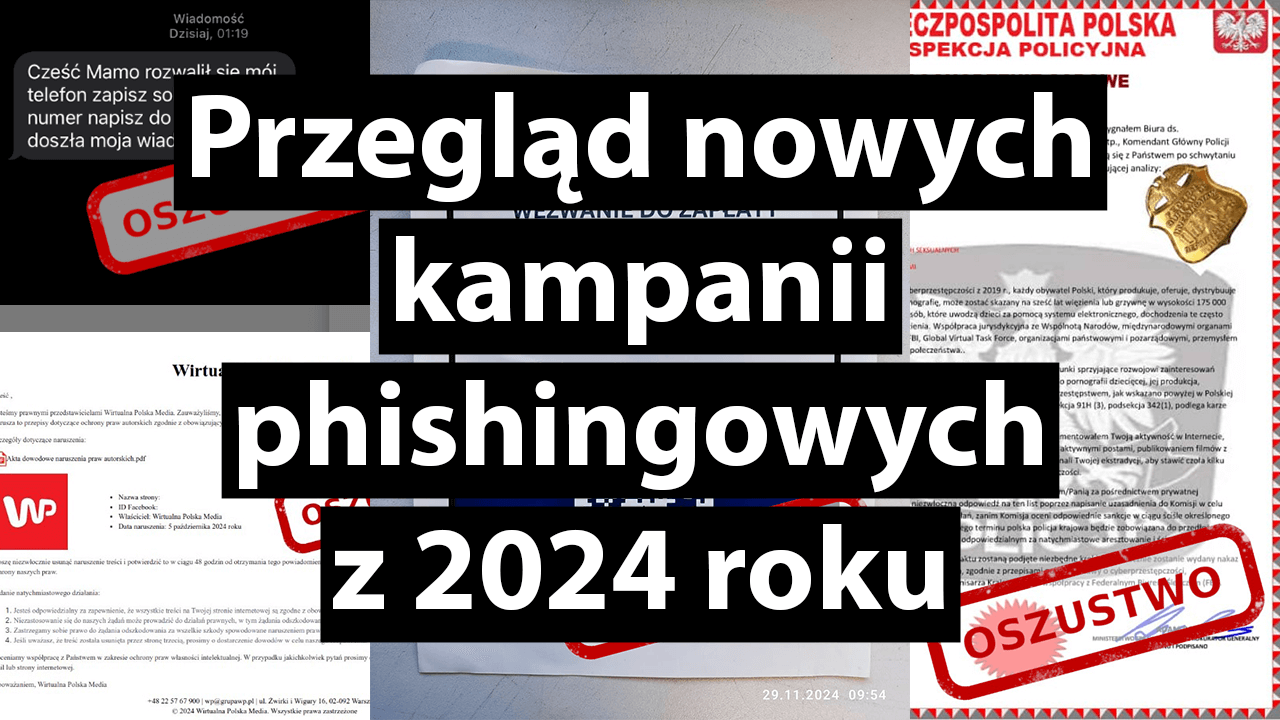

Nowy wymiar phishingu: omijanie uwierzytelniania wieloskładnikowego

Eksperci z grupy badawczej Cisco Talos zwracają uwagę na ewolucję ataków phishingowych, które stają się coraz bardziej wyrafinowane i potrafią omijać nawet uznawane za silne zabezpieczenia, takie jak uwierzytelnianie wieloskładnikowe (MFA – MultiFactor Authentication). Najnowsze techniki wykorzystują zaawansowane metody, aby wykraść dane uwierzytelniające i tokeny sesji, uzyskując dostęp do kont użytkowników. Według analiz Cisco Talos,... Jeśli artykuł Nowy wymiar phishingu: omijanie uwierzytelniania wieloskładnikowego nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.

Eksperci z grupy badawczej Cisco Talos zwracają uwagę na ewolucję ataków phishingowych, które stają się coraz bardziej wyrafinowane i potrafią omijać nawet uznawane za silne zabezpieczenia, takie jak uwierzytelnianie wieloskładnikowe (MFA – MultiFactor Authentication).

Najnowsze techniki wykorzystują zaawansowane metody, aby wykraść dane uwierzytelniające i tokeny sesji, uzyskując dostęp do kont użytkowników. Według analiz Cisco Talos, współczesne ataki phishingowe często opierają się na technikach „man-in-the-middle” (AiTM – Adversary-in-the-Middle), wykorzystując serwery proxy działające jako pośrednicy w procesie uwierzytelniania. Atakujący w ten sposób przechwytują dane logowania oraz kluczowe pliki cookie sesji po tym, jak użytkownik pomyślnie przejdzie proces MFA. Pozyskane w ten sposób tokeny pozwalają cyberprzestępcom na dostęp do konta ofiary nawet po zmianie hasła.

Rozwój narzędzi typu „Phishing-as-a-Service” (PhaaS), takich jak Evilproxy, znacząco ułatwia cyberprzestępcom przeprowadzanie skomplikowanych ataków AiTM. Platformy te oferują gotowe szablony stron phishingowych podszywających się pod popularne usługi, a także mechanizmy utrudniające wykrycie ataku przez systemy bezpieczeństwa – na przykład poprzez blokowanie dostępu do fałszywych stron adresom IP należącym do firm zajmujących się cyberbezpieczeństwem.

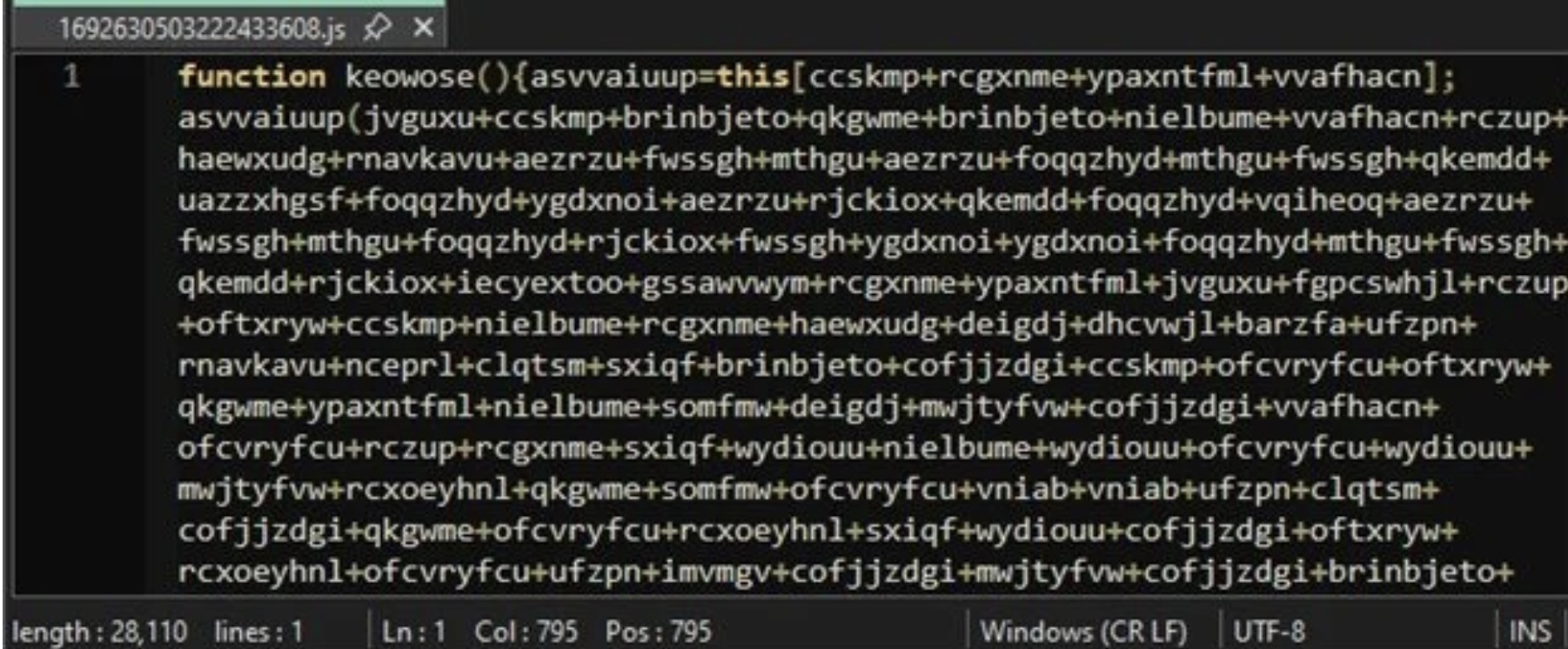

Charakterystyczną cechą nowoczesnych zestawów do omijania MFA jest wstrzykiwanie złośliwego kodu JavaScript do wyświetlanych stron. Kod ten służy do zbierania dodatkowych informacji o ofierze i zarządzania przekierowaniami po kradzieży pliku cookie uwierzytelniającego. Ponadto, atakujący często wykorzystują nowo zarejestrowane domeny i certyfikaty SSL, co utrudnia ich szybkie zidentyfikowanie jako złośliwe.

Eksperci Cisco Talos podkreślają, że samo wdrożenie MFA nie stanowi już stuprocentowej ochrony. Konieczne jest uzupełnienie go o dodatkowe warstwy bezpieczeństwa i monitorowanie nietypowych aktywności na kontach, takich jak dodawanie nowych urządzeń do MFA. Kluczową rolę odgrywa również edukacja użytkowników w zakresie rozpoznawania coraz bardziej przekonujących prób phishingu i inżynierii społecznej. Nowe metody ataków wymagają od organizacji ciągłego dostosowywania strategii obrony i inwestowania w zaawansowane narzędzia wykrywania zagrożeń.

Jeśli artykuł Nowy wymiar phishingu: omijanie uwierzytelniania wieloskładnikowego nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.

![Weekendowa Lektura: odcinek 620 [2025-04-19]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![Darmowa aplikacja na TV Samsunga stała się odtrutką dla Netflixa [OPINIA]](https://static.android.com.pl/uploads/2025/05/Samsung-pilot-streaming-Fot-Bartosz-Szczygielski-Androidcompl.jpg)

![Kolejna zwyczajna przysługa (2025) – recenzja filmu [Amazon Prime Video]. Ze śmiercią jej do twarzy?](https://pliki.ppe.pl/storage/28348308dc5e9075b447/28348308dc5e9075b447.jpg)

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)

![Dorastanie na Marsie [niepublikowany nigdzie indziej fragment książki]](https://naukatolubie.pl/app/uploads/2025/03/Niespokojnepokolenie_blog.png)

![Ali Alkhatib o biurokracji i utopii algorytmów [wywiad]](https://panoptykon.org/sites/default/files/2025-03/pismo-kwestionariusz-nguyen-dang-.jpg)