Attenzione, una chiavetta USB può eseguire comandi semplicemente collegandola in Windows!

Gli attacchi tramite esca USB sfruttano dispositivi apparentemente innocui che, una volta collegati al computer, si comportano come tastiere automatiche (HID) e inviano comandi predefiniti. Perché è bene alzare la guardia.

Degli “attacchi tramite esca” (USB drop attacks) abbiamo spesso parlato in passato. L’attaccante lascia deliberatamente una chiavetta USB (o altro dispositivo rimovibile) in un luogo dove è probabile che sia trovata da un dipendente aziendale, come un parcheggio, l’ingresso di una società o un ascensore. La speranza è che qualcuno, per curiosità o senso del dovere, la colleghi al proprio computer. Una volta inserita, la chiavetta USB esegue automaticamente una serie di comandi compromettendo la rete aziendale e trasferendo a terzi dati riservati.

Sapevate, però, che una chiavetta USB può eseguire automaticamente dei comandi soltanto collegandola a una porta del PC libera? E non stiamo parlando di tecniche come l’autorun, conosciute da tempo immemorabile.

Come fa una chiavetta USB a eseguire comandi arbitrari sul sistema Windows dell’utente?

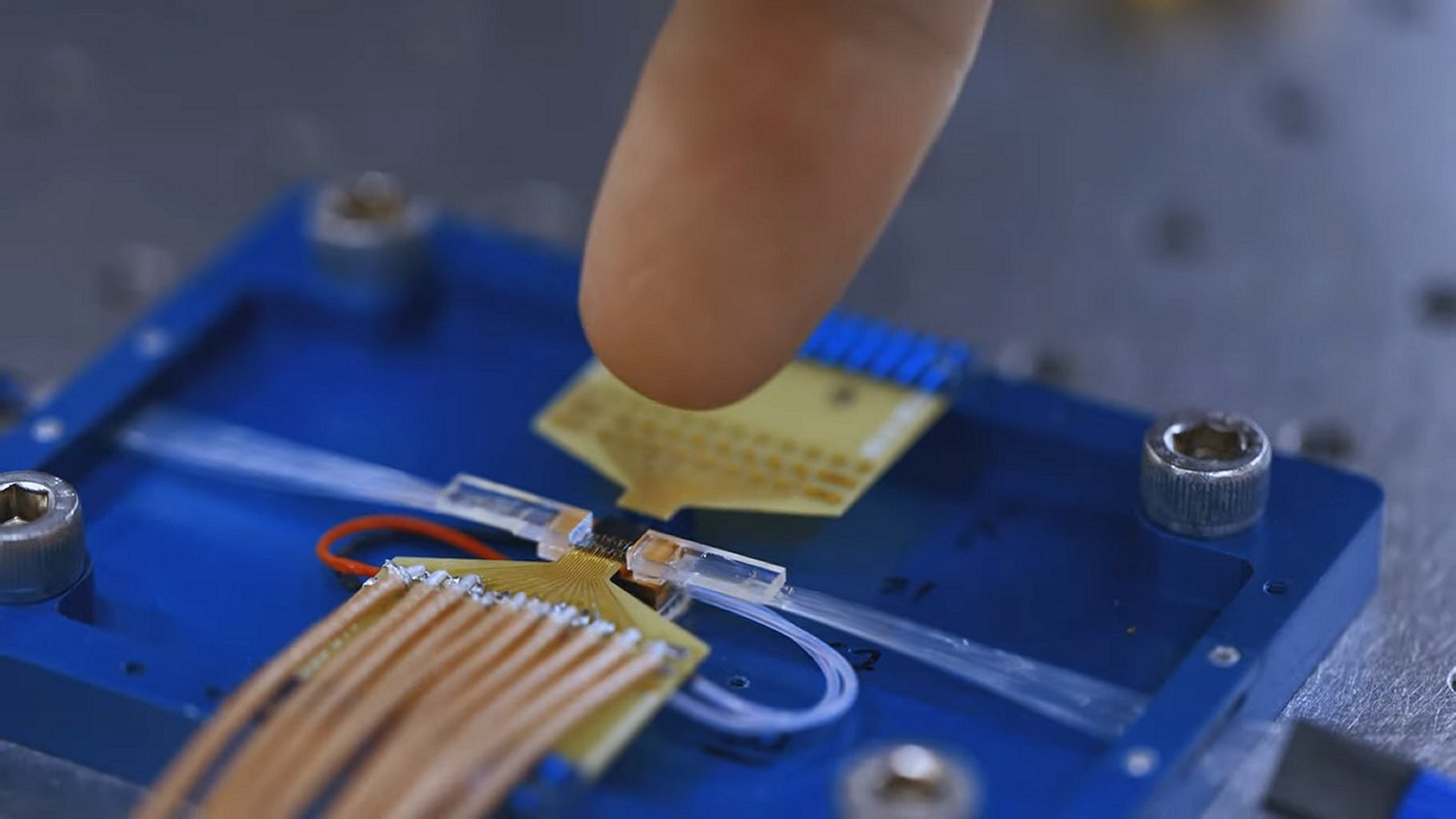

Esistono in circolazione dispositivi USB che, pur assomigliando a una comune chiavetta, si comportano come una tastiera automatizzata. Quando collegati al computer, invia sequenze di tasti predefinite a velocità elevata, sfruttando la fiducia che i sistemi operativi ripongono nei dispositivi di input (HID, Human Interface Device).

Prodotti come USB Rubber Ducky di Hak5 eseguono veri e propri attacchi di Keystroke Injection, simulando la digitazione umana per automatizzare attività o eseguire comandi su un sistema target.

Tutto nasce dal fatto che queste chiavette USB integrano hardware e firmware appositamente congegnati per simulare una tastiera fisica. Ritenendo di avere a che fare con un dispositivo del genere, Windows aggiunge il device nella finestra Gestione dispositivi, sezione Tastiere e resta in attesa di ricevere comandi. Poiché nulla vieta di avere più mouse e tastiera collegati con lo stesso sistema Windows, il dispositivo USB – una volta alimentato – provvede a eseguire una serie di azioni codificate all’interno di un file precedentemente preparato e salvato nella chiavetta stessa.

DuckyScript: il linguaggio del Rubber Ducky

USB Rubber Ducky, ad esempio, è programmabile tramite DuckyScript, un linguaggio di scripting semplice ma potente, sviluppato appositamente per questo dispositivo.

Gli ideatori della chiavetta USB mettono addirittura a disposizione un ambiente di sviluppo integrato, Payload Studio, con funzionalità come evidenziazione della sintassi, completamento automatico e debugging.

Il file inject.bin ospita il payload compilato per il dispositivo USB: si tratta di un file binario che contiene i comandi DuckyScript tradotti in un formato eseguibile dal dispositivo stesso.

Nello specifico, quando una chiavetta come Rubber Ducky è collegata a una porta USB, essa provvede a leggere il file inject.bin dalla sua memoria interna, interpreta le istruzioni contenute nel file quindi simula la pressione dei tasti corrispondenti sul computer host. In questo modo, è possibile disporre l’esecuzione di qualunque comando, compresi batch e script PowerShell.

Come riconoscere e prevenire gli attacchi da USB malevoli e dispositivi HID camuffati

Per proteggersi dagli attacchi basati su dispositivi come Rubber Ducky, è fondamentale adottare una serie di buone pratiche volte a limitare l’esecuzione automatica di comandi da dispositivi HID.

Prima di tutto, è fondamentale non collegare mai chiavette USB sconosciute o trovate in luoghi pubblici: potrebbero essere dispositivi camuffati progettati per eseguire comandi non autorizzati non appena collegati.

È inoltre consigliabile disabilitare o limitare l’autorizzazione automatica per l’utilizzo di nuove tastiere e dispositivi di input tramite le policy del sistema operativo o con un software di controllo delle periferiche.

L’uso di sistemi di endpoint protection con riconoscimento di dispositivi HID anomali può fornire un ulteriore livello di sicurezza, notificando l’utente o bloccando comportamenti sospetti.

Infine, è buona norma monitorare i comportamenti improvvisi del sistema, come l’apertura non richiesta di prompt dei comandi, finestre di sistema o attività di digitazione automatica, che possono indicare un attacco in corso.

Credit immagine in apertura: iStock.com – Chayjitti Hongmanee

/https://www.ilsoftware.it/app/uploads/2024/06/claude-35-sonnet-modello-generativo.jpg)

/https://www.html.it/app/uploads/2025/05/reddit-news.jpg)

/https://www.html.it/app/uploads/2025/05/windows-autopatch.jpg)

![[VENDO] sito completo strumentiseo.it](https://forum.mrw.it/styles/io/images/logo_mrw.png)

.webp)

/https://www.ilsoftware.it/app/uploads/2023/11/4-101.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476806_1746004135.jpeg)