La cartella inetpub vuota introduce un’altra vulnerabilità in Windows!

Gli aggiornamenti di aprile 2025 per Windows hanno introdotto la cartella vuota C:\inetpub anche su sistemi privi di IIS, per mitigare una vulnerabilità. Tuttavia, come evidenzia Kevin Beaumont, questa misura ha generato un nuovo rischio. Ecco di cosa si tratta.

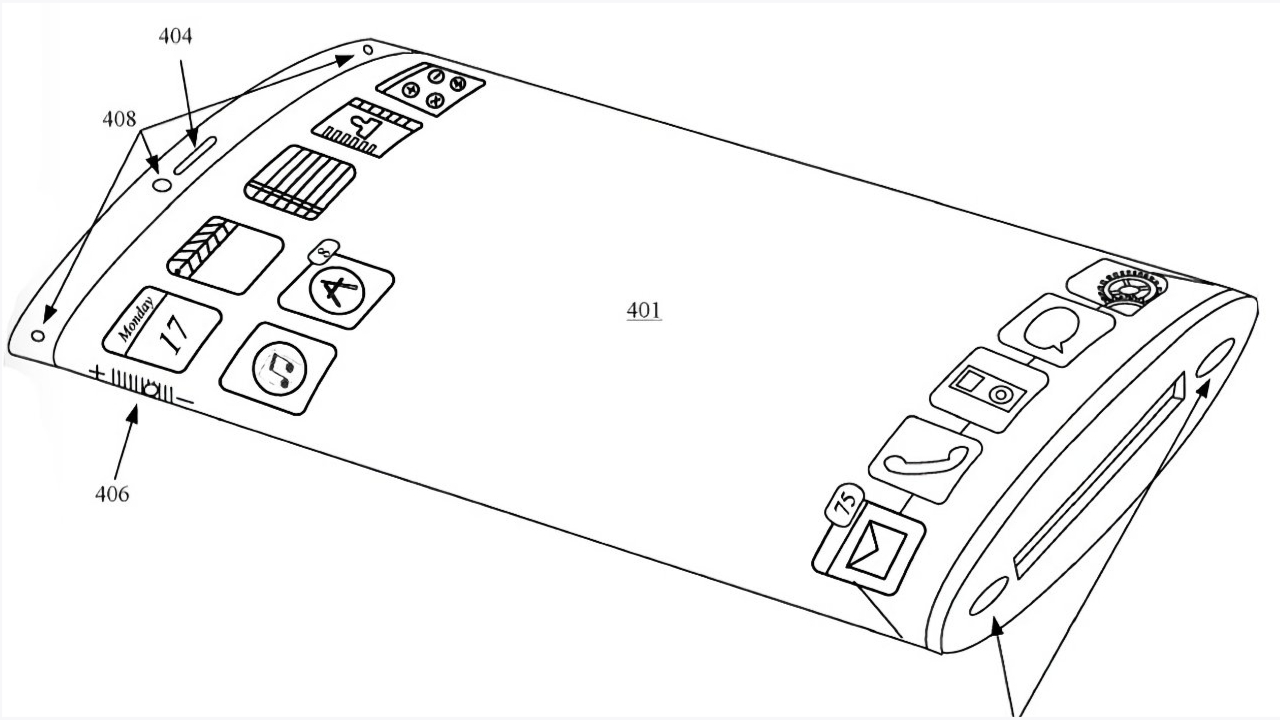

Dopo l’installazione degli aggiornamenti Microsoft di aprile 2025 per Windows, tanti utenti si sono accorti della comparsa di una cartella chiamata inetpub nella directory radice dell’unità C:. Tale cartella appare anche sui sistemi che non utilizzano IIS (Internet Information Services), l’insieme di servizi Microsoft per gestire funzionalità server, e risulta completamente vuota. La creazione del percorso C:\inetpub sulle macchine ove non risulta installato IIS è quindi voluta e mira a impedire il possibile sfruttamento della falla CVE-2025-21204.

Tale lacuna di sicurezza consente a un attaccante locale di acquisire privilegi più elevati sfruttando un’impropria risoluzione dei link simbolici utilizzati dal sistema di aggiornamento di Windows. Avvalendosi di collegamenti simbolici e giunzioni (symlink o junction) un aggressore può indurre il sistema a interagire con percorsi arbitrari durante il processo di aggiornamento.

Microsoft ha risolto la falla pre-creando la cartella C:\inetpub su tutti i sistemi Windows a partire dagli aggiornamenti di aprile 2025, impedendo così l’utilizzo malevolo di quella directory.

Il nuovo problema: blocco permanente degli aggiornamenti tramite l’uso di giunzioni

Il noto esperto di sicurezza informatica Kevin Beaumont, tuttavia, mette in evidenza un pericoloso effetto collaterale. La creazione della directory C:\inetpub da parte di Microsoft esporrebbe a nuovi rischi di attacco. Chiunque disponga di accesso locale, inclusi gli utenti sprovvisti dei diritti di amministratore, possono eseguire un semplice comando da terminale che crea una giunzione tra la cartella C:\inetpub e, ad esempio, il Blocco Note di Windows:

mklink /j C:\inetpub C:\Windows\System32\notepad.exe

Quando il sistema tenta di installare aggiornamenti, il Windows Servicing Stack incontra un errore irreversibile, in quanto cerca di accedere a una directory che ora punta a un eseguibile. Di conseguenza:

- L’installazione degli aggiornamenti fallisce o si attiva una procedura di ripristino (rollback).

- Gli aggiornamenti futuri non possono essere installati.

- Il sistema rimane permanentemente esposto, privo di patch di sicurezza.

Un DoS persistente e silenzioso

Beaumont osserva che l’introduzione della cartella C:\inetpub, non protetta contro la manipolazione tramite junction da parte di utenti standard, porta a una duplice vulnerabilità.

Dopo la creazione della giunzione, l’applicazione degli aggiornamenti tramite Windows Update continua a fallire indefinitamente, a meno che un intervento amministrativo non la rimuova manualmente.

Come già evidenziato, inoltre, qualsiasi utente con accesso locale può eseguire l’exploit senza elevare i propri diritti. Ambienti condivisi, laboratori e scenari aziendali multiutente sono quindi particolarmente esposti.

Assenza di correzioni ufficiali

Nonostante la segnalazione inviata al Microsoft Security Response Center (MSRC), al momento i tecnici di Redmond non si sono espressi nel merito né hanno pubblicato una correzione. Beaumont osserva che milioni di sistemi sono quindi adesso potenzialmente vulnerabili a un sabotaggio persistente, che può essere eseguito in meno di 10 secondi.

In attesa di una patch correttiva da parte di Microsoft, agli amministratori di sistema è consigliato di:

- Monitorare l’integrità della cartella

C:\inetpub. - Implementare GPO o soluzioni EDR per rilevare attività sospette legate alla creazione di giunzioni.

- Limitare l’accesso alla riga di comando per gli utenti normali, nei contesti in cui ciò è possibile.

Conclusioni

La vulnerabilità appena emersa evidenzia un problema strutturale nei meccanismi di aggiornamento di Windows: l’eccessiva fiducia nel contesto locale e la mancata validazione dei percorsi critici.

Una correzione destinata a migliorare la sicurezza ha finito per introdurre un punto di rottura che può essere sfruttato senza strumenti sofisticati, senza malware, senza privilegi elevati. In tempi di crescente attenzione alla sicurezza dei sistemi operativi, questa situazione rappresenta un campanello d’allarme non trascurabile.

Credit immagine in apertura: iStock.com – alengo

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-4.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-7.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/GPT-4V-modello-openai.jpg)