Zero Day: cosa sono e perché la serie Netflix fa riflettere sui pericoli delle vulnerabilità informatiche

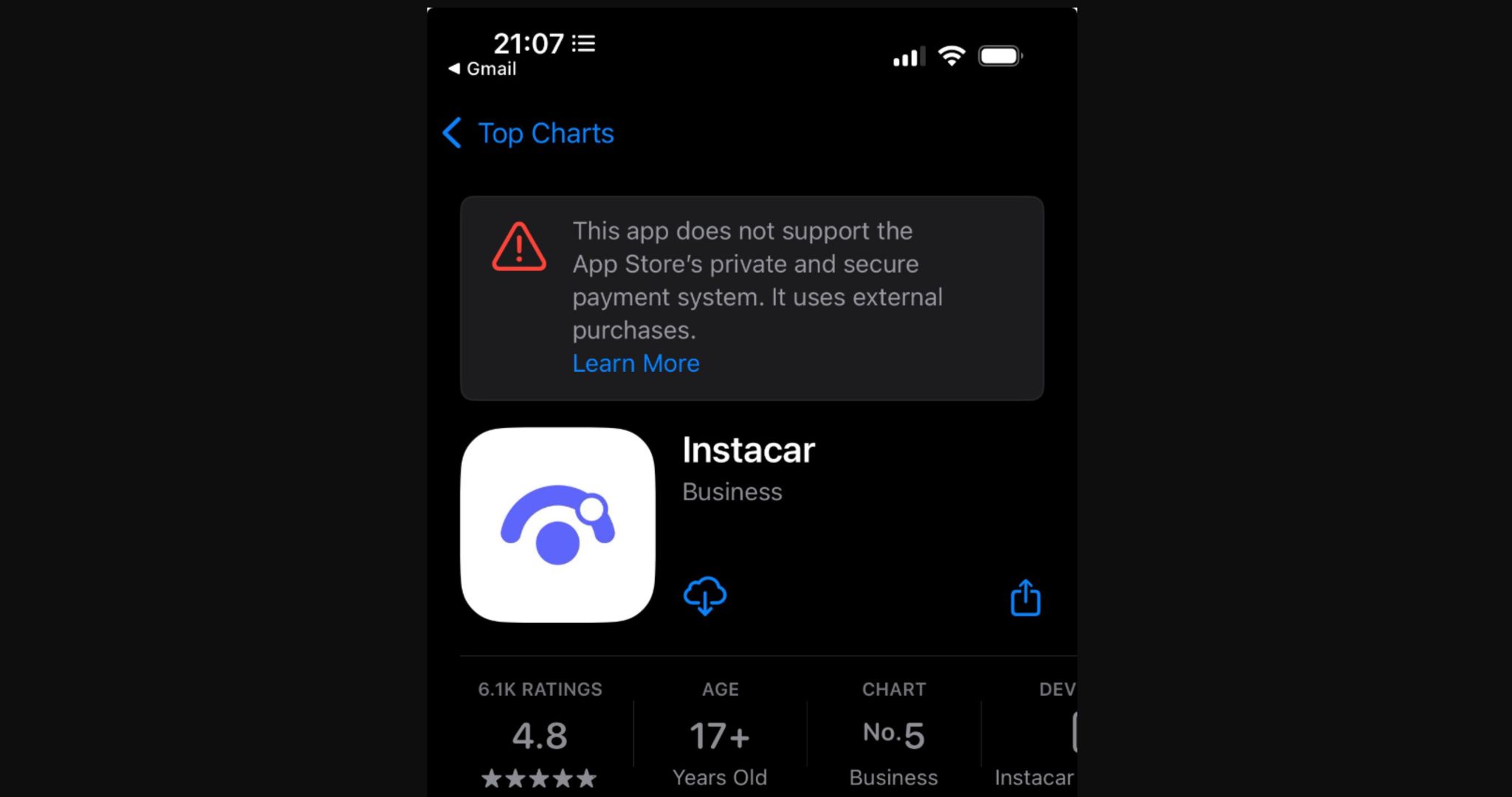

La serie TV Netflix Zero Day porta al grande pubblico un tema cruciale della cybersecurity: la vulnerabilità delle infrastrutture critiche a seguito di attacchi Zero Day. Il termine indica falle sconosciute agli sviluppatori, già sfruttate da attori malevoli prima della disponibilità di patch.

La nuova serie TV Netflix Zero Day, pur muovendosi nel campo della fiction, ha il merito di rendere accessibile al grande pubblico una problematica spesso confinata agli addetti ai lavori: la vulnerabilità delle infrastrutture critiche nazionali (CNI) a seguito di cyberattacchi complessi. La serie illustra come un attacco ben pianificato possa paralizzare comunicazioni, energia, trasporti e sanità, generando caos sociale e instabilità politica.

La narrazione, per quanto sceneggiata, riflette un rischio plausibile: la convergenza tra cyberwarfare, hacktivismo e cybercrime, alimentata anche dall’intelligenza artificiale generativa, può amplificare l’effetto domino di un insieme di vulnerabilità trascurate.

Zero Day: significato, origini e impatto delle vulnerabilità più temute

Nell’ambito della cybersecurity, il termine Zero Day (spesso utilizzato nella forma 0-day) evoca scenari critici e spesso emergenziali. Si tratta di una delle minacce più insidiose per sistemi informatici, aziende e governi, poiché fa riferimento a vulnerabilità sconosciute agli sviluppatori e già sfruttate dagli attaccanti.

Il nome prescelto scaturisce proprio dal fatto che, al momento della scoperta della vulnerabilità (o, peggio, dell’attacco), lo sviluppatore ha avuto zero giorni di tempo per correggere il problema. In genere, queste vulnerabilità sono individuate e sfruttate da attori malevoli prima che il produttore rilasci una patch, rendendo inefficaci gli strumenti di difesa tradizionali.

Un exploit Zero Day è quindi un codice, uno script o un software progettati per sfruttare la vulnerabilità ancora ignota. Questi oggetti software possono essere utilizzati per attività di spionaggio, sabotaggio, furto di dati, diffusione di malware o ransomware, o per compromettere l’infrastruttura di un’organizzazione.

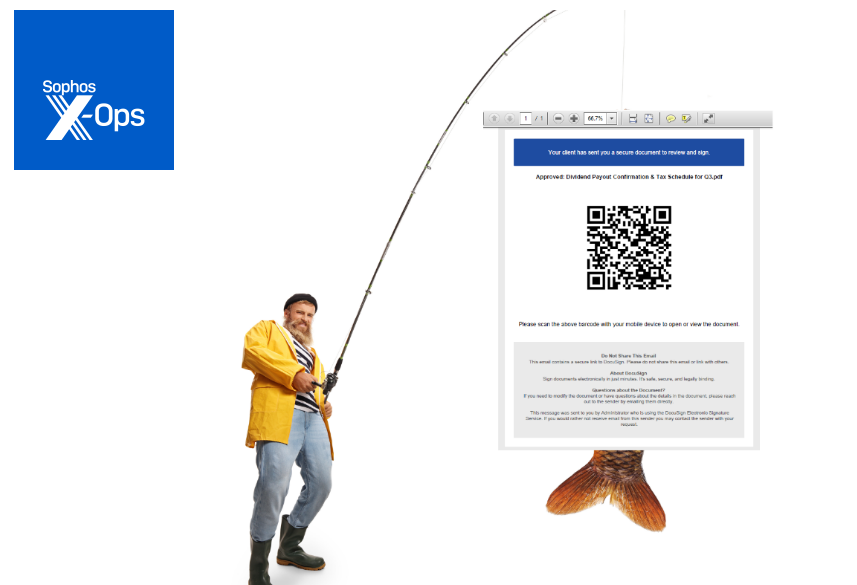

Molto spesso, come abbiamo visto nell’ormai popolarissimo caso dello spyware Paragon Graphite, la scoperta di vulnerabilità Zero Day è mantenuta segreta da soggetti e organizzazioni che hanno interesse a utilizzarla in proprio, integrarla nei propri software di attacco o di rivenderla nel mercato nero.

I Bug Bounty Program promossi dalle più grandi aziende (e che vorremmo presto portati anche a livello statale, nella Pubblica Amministrazione) mirano proprio a incentivare ricercatori di sicurezza (ethical hacker o white hat) a segnalare vulnerabilità sconosciute in modo responsabile e riservato, prima che possano essere sfruttate da attori malevoli.

Le origini del termine Zero Day

L’espressione Zero Day nasce nel contesto della scena “warez” degli anni ’90, quando i cracker informatici si vantavano di distribuire software pirata il “giorno zero” dalla sua uscita ufficiale. Il concetto si è evoluto nel tempo fino a entrare stabilmente nel linguaggio della sicurezza informatica per indicare vulnerabilità sfruttate senza che vi sia stata possibilità di mitigazione.

Già nei primi anni 2000 il termine cominciava a essere associato a minacce reali e concrete nel campo della sicurezza informatica. Un caso emblematico è quello del worm Stuxnet, scoperto nel 2010, che sfruttava più vulnerabilità Zero Day per sabotare i sistemi industriali iraniani: un esempio precoce e devastante di guerra cibernetica.

L’impatto delle vulnerabilità Zero Day

Le vulnerabilità Zero Day sono particolarmente temute perché aiutano gli aggressori a eludere antivirus e sistemi EDR: i meccanismi di protezione non possono contare su firme o informazioni precedentemente codificate.

Nel mercato underground, come accennato in precedenza, un exploit 0-day può valere decine o addirittura centinaia di migliaia di dollari, a seconda del software coinvolto (Windows, Android, iOS, sistemi industriali, firewall,…). Consentono inoltre attacchi mirati e persistenti: sono infatti spesso utilizzati da gruppi APT (Advanced Persistent Threat) legati a governi o organizzazioni criminali.

Gli Zero Day mettono a rischio infrastrutture critiche: nel caso di sistemi SCADA, dispositivi medicali o reti finanziarie, l’effetto può essere devastante. Tra i casi più noti, oltre a Stuxnet (2010), citiamo Heartbleed (2014) nonché gli spyware di NSO Group e Pegasus.

Pur non essendo uno Zero Day in senso stretto, Heartbleed ha mostrato come vulnerabilità silenziose possano esistere per anni. Gli spyware di NSO Group e Pegasus sono stati usati per colpire attivisti, giornalisti e personalità di spicco sfruttando vulnerabilità zero-click su dispositivi Android e iOS.

L’evoluzione delle minacce: ransomware, sabotaggi e obiettivi geopolitici

Secondo Akamai, tra il 2022 e il 2023 si è registrato un aumento del 143% delle vittime documentate da ransomware a livello globale. Questo trend non si limita più al solo scopo estorsivo: sempre più gruppi agiscono per destabilizzare settori strategici, compromettendo catene di fornitura (supply chain), logistica, industria energetica e istituzioni pubbliche.

Il National Cyber Security Centre (NCSC) britannico ha definito il ransomware come la minaccia numero uno per le aziende, mentre in ambito NATO si parla apertamente di possibili “attacchi ibridi” in cui i vettori digitali anticipano o accompagnano conflitti geopolitici.

Quanto raccontato nella serie TV “Zero Day” (Netflix) è frutto della fantasia degli autori, certamente, ma apre una riflessione profonda sulle vulnerabilità del nostro mondo digitale e sulle complesse dinamiche che governano la sicurezza informatica oggi. La serie invita a considerare quanto possa essere intrinsecamente fragile la nostra infrastruttura tecnologica e quanto sia urgente sviluppare strategie efficaci per prevenire e gestire minacce informatiche sempre più sofisticate.

Dalla prevenzione alla resilienza: un nuovo paradigma operativo

La tradizionale configurazione difensiva incentrata su firewall, antivirus e monitoraggio perimetrale si rivela oggi sempre più inadeguata di fronte alle più moderne strategie di attacco informatico. È necessario adottare un modello operativo basato su:

- Presunzione di compromissione (Assume Breach). Ogni sistema deve essere progettato per funzionare in condizioni di compromissione parziale, mantenendo le funzioni critiche in isolamento e garantendo visibilità sull’intera catena di eventi interni ed esterni.

- Segmentazione della rete e micro-perimetri. La suddivisione logica e fisica della rete riduce drasticamente la propagazione di un attacco. Le architetture moderne devono adottare il principio del “least privilege”, gestendo i flussi di accesso in maniera granulare e contestuale.

- Zero Trust Architecture (ZTA). Il paradigma “never trust, always verify” è oggi una delle poche risposte efficaci all’attacco invisibile. Ogni identità, applicazione o asset deve essere costantemente validato attraverso criteri adattivi. Alcuni spunti per realizzare una linea di difesa basata su ZTA li abbiamo trattati nella nostra guida sulla Zero Trust open source.

- Incident Response Plan e Red Teaming. Il piano di risposta agli incidenti deve essere aggiornato, testato periodicamente tramite simulazioni realistiche e integrato da esercitazioni che includano meccanismi offensivi controllati (red team) e difensivi (blue team).

- Backup offline e storage immutabile. La protezione del dato passa anche da una strategia di data immutability che impedisca modifiche non autorizzate ai backup, un meccanismo fondamentale per il disaster recovery in caso di cifratura o cancellazione malevola dei dati.

Essenziale adattare le difese ad attacchi che cambiano di continuo

La vera cyber resilience non coincide con il semplice potenziamento delle difese, ma si manifesta nella capacità adattiva dell’organizzazione: reagire rapidamente, apprendere dagli incidenti e ristrutturarsi per evitarne di simili in futuro.

Un contenuto come “Zero Day” di Neflix ci invita ad abbandonare i cosiddetti “silos informativi“, a formare il personale con simulazioni regolari, a ricorrere alle tecnologie AI per il rilevamento automatico delle anomalie, a costruire un reparto IT capace di dialogare sempre, in qualunque momento, con i vertici dell’azienda o della Pubblica Amministrazione.

Il ruolo della cultura organizzativa: dalla colpa alla “Just Culture”

Un aspetto spesso trascurato riguarda la componente umana della sicurezza. Il modello “Just Culture”, mutuato dall’aviazione civile, promuove un ambiente in cui gli errori possano essere segnalati senza timore di sanzioni, favorendo l’apprendimento organizzativo. L’obiettivo è creare una cultura in cui la trasparenza sia incentivata, anche e soprattutto in caso di violazioni o errori.

La normativa europea NIS2, in vigore dal 2024, impone alle organizzazioni a elevata criticità l’obbligo di segnalare ogni incidente significativo entro 24 ore, sancendo il passaggio da una sicurezza volontaria a una compliance vincolante e trasversale.

La trama di “Zero Day”, con Robert De Niro

Il fulcro della narrazione è l’ex presidente degli Stati Uniti, George Mullen (interpretato da Robert De Niro), richiamato per guidare una commissione speciale incaricata di indagare su un devastante attacco informatico e identificare i responsabili.

L’aggressione in questione ha paralizzato gli Stati Uniti per circa un minuto, causando un blackout totale di tutti i dispositivi elettronici e informatici. Questo evento catastrofico ha provocato incidenti mortali su vasta scala, coinvolgendo treni, aerei e metropolitane.

La presidente in carica Evelyn Mitchell (Angela Bassett) conferisce a Mullen poteri straordinari per affrontare la crisi, anche a scapito dei diritti civili. Mullen si trova a combattere non solo contro un nemico invisibile, ma anche contro la disinformazione, complottisti online e giochi di potere tra politica, tecnologia e finanza.

Oltre agli aspetti già evidenziati, la serie mette in luce come l’influenza dei social media e degli influencer complottisti, che diffondono false informazioni, complichi la gestione delle crisi informatiche reali, alimentando sfiducia nelle istituzioni e ostacolando le risposte efficaci.

Allo stesso tempo, l’uso di poteri straordinari per la sicurezza può entrare in conflitto con i diritti civili e la privacy, tema molto attuale nel dibattito su cybersecurity e sorveglianza governativa.

Note finali

“Zero Day” è un po’ un monito anche rispetto a scelte “folli” come la decisione, poi ritirata, di accantonare il Common Vulnerabilities and Exposures (CVE). Si tratta di un database che da decenni rappresenta il principale standard globale per l’identificazione e la condivisione delle vulnerabilità informatiche. Senza un sistema centralizzato e affidabile come il CVE, la comunità della sicurezza si sarebbe trovata ad affrontare una maggiore frammentazione, ritardi nella diffusione delle informazioni critiche e un aumento del rischio di sfruttamento delle falle da parte degli attaccanti. Il recente recupero del contratto con MITRE e la proroga del programma CVE hanno evitato un vuoto pericoloso nel coordinamento internazionale della sicurezza informatica, ma hanno anche evidenziato la necessità di un modello più inclusivo e multilaterale.

In questo contesto si inserisce l’iniziativa europea European Vulnerability Database (EUVD), lanciata da ENISA in ottemperanza alla direttiva NIS2 per rafforzare la resilienza informatica nell’Unione Europea.

EUVD è una piattaforma centralizzata e pubblica che aggrega informazioni sulle vulnerabilità provenienti da diverse fonti, tra cui il programma CVE, i CSIRT nazionali europei, i fornitori di tecnologia e altre banche dati internazionali. Offre dashboard dedicate alle vulnerabilità critiche, a quelle già sfruttate e a quelle coordinate a livello europeo, fornendo descrizioni dettagliate, gravità, impatti, metodi di sfruttamento e indicazioni per la mitigazione.

Credit immagine in apertura: iStock.com – JUN LI

.jpg)

/https://www.html.it/app/uploads/2025/05/airbnb.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ILSOFTWARE-16.jpg)