Mamona – analiza techniczna nowej rodziny ransomware

Obecnie dość łatwo jest znaleźć nowe odmiany ransomware w środowisku naturalnym. Krajobraz zagrożeń jest znacznie szerszy, niż się wydaje, zwłaszcza … Czytaj dalej The post Mamona – analiza techniczna nowej rodziny ransomware appeared first on Kapitan Hack.

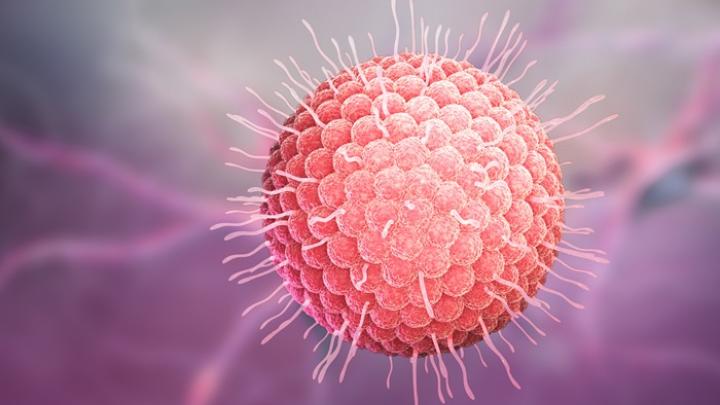

Obecnie dość łatwo jest znaleźć nowe odmiany ransomware w środowisku naturalnym. Krajobraz zagrożeń jest znacznie szerszy, niż się wydaje, zwłaszcza gdy zagłębimy się w obszar ransomware sprzedawanego jako produkt/towar. Taki typ złośliwego oprogramowania jest rozwijany przez grupę, która sprzedaje buildera operatorom zewnętrznym, bez formalnej umowy lub kontraktu, w przeciwieństwie do bardziej zorganizowanego modelu Ransomware-as-a-Service (RaaS).

Po tej stronie widzimy niezliczone nowe produkty pojawiające się na półce cyberprzestępczości każdego dnia. Znacznie trudniej je śledzić, ponieważ ofiary, odmiany, infrastruktura i kompilacje często nie mają ze sobą bezpośredniego związku.

Zespół analityków z Any.Run opisał jeden z nowych ransomware tego rodzaju, o nazwie Mamona. Możliwe, że nigdy o nim nie słyszałeś, a to prawdopodobnie dlatego, że jest to nowy szczep. Pomimo krótkiego istnienia narobił już jednak trochę szumu.

Najważniejsze informacje

Mamona to nowo zidentyfikowany szczep ransomware. Złośliwe oprogramowanie działa całkowicie offline, bez obserwowanych kanałów Command and Control ani eksfiltracji danych. Wszystkie procesy kryptograficzne są wykonywane lokalnie przy użyciu niestandardowych procedur, bez polegania na znanych, wbudowanych bibliotekach. Mamona korzysta z mechanizmu opóźnionego zaciemniania, czyli ping do 127[.]0.0[.]7 jest używany jako mechanizm czasowy, po którym następuje polecenie samousunięcia w celu zminimalizowania śladów. Notatka z żądaniem okupu grozi wyciekiem danych, ale analiza udowadnia, że nie dochodzi do faktycznego pobrania i publikacji informacji. Pliki użytkownika są szyfrowane i zmieniane na rozszerzenie .HAes, a notatki z żądaniem okupu są umieszczane w wielu katalogach. Zidentyfikowano działające narzędzie do odszyfrowania i pomyślnie przetestowano je, umożliwiając odzyskiwanie plików.

Niebezpieczna cicha taktyka

Kiedy słyszymy o ransomware, pierwsze przypuszczenie jest zwykle takie, że zagrożenie pochodzi z zewnątrz, wykrada poufne pliki, szyfruje lokalne wersje, a następnie żąda okupu. To mniej więcej cały cykl życia ransomware. Jednak ten przypadek jest trochę inny. Nie nawiązuje żadnej komunikacji sieciowej, działając zaskakująco cicho jak na ransomware. Jedyne połączenia, których próbuje, są lokalne, plus jedno do portu 80 (HTTP), gdzie żadne dane nie są faktycznie wysyłane ani odbierane.

Ten brak komunikacji sieciowej zdecydowanie sugeruje, że klucz szyfrowania jest generowany lokalnie w locie lub zakodowany na stałe w samym pliku binarnym. Zwiększa to szanse na inżynierię wsteczną działającego deszyfratora, który na szczęście w tym przypadku już jest dostępny.

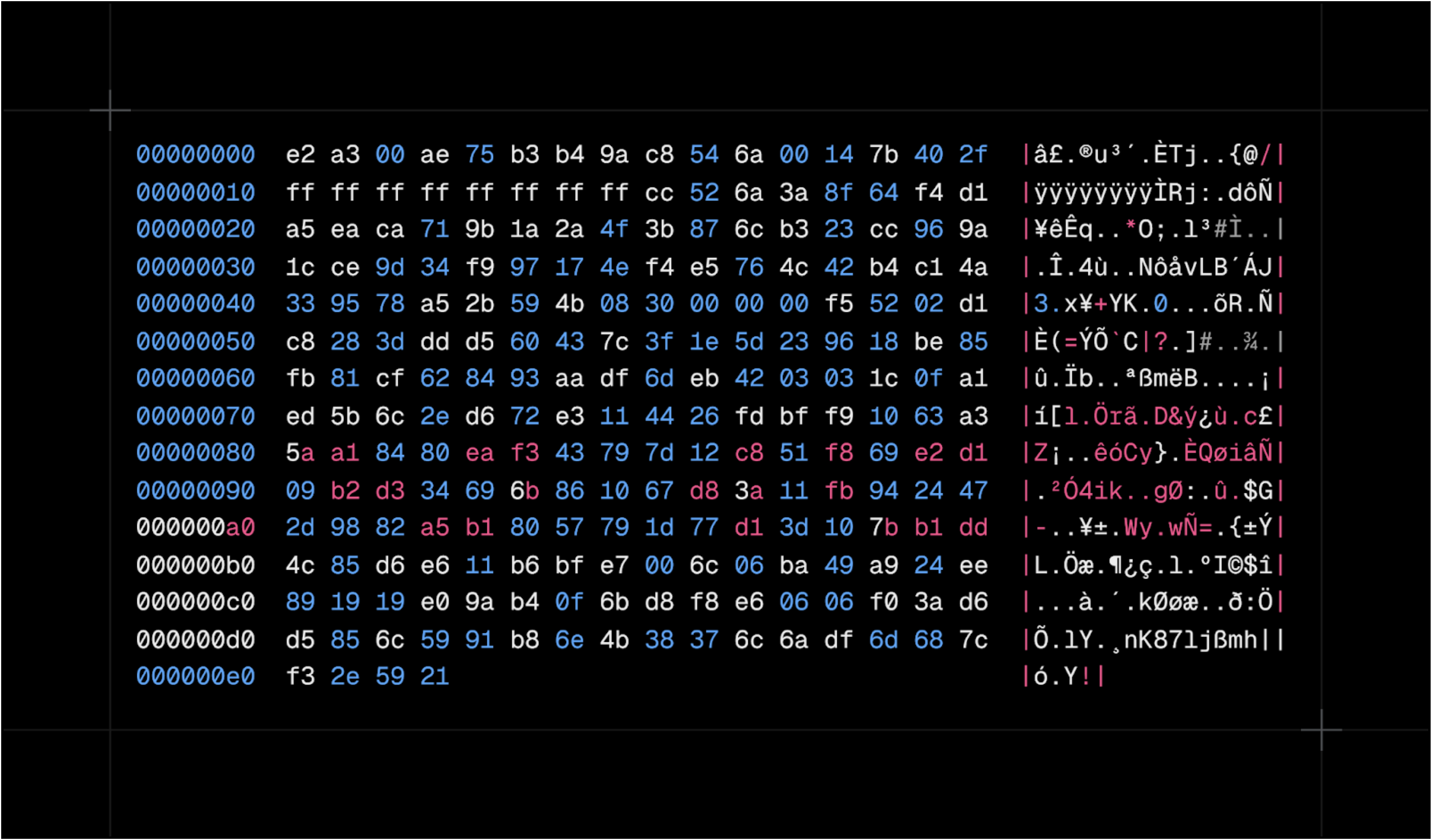

Bliższe badanie ujawnia, że szyfrator opiera się całkowicie na domowych procedurach. Nie ma żadnych wywołań standardowych bibliotek kryptograficznych, nie używa Windows CryptoAPI ani żadnych odniesień do zewnętrznych modułów, takich jak OpenSSL. Zamiast tego cała logika kryptograficzna jest implementowana wewnętrznie przy użyciu manipulacji pamięcią niskiego poziomu i operacji arytmetycznych. Jedna kluczowa procedura znajduje się w wewnętrznych przesunięciach, takich jak 0x40E100. Funkcja ta jest wielokrotnie wywoływana po wypchnięciu rejestrów i wskaźników bufora do stosu i wykazuje wzorce typowe dla niestandardowej logiki symetrycznej. Struktura symetryczna wzmacnia hipotezę statycznego wyprowadzonego klucza, co czyni oprogramowanie Mamona silnym przykładem ransomware, które stawia prostotę ponad kryptograficzną złożoność.

Mimo to fakt, że złośliwe oprogramowanie nie komunikuje się z hostami zewnętrznymi, nie oznacza, że nie może spowodować poważnych szkód lokalnych.

Procedura ataku

Pierwszy ruch Mamony to wykonanie polecenia ping jako prymitywnego mechanizmu opóźnienia czasowego, łącząc go z procedurą samousuwania za pomocą cmd.exe. Użycie ping 127[.]0.0[.]7 to klasyczny trik złośliwego oprogramowania: zamiast używać wbudowanych interfejsów API uśpienia lub timerów (które mogą być wykrywane przez monitorowanie behawioralne), program wysyła żądania ping na adres IP pętli zwrotnej, skutecznie wstrzymując swoje wykonywanie. Co ciekawe, używa 127[.]0.0[.]7 zamiast bardziej powszechnego 127[.]0.0[.]1, prawdopodobnie jako podstawowej formy zaciemniania. Adres nadal znajduje się w zarezerwowanym bloku localhost (127[.]0.0[.]0/8), ale może ominąć proste reguły wykrywania.

Po zakończeniu krótkiego opóźnienia druga część polecenia próbuje usunąć plik wykonywalny z dysku za pomocą Del /f /q. Ponieważ proces nie może usunąć samego siebie, gdy jest nadal uruchomiony, cała ta sekwencja jest wykonywana w oddzielnym procesie powłoki. To prosta, ale skuteczna forma samooczyszczania, której celem jest zredukowanie śladów po infekcji.

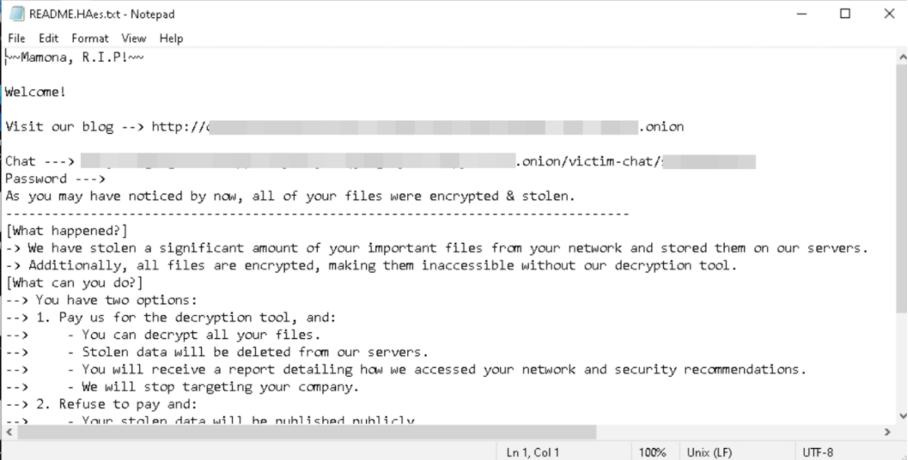

Mamona zaczyna od prostej fazy rozpoznania, zbierając podstawowe dane hosta, takie jak nazwa systemu i skonfigurowany język. Następnie tworzy notatkę o okupie (README.HAes.txt) nie tylko na pulpicie, ale w wielu folderach, zwiększając szanse, że ofiara ją zobaczy.

Po wdrożeniu noty okupowej Mamona zaczyna szyfrować pliki użytkownika, zmieniając ich nazwy na rozszerzenie .HAes i czyniąc je niedostępnymi. Aby wzmocnić efekt, zmienia tapetę systemu na wyraźne ostrzeżenie: „Twoje pliki zostały zaszyfrowane!”.

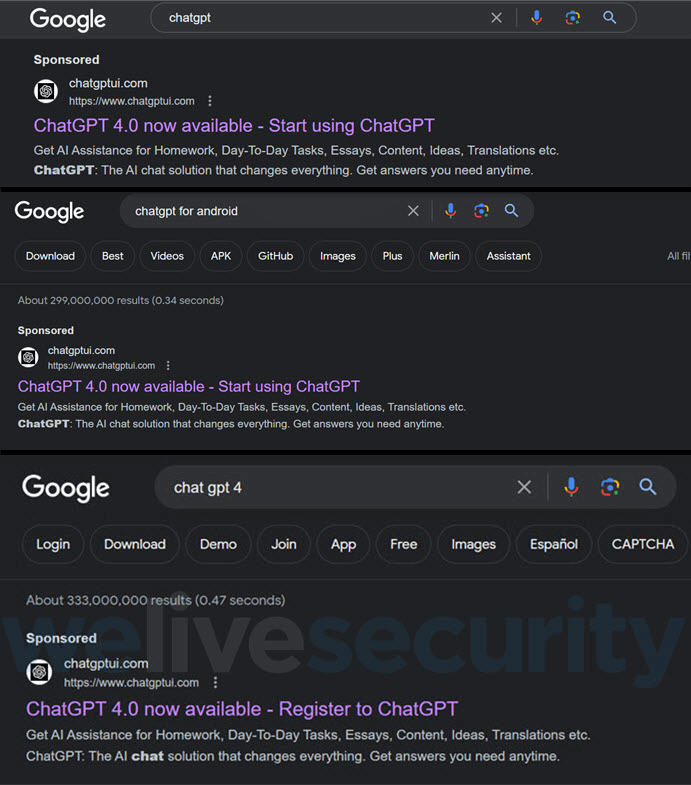

W liście okupu znajdują się linki do dedykowanej witryny wycieku (DLS) i czatu wsparcia ofiary, oba z sieci Tor. Ponadto pojawiają się w nim informacje: „ukradliśmy znaczną ilość ważnych plików z Twojej sieci” i „Odmowa zapłaty: Twoje skradzione dane zostaną opublikowane”, lecz nie są one prawdziwe – nie zaobserwowano żadnej komunikacji zewnętrznej. Prawdopodobnie to tylko próba zmuszenia ofiary do zapłacenia okupu.

Podsumowanie

Analiza Mamona Ransomware pokazuje, że nawet ciche zagrożenie offline może powodować poważne szkody. Rodzina takich malware wskazuje na rosnący trend: zamiana złożoności na dostępność. Jest łatwy do wdrożenia, trudniejszy do wykrycia za pomocą tradycyjnych narzędzi, a mimo to wystarczająco skuteczny, aby szyfrować systemy i wywierać presję na ofiary. Jego wycieknięty konstruktor i niska bariera wejścia tylko zwiększają ryzyko powszechnego nadużycia przez mniej wyrafinowanych atakujących.

W artykule Any.Run możemy dodatkowo zapoznać się z listą IOC, analizą deszyfratora czy mapowaniem na model MITRE ATT&CK.

The post Mamona – analiza techniczna nowej rodziny ransomware appeared first on Kapitan Hack.

![Weekendowa Lektura: odcinek 619 [2025-04-13]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)