Takiego ataku ransomware jeszcze w historii nie było

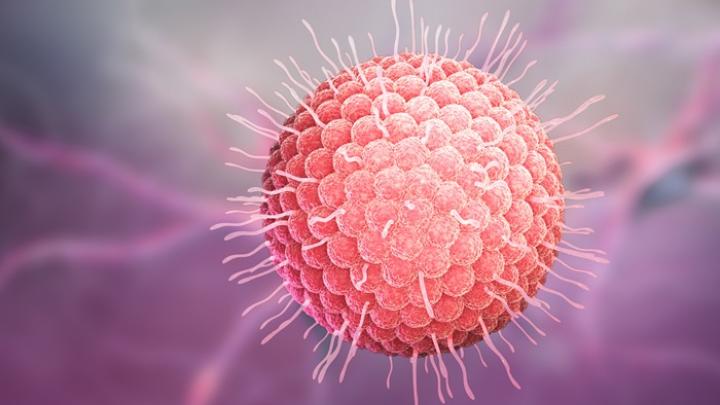

Ransomware, czyli złośliwe oprogramowanie szyfrujące dane w celu wymuszenia okupu, osiągnęło nowy, bardzo niepokojący poziom zagrożenia. Badacz bezpieczeństwa Christiaan Beek z firmy Rapid7 opracował proof-of-concept (PoC), czyli demonstrację potencjalnego ataku polegającego na wprowadzeniu złośliwego kodu bezpośrednio w procesor główny. To zupełnie nowe wyzwanie dla cyberbezpieczeństwa. Wyjaśniamy, dlaczego jest to groźne i czy każdy z nas […] Artykuł Takiego ataku ransomware jeszcze w historii nie było pochodzi z serwisu ANDROID.COM.PL - społeczność entuzjastów technologii.

Ransomware, czyli złośliwe oprogramowanie szyfrujące dane w celu wymuszenia okupu, osiągnęło nowy, bardzo niepokojący poziom zagrożenia. Badacz bezpieczeństwa Christiaan Beek z firmy Rapid7 opracował proof-of-concept (PoC), czyli demonstrację potencjalnego ataku polegającego na wprowadzeniu złośliwego kodu bezpośrednio w procesor główny. To zupełnie nowe wyzwanie dla cyberbezpieczeństwa. Wyjaśniamy, dlaczego jest to groźne i czy każdy z nas musi się obawiać.

Złośliwy kod w procesorze? Jak to w ogóle możliwe?

Niestety, ale Beek właśnie udowodnił, że jest to możliwe. Potencjalny atak może wykorzystywać fakt, że dziś producenci procesorów wykorzystują aktualizacje mikrokodu aby usuwać ewentualnie znalezione już w gotowych produktach błędy, bądź poprawiać niezawodność układu.

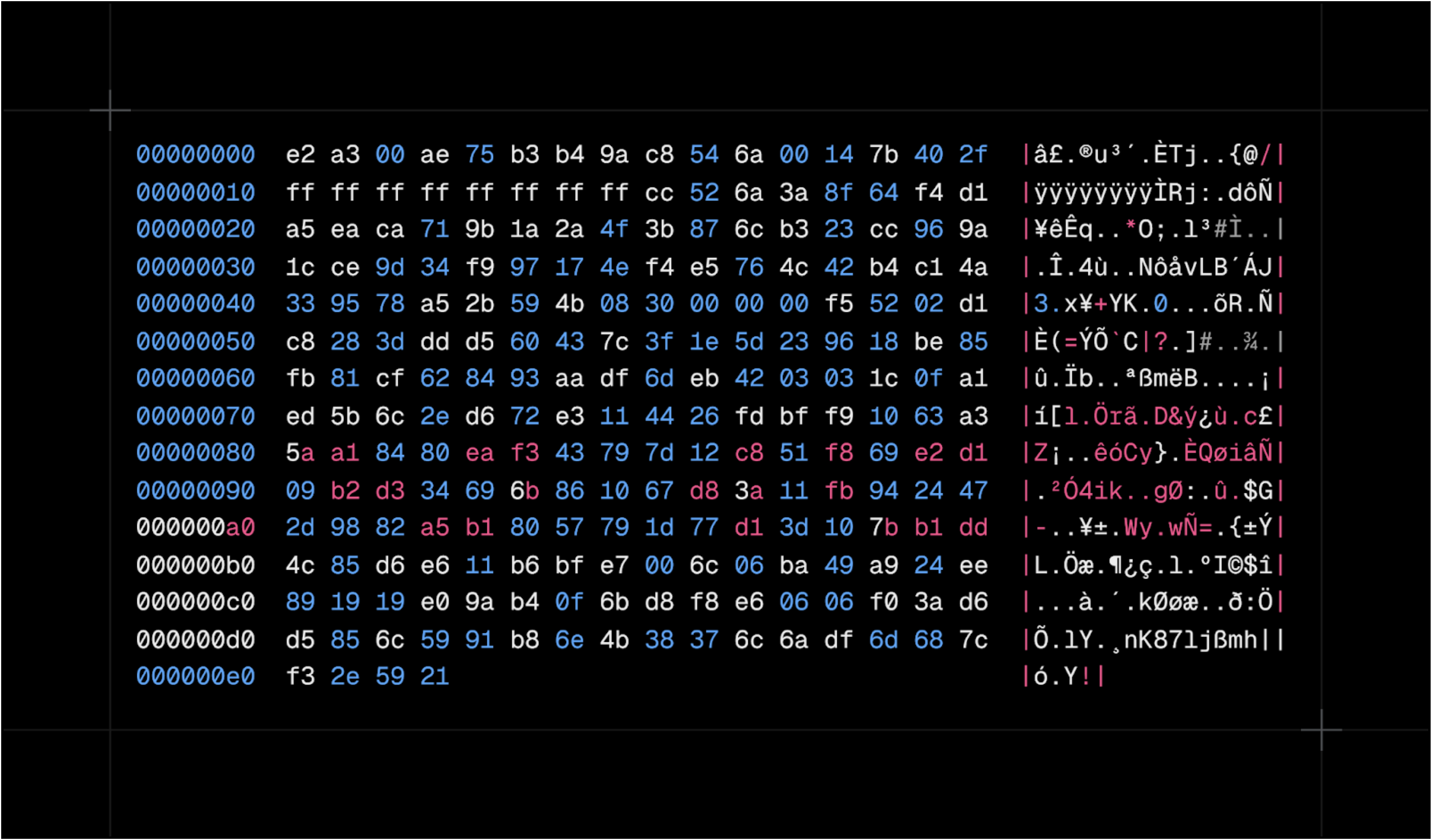

Tutaj musimy zdać sobie sprawę, czym w istocie jest mikrokod. Można go opisać jako niskopoziomowy zestaw instrukcji, który implementuje bardziej złożone instrukcje maszynowe wewnątrz samego chipu procesora. Mikrokod działa na poziomie sprzętowym procesora i jest niewidoczny dla programistów piszących w językach wysokiego poziomu lub nawet w asemblerze. I właśnie możliwość aktualizacji mikrokodu Beek wykorzystał jako potencjalny wektor ataku.

Na czym polega dowód Beeka?

Christiaan Beek, analityk zagrożeń w firmie Rapid7, stworzył eksperymentalny kod, który wykorzystuje wspomniane aktualizacje mikrokodu procesora do ukrycia ransomware’u. Inspiracją dla analityka była luka w procesorach AMD Zen, odkryta na początku 2025 roku przez badaczy Google. Luka ta może umożliwić atakującym modyfikację instrukcji RDRAND (jej zadaniem w normalnym trybie działania jest pobranie kryptograficznie bezpiecznej liczby losowej bezpośrednio z sprzętowego generatora liczb losowych (HRNG) zintegrowanego w procesorze) i wstrzyknięcie niestandardowego mikrokodu, który zawsze wybiera „4” podczas generowania liczby losowej. Nie trzeba być biegłym kryptoanalitykiem, by rozumieć co takie „zepsucie” sprzętowego generatora liczb losowych może oznaczać dla jakości szyfrowania na danym sprzęcie.

Jak się okazuje, jej wykorzystanie pozwoliło na stworzenie dowodu koncepcji (proof-of-concept) wyjątkowo niskopoziomowego ataku ransomware. Innymi słowy Beek zademonstrował jak ransomware może działać na poziomie procesora (czyli w zasadzie najniższym poziomie osiągalnym programowo), omijając standardowe mechanizmy zabezpieczeń.

Zagrożenie praktycznie niewykrywalne tradycyjnymi metodami

Beek określił swoje odkrycie jako „fascynujące”, podkreślając jednak, że nie zamierza publikować kodu ani dokumentacji swojego PoC. Decyzja ta wynika z potencjalnego ryzyka, jakie mogłaby wywołać publiczna dostępność takiego narzędzia w rękach cyberprzestępców. Zamiast tego badacz chce zwrócić uwagę na konieczność wzmacniania zabezpieczeń na najniższych poziomach infrastruktury komputerowej. Niestety, samo ogłoszenie, że coś takiego jest możliwe stanowi swego rodzaju inspirację dla cyberprzestępców, niezależnie od tego, czy ich motywacją jest zwykła chciwość, czy… polecenie służbowe (vide hakerzy Korei Północnej).

Według Beeka, możliwość ukrycia ransomware’u w procesorze otwiera nowy rozdział w ewolucji cyberzagrożeń. Tradycyjne podejścia do zabezpieczeń, takie jak skanowanie plików czy monitorowanie sieci, są niewystarczające wobec ataków działających na poziomie mikrokodu. Tego typu ransomware byłby wyjątkowo trudny do wykrycia i usunięcia, ponieważ operuje poza zasięgiem większości standardowych narzędzi bezpieczeństwa. Mówiąc prościej: jakikolwiek komercyjny antywirus jest bezradny w przypadku ataku na mikrokod. Jednak to absolutnie nie oznacza, że należy zrezygnować z takiej ochrony!

Najważniejsze: czy mamy się obawiać?

Jakkolwiek praca Beeka może spędzać sen z powiek specjalistom od cyberbezpieczeństwa, to nie oznacza ona, że lada moment nasze komputery zostaną masowo zainfekowane, jest ku temu kilka istotnych przesłanek.

Po pierwsze, proof-of-concept stworzony przez Christiaana Beeka pozostaje eksperymentem, a sam badacz nie zamierza publikować kodu ani szczegółów technicznych, co ogranicza ryzyko natychmiastowego wykorzystania tej metody przez cyberprzestępców.

Po drugie, uruchomienie ransomware’u na poziomie mikrokodu procesora wymaga specjalistycznej wiedzy i zaawansowanych umiejętności, co czyni takie ataki trudnymi do masowego zastosowania w porównaniu z tradycyjnymi formami ransomware’u, które wykorzystują prostsze luki, jak słabe hasła czy nieaktualne oprogramowanie.

Po trzecie, producenci procesorów, tacy jak AMD, są już świadomi potencjalnych zagrożeń związanych z lukami w mikrokodzie, co może skłonić ich do szybszego wdrażania poprawek i zabezpieczeń.

Nie zmienia to faktu, że odkrycie Beeka jest poważnym ostrzeżeniem dla branży IT i samych użytkowników. Podkreśla konieczność wzmacniania zabezpieczeń na poziomie sprzętowym oraz zwracania większej uwagi na podstawowe praktyki bezpieczeństwa, takie jak regularne aktualizacje, stosowanie uwierzytelniania wieloskładnikowego i tworzenie kopii zapasowych, czy po prostu unikanie podstawowych błędów by zniwelować ryzyko ataku ransomware. Dla przeciętnego użytkownika atak na poziomie procesora pozostaje na razie dość odległym scenariuszem, ale rosnąca złożoność cyberzagrożeń przypomina, że czujność i dobre nawyki w zakresie bezpieczeństwa są dziś ważniejsze niż kiedykolwiek.

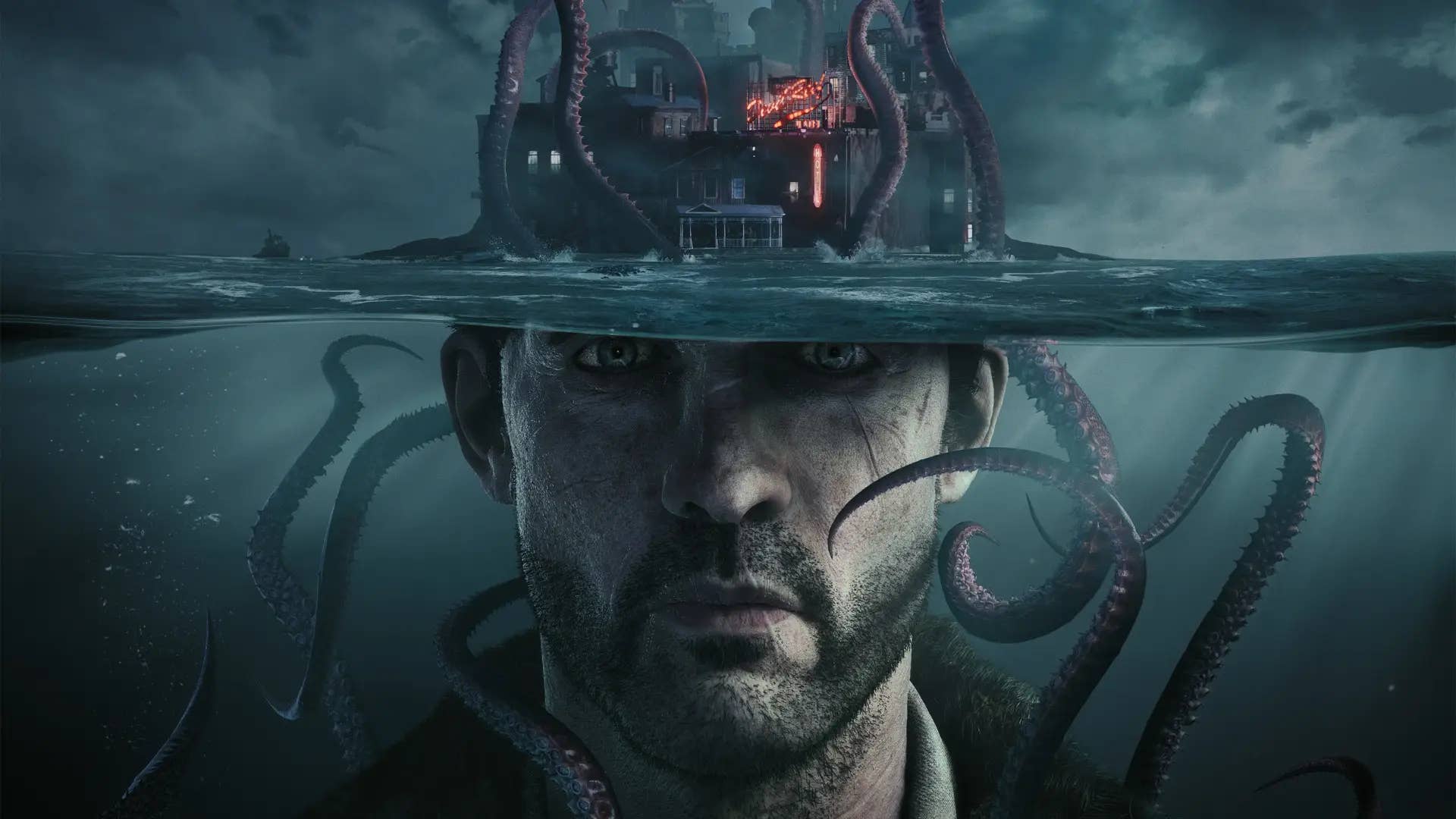

Źródło: TechSpot, opracowanie własne. Zdjęcie otwierające: Krzysztof Wilamowski / Android.com.pl

Część odnośników to linki afiliacyjne lub linki do ofert naszych partnerów. Po kliknięciu możesz zapoznać się z ceną i dostępnością wybranego przez nas produktu – nie ponosisz żadnych kosztów, a jednocześnie wspierasz niezależność zespołu redakcyjnego.

Artykuł Takiego ataku ransomware jeszcze w historii nie było pochodzi z serwisu ANDROID.COM.PL - społeczność entuzjastów technologii.

![Weekendowa Lektura: odcinek 619 [2025-04-13]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)