Nowa luka umożliwia nieautoryzowane przejęcie urządzeń kontroli Wi-Fi w Cisco. Łatajcie!

7 maja Cisco ujawniło krytyczną lukę bezpieczeństwa w oprogramowaniu IOS XE dla kontrolerów sieci bezprzewodowych (Wireless LAN Controllers – WLC). … Czytaj dalej The post Nowa luka umożliwia nieautoryzowane przejęcie urządzeń kontroli Wi-Fi w Cisco. Łatajcie! appeared first on Kapitan Hack.

7 maja Cisco ujawniło krytyczną lukę bezpieczeństwa w oprogramowaniu IOS XE dla kontrolerów sieci bezprzewodowych (Wireless LAN Controllers – WLC). Podatność została oznaczona jako CVE-2025-20188. Umożliwia nieautoryzowanym atakującym pełne przejęcie kontroli nad podatnymi urządzeniami.

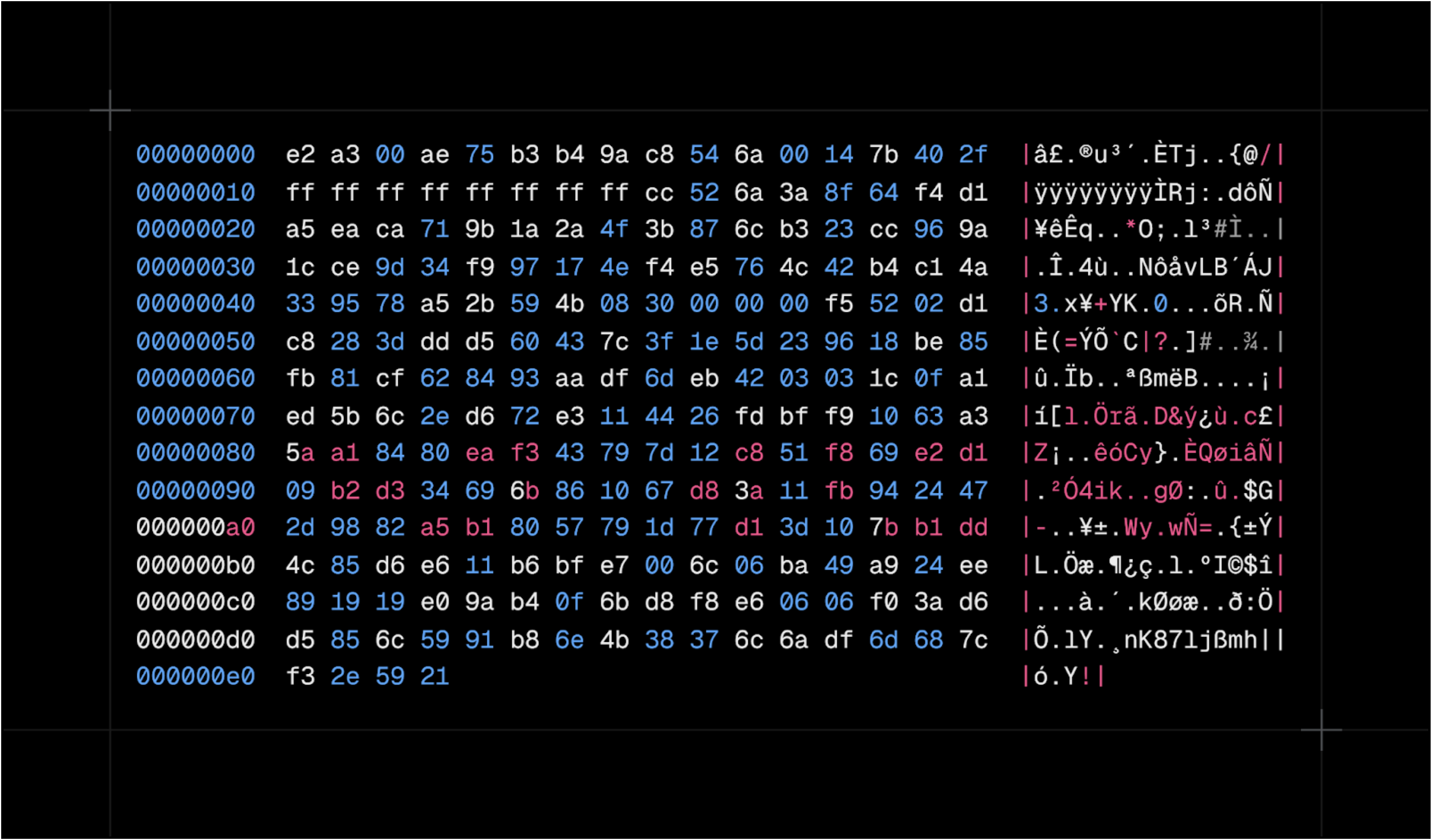

Szczegóły techniczne luki CVE-2025-20188

Podatność została wykryta przez X.B. z Cisco Advanced Security Initiatives Group (ASIG) podczas wewnętrznych testów bezpieczeństwa. Błąd znajduje się w funkcji Out-of-Band AP Image Download w oprogramowaniu Cisco IOS XE dla WLC. Jej przyczyną jest obecność zakodowanego na stałe tokena JSON Web Token (JWT) w systemie. Atakujący mogą wykorzystać tę lukę, wysyłając specjalnie spreparowane żądania HTTPS do interfejsu pobierania obrazu AP, co pozwala na przesyłanie złośliwych plików do dowolnych lokalizacji i wykonywanie poleceń z uprawnieniami root.

Narażone produkty

W niebezpieczeństwie są produkty Cisco z uruchomionym podatnym oprogramowaniem IOS XE i włączoną funkcją Out-of-Band AP Image Download:

- Catalyst 9800-CL Wireless Controllers for Cloud,

- Catalyst 9800 Embedded Wireless Controller dla serii przełączników Catalyst 9300, 9400 i 9500,

- Catalyst 9800 Series Wireless Controllers,

- Embedded Wireless Controller na punktach dostępowych Catalyst.

Cisco potwierdziło, że podatność nie dotyczy następujących produktów:

- oprogramowanie IOS,

- oprogramowanie IOS XE działające na urządzeniach, które nie pełnią funkcji kontrolerów WLC i nie są wymienione w sekcji „Podatne produkty” komunikatu,

- oprogramowanie IOS XR,

- produkty Meraki,

- oprogramowanie NX-OS,

- oprogramowanie WLC AireOS.

Administratorzy mogą sprawdzić, czy ich urządzenia są podatne, używając polecenia:

show running-config | include ap upgradeJeśli wynik zawiera „ap upgrade method https”, urządzenie jest podatne.

Znaczenie luki

Błąd stanowi poważne zagrożenie dla sieci przedsiębiorstw korzystających z podatnych kontrolerów bezprzewodowych Cisco. Połączenie zdalnego dostępu, braku wymagań dotyczących uwierzytelniania i możliwości wykonywania poleceń z uprawnieniami root czyni tę lukę szczególnie niebezpieczną.

Działania zalecane dla administratorów

- Natychmiast zaktualizuj oprogramowanie do najnowszej wersji zawierającej poprawkę.

- Jeśli aktualizacja nie jest możliwa od razu, wyłącz funkcję Out-of-Band AP Image Download.

- Monitoruj logi systemowe pod kątem nieautoryzowanych działań.

- Regularnie sprawdzaj dostępność nowych aktualizacji i zaleceń bezpieczeństwa od Cisco.

Zespół Cisco Product Security Incident Response Team (PSIRT) nie ma informacji o żadnych publicznych ogłoszeniach ani złośliwym wykorzystaniu opisanej podatności.

Celem zdobycia dalszych informacji i szczegółowych instrukcji dotyczących aktualizacji oraz zabezpieczeń odwiedź oficjalną stronę Cisco Security Advisory: CVE-2025-20188.

The post Nowa luka umożliwia nieautoryzowane przejęcie urządzeń kontroli Wi-Fi w Cisco. Łatajcie! appeared first on Kapitan Hack.

![Weekendowa Lektura: odcinek 619 [2025-04-13]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)

![Dla Rosjan to już codzienność. Piekielnie droga bomba w akcji [WIDEO]](https://cdn.komputerswiat.pl/1/S8Ik9lBaHR0cHM6Ly9vY2RuLmV1L3B1bHNjbXMvTURBXy9lMTZmN2M4YjJkMjRkYTQ4ZDU2YmQwYjEzMzJmMDgxMy5qcGeSlQMBAM0J_s0Fn5MFzQSwzQMg3gACoTAHoTEE?#)

![Pioruny i F-35. Polska i Belgia zwiększają współpracę [KOMENTARZ]](https://cdn.defence24.pl/2025/05/13/1920x1080px/DFXAsHVDq3hgyePOwkk6s0beGR44UPMsDGp6MGG3.z2pz.jpg)