9 maja 2025

◢ #unknownews ◣Zapraszam do lektury dzisiejszego wydania newslettera.Jeśli interesujesz się tematyką sztucznej inteligencji i technologią no-code jednocześnie, to odbierz dostęp do tego darmowego szkolenia.1) Jak stworzyłem Perfect Wiki i doszedłem do sporych zysków bez inwestorówhttps://habr.com/en/articles/905812/INFO: Twórca Perfect Wiki opowiada o tym, jak zbudował prostą, ale potrzebną aplikację integrującą się w pełni z Microsoft Teams, która zastępuje niewygodną, wbudowaną wiki firmy Microsoft. Projekt powstał po godzinach, bez inwestorów ani dużego zespołu, a dziś obsługuje ponad 500 firm na całym świecie, przynosząc spory zysk twórcy. Artykuł zawiera konkretne informacje o rozwoju produktu, pozyskiwaniu pierwszych klientów, metodach zbierania feedbacku i podejściu do prowadzenia biznesu software'owego ogólnie.2) Dlaczego wybory przez internet to zły pomysł (film, 31m)https://www.youtube.com/watch?v=UK3-wB68ZGkINFO: Coraz częściej pojawiają się pomysły przeprowadzania wyborów przez internet – dla wygody, większej frekwencji i nowoczesności. Film punkt po punkcie wykazuje, że mimo pozornych zalet e-głosowania, ryzyka technologiczne i społeczne są ogromne. Omawiane są kwestie związane z bezpieczeństwem, niezawodnością, tajnością, dostępnością oraz podatnościami na dezinformację i manipulacje. Przykłady z innych krajów (Szwajcaria, Estonia, USA) pokazują, że nawet przy wysokim poziomie zaawansowania technologicznego trudno zbudować system, który zachowa wszystkie niezbędne cechy wyborów demokratycznych.3) Kolekcja 700+ zdokeryzowanych aplikacji gotowych do użyciahttps://awesome-docker-compose.com/INFO: Zbiór linków do przydatnych projektów i narzędzi opartych o Docker Compose. Znajdziesz tu zestawy kontenerów do self-hostingu, nauki konteneryzacji, a także gotowe środowiska developerskie i testowe. Kliknij zakładkę “Apps” w górnym menu, a później wybierz kategorię, która Cię interesuje.4) Jak działają fałszywe kampanie na Facebooku i co robią z Twoimi danymihttps://www.sirt.pl/falszywe-kampanie-w-social-mediach-jak-wyludzane-sa-twoje-dane/INFO: Oszuści zamieszczają na Facebooku reklamy promujące np. petycje społeczne czy rzekome karty paliwowe, które w rzeczywistości prowadzą na strony phishingowe. Ofiara proszona jest o podanie danych osobowych, a następnie o zalogowanie się do bankowości online “w celu potwierdzenia tożsamości”. W artykule pokazano, jak wygląda schemat ataku, jakich treści unikać i na co zwracać uwagę, by chronić swoje dane.5) Jak śledzą nas strony kandydatów na prezydenta? Analiza pod kątem prywatnościhttps://www.internet-czas-dzialac.pl/wybory-2025-jak-sledza-nas-strony-internetowe-kandydatow-na-prezydenta-ranking/INFO: Autorzy przeanalizowali strony kandydatów na Prezydenta RP w tegorocznych wyborach pod kątem zgodności mechanizmów zgód na cookies z wymaganiami RODO – zbadano m.in., czy użytkownik może łatwo odmówić zgody i czy taki wybór jest respektowany. Jest lepiej niż podczas podobnego badania sprzed 2 lat, ale nadal wygląda to kiepsko. Wrzucam raczej jako ciekawostkę. Sumienne przestrzeganie RODO nie przekłada się na wyniki sondaży ani nie wyraża poparcia dla danego kandydata.6) Cloudflare udostępnia API do robienia screenshotów i manipulacji stroną w czasie rzeczywistymhttps://www.raymondcamden.com/2025/04/25/using-cloudflares-browser-rendering-apis-for-screenshotsINFO: Cloudflare oferuje zestaw Browser Rendering APIs, które umożliwiają m.in. generowanie screenshotów, pobieranie zrenderowanego (już po wykonaniu JS) HTML-a, a także konwersję stron do PDF lub Markdown. Interfejs API pozwala m.in. zmieniać viewport, wstrzykiwać własne CSS/JS czy czekać na pojawienie się selektora, zanim wykona zrzut. Co ważne – funkcje są dostępne także w darmowym planie, z limitem 6 wywołań na minutę.7) Darmowe Szkolenie z AI: stwórz Agenta AI i automatyzację. Wdróż RAG i MaxKB [sponsorowane]https://asdevops.pl/warsztaty/INFO: Jeśli chcesz nauczyć się tworzenia agentów AI z wykorzystaniem technologii no-code, a przy tym chcesz zadbać o zgodność z RODO i o prywatność swoich użytkowników, to odbierz dostęp do tego darmowego szkolenia. Oferta wygasa 16 maja o 23:59.8) Smartfon nie podsłuchuje Cię przez mikrofon, ale prawda jest jeszcze bardziej niepokojącahttps://newatlas.com/computers/smartphone-listening-conversations-ads-facebook/INFO: Artykuł stara się obalić popularną teorię spiskową, że np. Facebook wykorzystuje mikrofon w smartfonie do podsłuchiwania użytkowników i serwowania im spersonalizowanych reklam. Faktyczne przyczyny trafnych reklam są znacznie bardziej złożone i wynikają z ogromnych ilości danych, jakie gromadzone są o użytkownikach na inne sposoby. Badacze za to odkryli coś bardziej niepokojącego w kwestii śledzenia użytkowników. Więcej w artykule.9) Jak cyberprzestępcy radzą sobie w 2025 roku?https://vin01.github.io/piptagole/cybcecrime/security/cybersecurity/2025/05/05/state-cyber-security.htmlINFO: Coraz więcej użytkowników korzysta z oprogramowania podnoszącego bezpieczeństw

◢ #unknownews ◣

Zapraszam do lektury dzisiejszego wydania newslettera.

1) Jak stworzyłem Perfect Wiki i doszedłem do sporych zysków bez inwestorów

https://habr.com/en/articles/905812/

INFO: Twórca Perfect Wiki opowiada o tym, jak zbudował prostą, ale potrzebną aplikację integrującą się w pełni z Microsoft Teams, która zastępuje niewygodną, wbudowaną wiki firmy Microsoft. Projekt powstał po godzinach, bez inwestorów ani dużego zespołu, a dziś obsługuje ponad 500 firm na całym świecie, przynosząc spory zysk twórcy. Artykuł zawiera konkretne informacje o rozwoju produktu, pozyskiwaniu pierwszych klientów, metodach zbierania feedbacku i podejściu do prowadzenia biznesu software'owego ogólnie.

2) Dlaczego wybory przez internet to zły pomysł (film, 31m)

https://www.youtube.com/watch?v=UK3-wB68ZGk

INFO: Coraz częściej pojawiają się pomysły przeprowadzania wyborów przez internet – dla wygody, większej frekwencji i nowoczesności. Film punkt po punkcie wykazuje, że mimo pozornych zalet e-głosowania, ryzyka technologiczne i społeczne są ogromne. Omawiane są kwestie związane z bezpieczeństwem, niezawodnością, tajnością, dostępnością oraz podatnościami na dezinformację i manipulacje. Przykłady z innych krajów (Szwajcaria, Estonia, USA) pokazują, że nawet przy wysokim poziomie zaawansowania technologicznego trudno zbudować system, który zachowa wszystkie niezbędne cechy wyborów demokratycznych.

3) Kolekcja 700+ zdokeryzowanych aplikacji gotowych do użycia

https://awesome-docker-compose.com/

INFO: Zbiór linków do przydatnych projektów i narzędzi opartych o Docker Compose. Znajdziesz tu zestawy kontenerów do self-hostingu, nauki konteneryzacji, a także gotowe środowiska developerskie i testowe. Kliknij zakładkę “Apps” w górnym menu, a później wybierz kategorię, która Cię interesuje.

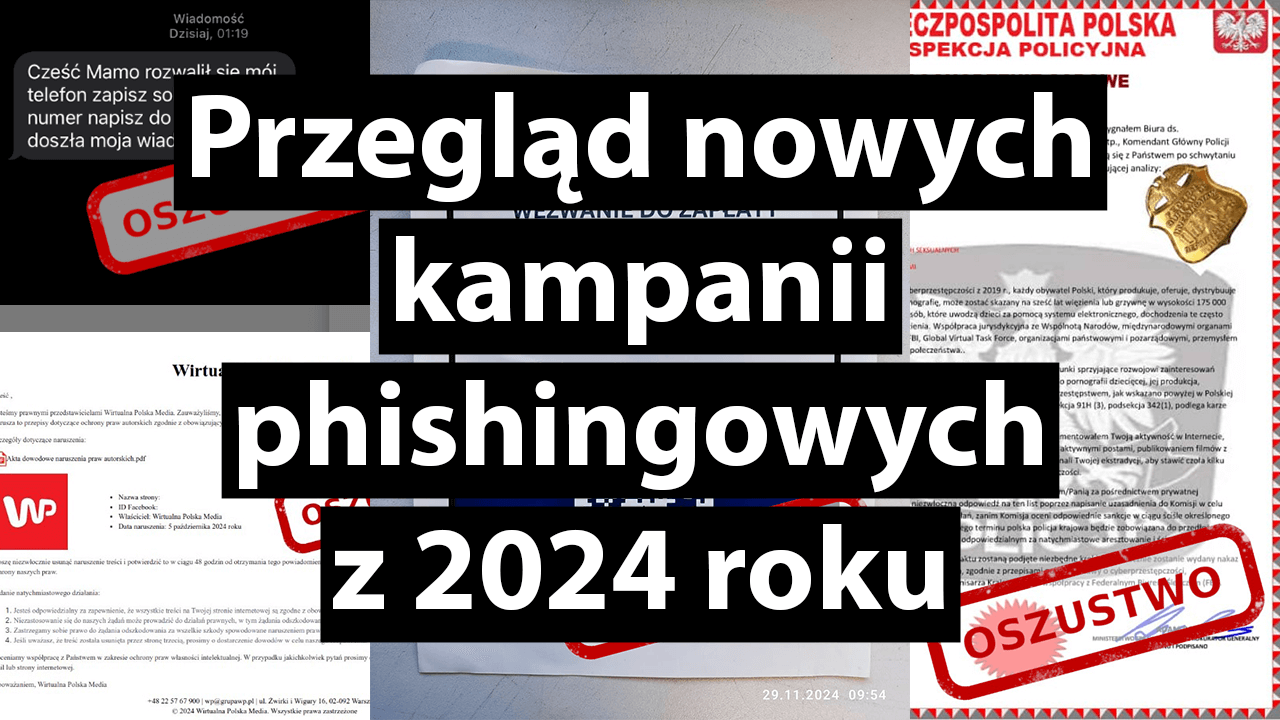

4) Jak działają fałszywe kampanie na Facebooku i co robią z Twoimi danymi

https://www.sirt.pl/falszywe-kampanie-w-social-mediach-jak-wyludzane-sa-twoje-dane/

INFO: Oszuści zamieszczają na Facebooku reklamy promujące np. petycje społeczne czy rzekome karty paliwowe, które w rzeczywistości prowadzą na strony phishingowe. Ofiara proszona jest o podanie danych osobowych, a następnie o zalogowanie się do bankowości online “w celu potwierdzenia tożsamości”. W artykule pokazano, jak wygląda schemat ataku, jakich treści unikać i na co zwracać uwagę, by chronić swoje dane.

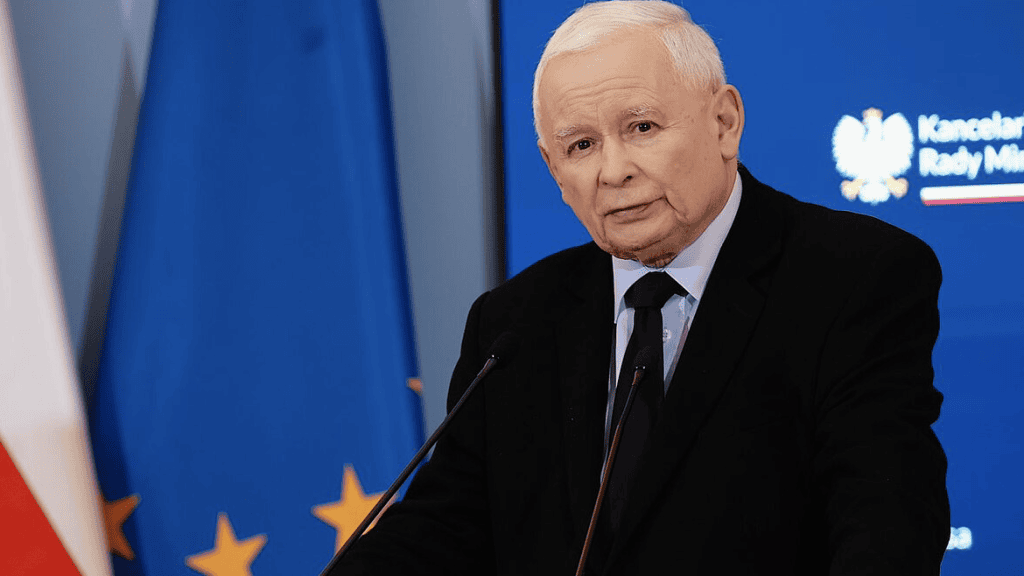

5) Jak śledzą nas strony kandydatów na prezydenta? Analiza pod kątem prywatności

https://www.internet-czas-dzialac.pl/wybory-2025-jak-sledza-nas-strony-internetowe-kandydatow-na-prezydenta-ranking/

INFO: Autorzy przeanalizowali strony kandydatów na Prezydenta RP w tegorocznych wyborach pod kątem zgodności mechanizmów zgód na cookies z wymaganiami RODO – zbadano m.in., czy użytkownik może łatwo odmówić zgody i czy taki wybór jest respektowany. Jest lepiej niż podczas podobnego badania sprzed 2 lat, ale nadal wygląda to kiepsko. Wrzucam raczej jako ciekawostkę. Sumienne przestrzeganie RODO nie przekłada się na wyniki sondaży ani nie wyraża poparcia dla danego kandydata.

6) Cloudflare udostępnia API do robienia screenshotów i manipulacji stroną w czasie rzeczywistym

https://www.raymondcamden.com/2025/04/25/using-cloudflares-browser-rendering-apis-for-screenshots

INFO: Cloudflare oferuje zestaw Browser Rendering APIs, które umożliwiają m.in. generowanie screenshotów, pobieranie zrenderowanego (już po wykonaniu JS) HTML-a, a także konwersję stron do PDF lub Markdown. Interfejs API pozwala m.in. zmieniać viewport, wstrzykiwać własne CSS/JS czy czekać na pojawienie się selektora, zanim wykona zrzut. Co ważne – funkcje są dostępne także w darmowym planie, z limitem 6 wywołań na minutę.

7) Darmowe Szkolenie z AI: stwórz Agenta AI i automatyzację. Wdróż RAG i MaxKB [sponsorowane]

https://asdevops.pl/warsztaty/

INFO: Jeśli chcesz nauczyć się tworzenia agentów AI z wykorzystaniem technologii no-code, a przy tym chcesz zadbać o zgodność z RODO i o prywatność swoich użytkowników, to odbierz dostęp do tego darmowego szkolenia. Oferta wygasa 16 maja o 23:59.

8) Smartfon nie podsłuchuje Cię przez mikrofon, ale prawda jest jeszcze bardziej niepokojąca

https://newatlas.com/computers/smartphone-listening-conversations-ads-facebook/

INFO: Artykuł stara się obalić popularną teorię spiskową, że np. Facebook wykorzystuje mikrofon w smartfonie do podsłuchiwania użytkowników i serwowania im spersonalizowanych reklam. Faktyczne przyczyny trafnych reklam są znacznie bardziej złożone i wynikają z ogromnych ilości danych, jakie gromadzone są o użytkownikach na inne sposoby. Badacze za to odkryli coś bardziej niepokojącego w kwestii śledzenia użytkowników. Więcej w artykule.

9) Jak cyberprzestępcy radzą sobie w 2025 roku?

https://vin01.github.io/piptagole/cybcecrime/security/cybersecurity/2025/05/05/state-cyber-security.html

INFO: Coraz więcej użytkowników korzysta z oprogramowania podnoszącego bezpieczeństwo komputera. Czasami są to systemy antywirusowe, czasami DNS-y blokujące niebezpieczne domeny, a u użytkowników korporacyjnych nawet bardzo zaawansowane systemy wykrywające ataki, a wszystko to na nic. Cyberprzestępcy znaleźli metodę na ominięcie większości tych ograniczeń. Jak się hostują, na czym zarabiają i co nielegalnego oferują przestępcy? O tym przeczytasz w artykule.

10) Rybbit Analytics - otwartoźródłowa alternatywa dla Google Analytics dbająca o prywatność

https://github.com/rybbit-io/rybbit

INFO: Kolejne narzędzie self-hosted (ale mają też płatną wersję SaaS) oferujące pełen zestaw metryk webowych (odsłony, użytkownicy, czas trwania sesji, współczynnik odrzuceń itp.), a przy tym zgodne z RODO/GDPR i niekorzystające z ciasteczek ani śledzenia użytkowników. Obsługuje też cele, lejki, ścieżki użytkowników i prezentuje dane w czasie rzeczywistym. Jeśli chcesz zobaczyć, jak to działa w praktyce, to przejdź na stronę wersji SaaS i odpal demo. To, co mnie pozytywnie zaskoczyło w narzędziu, to fakt, że jest… ładne!

11) Uruchom Bielik v3.0 na Google Colab bez żadnych kosztów

https://www.youtube.com/watch?v=wJjhrAnTFW8

INFO: Poradnik oraz gotowy Colab notebook pokazujący, jak szybko i całkowicie za darmo uruchomić nowy model Bielik v3 w chmurze. Dobra metoda na bezkosztową zabawę z modelami LLM. Tej samej metody możesz użyć do uruchomienia innych, niewielkich modeli (tutaj Bielik ma rozmiar 4.5B parametrów).

12) Przegląd 14 zaawansowanych funkcji Pythona, które rzadko trafiają do mainstreamowych zestawień

https://blog.edward-li.com/tech/advanced-python-features

INFO: Znajdziesz tu m.in. overloady, adnotacje typu future, protokoły, metaklasy, lazy-eval typów oraz zaawansowane użycie f-stringów. Artykuł zawiera krótkie przykłady i odnośniki do dalszych źródeł, jeśli chcesz zgłębić któryś z tematów. Lektura dla bardziej doświadczonych programistów Pythona.

13) Podsumowanie kampanii sprzedażowej szkolenia ze scrapowania 2025

https://informatykzakladowy.pl/podsumowanie-kampanii-sprzedazowej-szkolenia-ze-scrapowania-2025/

INFO: “Informatyk Zakładowy” dzieli się swoją kampanią sprzedażową kursu ze scrapowania danych. Sporo informacji o przebiegu kampanii, kosztach z tym związanych itp. Tekst może być źródłem inspiracji i punktów odniesienia dla twórców cyfrowych i osób rozwijających własne produkty online. Opisywanego produktu nie da się już kupić.

14) Na co zwrócić uwagę, żeby Twoja strona WWW nie złamała prawa (film, 20m)

https://www.youtube.com/watch?v=Tm4EIQtC878

INFO: Praktyczne spojrzenie na obowiązki prawne związane z prowadzeniem strony internetowej. Tomasz Palak na konferencji Infoshare omawia najczęstsze błędy, które mogą prowadzić do kar finansowych: niepoprawne wdrożenie banerów cookie, checkboxy blokujące konwersję, brak zgodności ze standardami WCAG 2.1 czy nieprawidłowe oznaczanie promocji. Pokazane są działające narzędzia, którymi można automatycznie sprawdzić, co na stronie może budzić wątpliwości prawne. Fajna i lekka prelekcja.

15) TmuxAI - asystent AI pomagający Ci w terminalu

https://tmuxai.dev/

INFO: To nieinwazyjny asystent tekstowy, który działa wewnątrz sesji tmuxa i obserwuje Twoją pracę w czasie rzeczywistym, by proponować pomocne komendy lub zmiany w tym, co robisz (ale nie zrobi niczego bez Twojej wiedzy i zgody!). Wyróżnia się brakiem potrzeby konfiguracji, wsparciem dla dowolnych środowisk terminalowych (w tym CLI baz danych i urządzeń sieciowych) oraz kontekstowym działaniem opartym na zawartości ekranu. Opcjonalny tryb “watch mode” pozwala też aktywnie podpowiadać Ci, jak coś zrobić lepiej.

16) Roons – zestaw do budowy mechanicznego komputera

https://whomtech.com/show-hn/

INFO: Autor projektu stworzył zestaw do budowy miniaturowych komputerów mechanicznych, bazujący na koncepcji ‘loom automaton’ — fizycznego systemu bramek logicznych sterowanych kulkami. Wszystko działa na zasadzie przesuwających się płytek (tzw. roons), które prowadzą kule zgodnie z zakodowaną wcześniej logiką, co pozwala konstruować rejestry, liczniki czy pełne procesory w zminiaturyzowanej formie. Fajne!

17) Amiga 600 jako prezent komunijny z 1993 roku (film, 25m)

https://www.youtube.com/watch?v=tFvPwjO3VRQ

INFO: Film o komputerowej nostalgii z lat 90. Autor wraca do 1993 roku, kiedy dostał Amigę 600 jako prezent komunijny. Opowiada o wspomnianym komputerze. Pokazuje zawartość oryginalnego pudełka, prezentuje ulubione gry z tamtego okresu, wspomina o pirackich dyskietkach i rytuale podłączania sprzętu do telewizora. Nie brakuje tu ciekawostek technicznych, takich jak opis chipów, portów i peryferiów Amigi. Film dla fanów retro i dawnych komputerów domowych.

18) Czy da się aktywować wszystkie wersje Windowsa przy pomocy ChatGPT? (film, 19m)

https://www.youtube.com/watch?v=I1O2Mrr-FFs

INFO: Autor testuje, czy ChatGPT potrafi wygenerować działające klucze aktywacyjne dla różnych wersji Windowsa – od 95 aż po Vistę. Czasami prosi o klucze wprost, a niekiedy używa on pewnych sztuczek, aby je zdobyć. Jak chętny jest chat do pomocy w piraceniu softu? Więcej szczegółów w filmie.

19) Przeróbmy Mac Mini z M4 na laptopa (film, 12m)

https://www.youtube.com/watch?v=MNnpzamnX84

INFO: Pomysł na zestaw przenośny z najnowszym Mac Mini M4 – zintegrowana konstrukcja łącząca komputer, ekran dotykowy oraz klawiaturę Apple w jednej kompaktowej obudowie. Autor wykorzystał druk 3D oraz nowoczesną drukarkę Bambu Lab H2D do stworzenia w pełni funkcjonalnego stanowiska pracy, które można łatwo transportować. Film pokazuje cały proces projektowania, ulepszania projektu, testowania i montażu itp.

20) Jednostki 'LH’ i 'RLH’ w CSS - nowy wymiar kontroli nad typografią

https://webkit.org/blog/16831/line-height-units/

INFO: Nowe jednostki w CSS pozwalają powiązać rozmiary elementów z aktualną wysokością linii tekstu, co pozwala na lepsze kontrolowanie rozmieszczenia tekstu. Przykładowo, ustawienie marginesów tekstu na 1lh zamiast standardowego 1em daje zauważalnie bardziej dopracowany wizualnie efekt. Wsparcie dla tych jednostek jest już dostępne w większości przeglądarek, a brakującym przeglądarkom można zapewnić wersję zapasową za pomocą prostych technik progresywnego ulepszania.

21) Jak wdrażać AI w przedsiębiorstwach? - poradnik od OpenAI (PDF, 25 stron)

https://cdn.openai.com/business-guides-and-resources/ai-in-the-enterprise.pdf

INFO: To poradnik stworzony przez OpenAI, który wyjaśnia, jak wdrażanie generatywnej sztucznej inteligencji różni się od wdrażania jakiejkolwiek innej technologii. Dowiesz się z niego, jak poprawnie podejść do tego procesu i jak z sukcesem go zrealizować, przestrzegając przy tym siedmiu głównych zasad, które sugerują autorzy.

22) Podziały wśród programistów Reacta – o co chodzi? (film, 6m)

https://www.youtube.com/watch?v=lLJbHHeFSsE

INFO: Społeczność Reacta coraz częściej dzieli się na obozy, szczególnie w kontekście nowych narzędzi i zmian w ekosystemie. Ten krótki film pokazuje, gdzie leżą punkty sporne – od React Server Components, przez Next.js, aż po działania Vercela. Jeśli interesują Cię obecne trendy i kierunek, w jakim zmierza React, to rzuć okiem.

23) Jak zbudować własny serwer MCP do integracji z AI i smart home (film, 14m)

https://www.youtube.com/watch?v=oP49EHjMTHc

INFO: Praktyczny poradnik pokazujący, jak stworzyć własny serwer MCP (Model Context Protocol), który pozwala modelom językowym (np. Claude) wykonywać rzeczywiste działania – np. sterować smart żarówkami. W filmie zobaczysz, jak w edytorze Cursor AI wygenerować projekt serwera w TypeScript, zintegrować go z API Tuya oraz przetestować całość przy pomocy Inspector MCP. Pokazana jest też konfiguracja serwera w aplikacji Cloud Desktop, co umożliwia pełną integrację z AI. Dobry materiał nie tylko dla fanów AI, ale także dla osób zainteresowanych tematyką smart home.

24) Indeks Google jako wielowarstwowa pamięć cyfrowa - o zanikaniu informacji w internecie

https://dadalo.pl/posts/2024-01-palimpsesty-cyfrowe-zanikanie-informacji/

INFO: Artykuł opowiada o postępującej erozji cyfrowej pamięci i znikaniu treści z internetu: od blogów i publikacji naukowych po zdjęcia i multimedia, które przestają być dostępne przez upadek stron, błędy techniczne czy brak wsparcia dla starszych nośników. Autor analizuje, jak wyszukiwarka Google coraz częściej działa jak cyfrowy palimpsest (to taki dokument historyczny, na którym oryginalny tekst zastąpiono nowym), nadpisując i wymazując informacje zgodnie z algorytmiczną logiką popularności, co prowadzi do ukrywania lub wykluczania mniej cytowanych danych. Ciekawy temat.

25) Powerbank z jednorazówek po e-papierosach? (film, 16m)

https://www.youtube.com/watch?v=kMiJdfgIfqI

INFO: Ciekawy projekt polegający na wykorzystaniu akumulatorów ze zużytych, jednorazowych e-papierosów do zbudowania całkiem imponującego powerbanku, mogącego nawet zasilać laptopa o mocy do 100 W i to w trybie szybkiego ładowania. Wrzucam jako ciekawostkę.

26) Czy kolejność wartości atrybutów HTML ma znaczenie?

https://shkspr.mobi/blog/2025/04/html-oddities-does-the-order-of-attribute-values-matter/

INFO: Na pierwszy rzut oka wydaje się, że kolejność wartości w atrybutach takich jak class nie ma znaczenia, jednak są wyjątki, w których taka kolejność odgrywa kluczową rolę. W artykule autor opisał różnicę między zestawami uporządkowanymi a nieuporządkowanymi oraz pokazał, które atrybuty (np. accesskey, autocomplete, srcset) wymagają zachowania konkretnej kolejności, aby działały zgodnie z oczekiwaniami. Dobra lektura dla tych, którzy chcą zrozumieć subtelne, a czasem niedokumentowane niuanse działania HTML-a i CSS-a.

27) Banki będą mogły porównać zdjęcie z dowodu z tym w rejestrze państwowym

https://niebezpiecznik.pl/post/banki-moga-zyskac-dostep-do-zdjec-z-rejestru-dowodow-osobistych/

INFO: Rząd pracuje nad nowelizacją przepisów, która umożliwi bankom i innym instytucjom dostęp do zdjęć z Rejestru Dowodów Osobistych w celu ograniczenia kradzieży tożsamości. Po pozytywnej weryfikacji danych dokumentu instytucja będzie mogła sprawdzić, czy zamieszczona w nim fotografia odpowiada tej z rejestru. Więcej w artykule.

28) Burstable VM z użyciem cgroups v2

https://www.ubicloud.com/blog/building-burstables-cpu-slicing-with-cgroups

INFO: Platforma Ubicloud (coś jak konkurencja dla AWS) wprowadza support dla tzw. burstable VMs, czyli maszyn wirtualnych działających na współdzielonych CPU z możliwością tymczasowego zużycia większych zasobów obliczeniowych niż te, które się posiada. Całość oparta jest na mechanizmie cgroups v2 i wykorzystuje kontrolery cpu oraz cpuset do efektywnej izolacji i przydziału mocy obliczeniowej, również z uwzględnieniem mechanizmu burstowania (cpu.max.burst). Artykuł pokazuje, jak z pomocą systemd slice'ów zarządzać VM-kami z różnych klas i tworzyć rozwiązania zbliżone do rozliczania vCPU na komercyjnych platformach chmurowych.

29) Jak przejść z roli inżyniera do konsultanta i co się wtedy zmienia?

https://testdouble.com/insights/from-engineer-to-consultant-the-powerful-shift-from-inward-to-outward-focus

INFO: Artykuł opisuje kluczową zmianę mentalną, jaka następuje podczas przejścia z roli software engineera do roli konsultanta — ze skupienia na sobie i swoich umiejętnościach do skupienia na kliencie, jego potrzebach i otoczeniu. Autor pokazuje, czego wymaga osiągnięcie sukcesu przy zmianie profesji z rozwiązywacza problemów na osobę wspierającą biznes.

30) Rozszerzenia Chrome mogą uciec z sandboxa i przejmować kontrolę nad systemem dzięki lokalnym MCP

https://blog.extensiontotal.com/trust-me-im-local-chrome-extensions-mcp-and-the-sandbox-escape-1875a0ee4823

INFO: Opisana w artykule podatność opiera się na fakcie, że wiele serwerów MCP działających lokalnie nie wymaga żadnego uwierzytelnienia. Chrome extension bez specjalnych uprawnień może połączyć się z takim serwerem i uzyskać dostęp np. do systemu plików czy funkcji Slacka/WhatsAppa, co skutkuje pełnym opuszczeniem sandboxa w przeglądarce Chrome. To realna luka, która zagraża bezpieczeństwu całych środowisk deweloperskich i produkcyjnych.

== LINKI TYLKO DLA PATRONÓW ==

31) Cookie-Bite, czyli omijanie MFA dzięki skradzionym ciasteczkom

https://uw7.org/un_1578229dc4e8f

INFO: Nowoczesne serwisy internetowe często w celu podniesienia bezpieczeństwa wdrażają uwierzytelnianie wieloskładnikowe. Niewiele jednak ono daje, gdy agresor przejmie Twoje ciasteczka z przeglądarki, w której jesteś zalogowany do atakowanego serwisu. Lektura dla fanów tematyki cybersecurity i dla pentesterów.

![Weekendowa Lektura: odcinek 622 [2025-05-03]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![YouTube potrzebuje tej opcji. Brakuje mi jej jak powietrza [OPINIA]](https://static.android.com.pl/uploads/2025/02/youtube-logo-smartfon-1280x853.jpg)

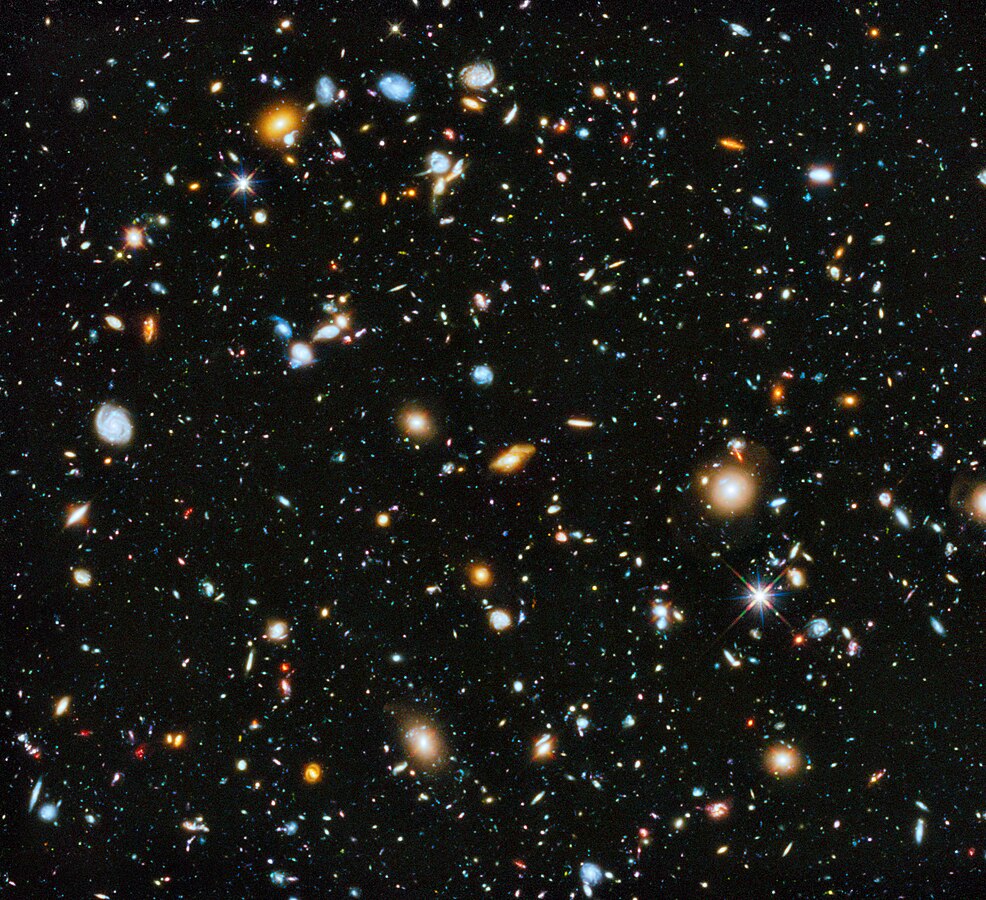

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)

![Dorastanie na Marsie [niepublikowany nigdzie indziej fragment książki]](https://naukatolubie.pl/app/uploads/2025/03/Niespokojnepokolenie_blog.png)