Conti online: l’ultima terribile minaccia si chiama Darcula

Darcula, una piattaforma di phishing-as-a-service, ha rubato 884.000 carte di credito con tecnologie avanzate, intelligenza artificiale generativa, ingegneria sociale e capannoni pieni di smartphone per inviare messaggi truffa.

In soli sette mesi, un gruppo criminale ha messo a segno un colpo globale senza precedenti: grazie a Darcula, un sistema di phishing molto avanzato e altamente automatizzato, ha clonato 884.000 carte di credito attraverso un’operazione coordinata che ha coinvolto 600 operatori attivi in 100 paesi. Darcula ha permesso ai criminali di ottenere oltre 13 milioni di clic su link malevoli, che puntavano a 20.000 domini fraudolenti creati appositamente.

Grazie a un’indagine internazionale condotta da un pool di media europei (NRK, Bayerischer Rundfunk, Le Monde) in collaborazione con la società di cybersecurity Mnemonic, è stato possibile svelare i dettagli di questa complessa organizzazione. Darcula si distingue per la sua capacità di imitare istituti bancari famosi attraverso falsi siti web e per l’invio di messaggi fraudolenti tramite SMS. Le vittime vengono ingannate con notifiche false, come multe stradali o pacchi in attesa di consegna, che le spingono a fornire dati sensibili.

Come funziona Darcula

Il successo di Darcula risiede nell’adozione di tecnologie avanzate che hanno trasformato il panorama delle truffe digitali. Nel 2025, è stato introdotto un generatore automatico di kit di phishing, un convertitore di carte di credito in carte virtuali e algoritmi di intelligenza artificiale generativa. Questi ultimi consentono di creare truffe personalizzate in qualsiasi lingua, aumentando il tasso di successo delle campagne fraudolente.

Al centro di questa infrastruttura criminale si trova il toolkit Magic Cat, un potente strumento scoperto grazie al reverse-engineering condotto da Mnemonic. Magic Cat permette agli operatori di gestire e scalare facilmente le campagne di phishing a livello globale, rendendo la piattaforma accessibile anche a criminali con competenze tecniche limitate.

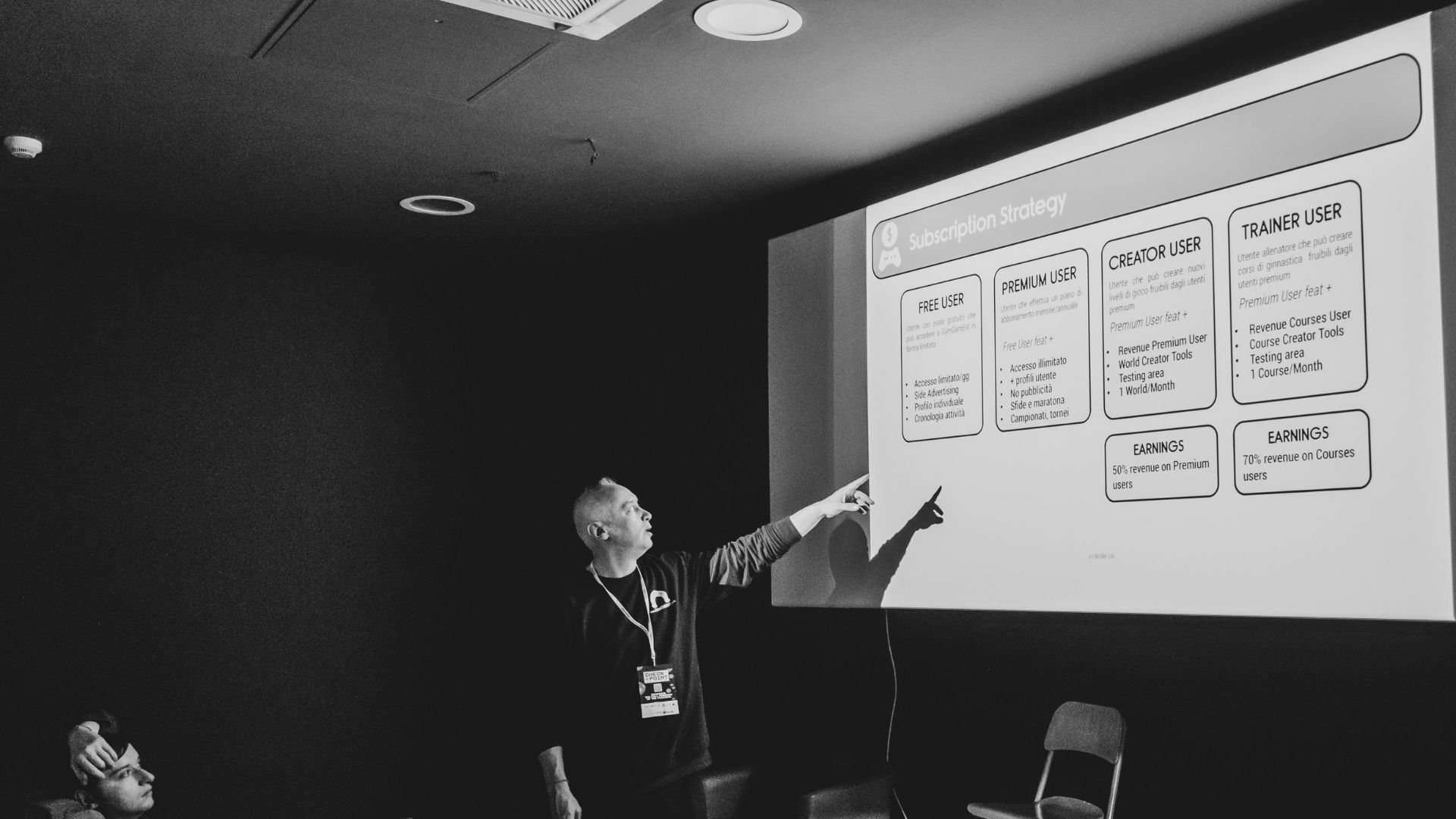

Le indagini hanno portato alla luce collegamenti con un individuo cinese di 24 anni, residente nella provincia di Henan, sospettato di essere legato all’azienda che ha sviluppato Magic Cat. Nonostante le smentite dell’azienda, che afferma di vendere solo software legittimi per la creazione di siti web, un nuovo aggiornamento del toolkit è stato rilasciato, contraddicendo le promesse di cessazione delle attività.

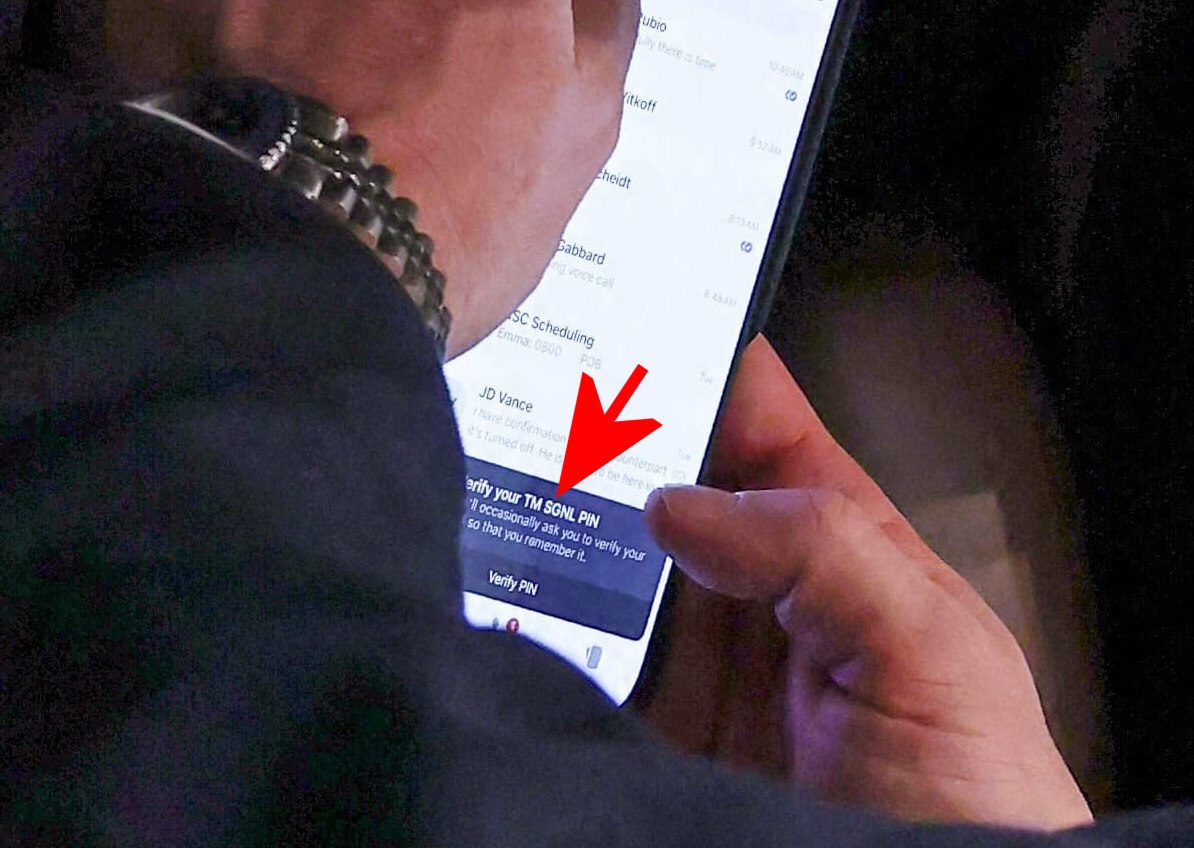

La comunità di truffatori che utilizza Darcula opera principalmente attraverso gruppi Telegram chiusi, dove il cinese è la lingua predominante. Tra i principali operatori figura un utente tailandese noto come “x66/Kris”, considerato uno dei membri di alto livello nella gerarchia dell’organizzazione.

Questi criminali utilizzano infrastrutture sofisticate, come farm di SIM con migliaia di telefoni connessi, usati per inviare messaggi in massa e processare le carte di credito rubate.

Le informazioni raccolte sono state condivise con le autorità competenti, nella speranza di smantellare questa rete criminale e mitigare i danni causati dalle sue attività fraudolente su scala globale. Tuttavia, la natura altamente evoluta e decentralizzata di Darcula rappresenta una sfida significativa per le forze dell’ordine, che devono affrontare una minaccia in continua evoluzione.

Come difendersi da Darcula

Darcula è prettamente un’operazione di phishing, quindi per difendere il proprio conto online da questa minaccia è necessario adottare tutte le precauzioni tipiche di questo tipo di minaccia.

Bisogna sempre evitare di seguire link ricevuti per SMS o altro tipo di messaggio, perché nessuna banca reale li invia: se si riceve un link da un numero che sembra quello della nostra banca è praticamente certo che si tratta di un tentativo di truffa.

Le banche vere, se ci sono problemi con il conto, invitano il correntista a recarsi allo sportello. Per ulteriore cautela, in caso di dubbio, è possibile contattare il numero dell’assistenza clienti della banca e chiedere chiarimenti sul singolo messaggio ricevuto.

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)

/https://www.html.it/app/uploads/2025/05/lens-ai.jpg)

/https://www.html.it/app/uploads/2025/05/sicurezza-copilot.jpg)