SuperCard X y NGate: El nuevo malware que clona tarjetas de crédito por NFC en Android y cómo protegerte

Descubre cómo el malware SuperCard X y NGate clona tarjetas de crédito usando NFC en Android y aprende a protegerte de estos ataques.

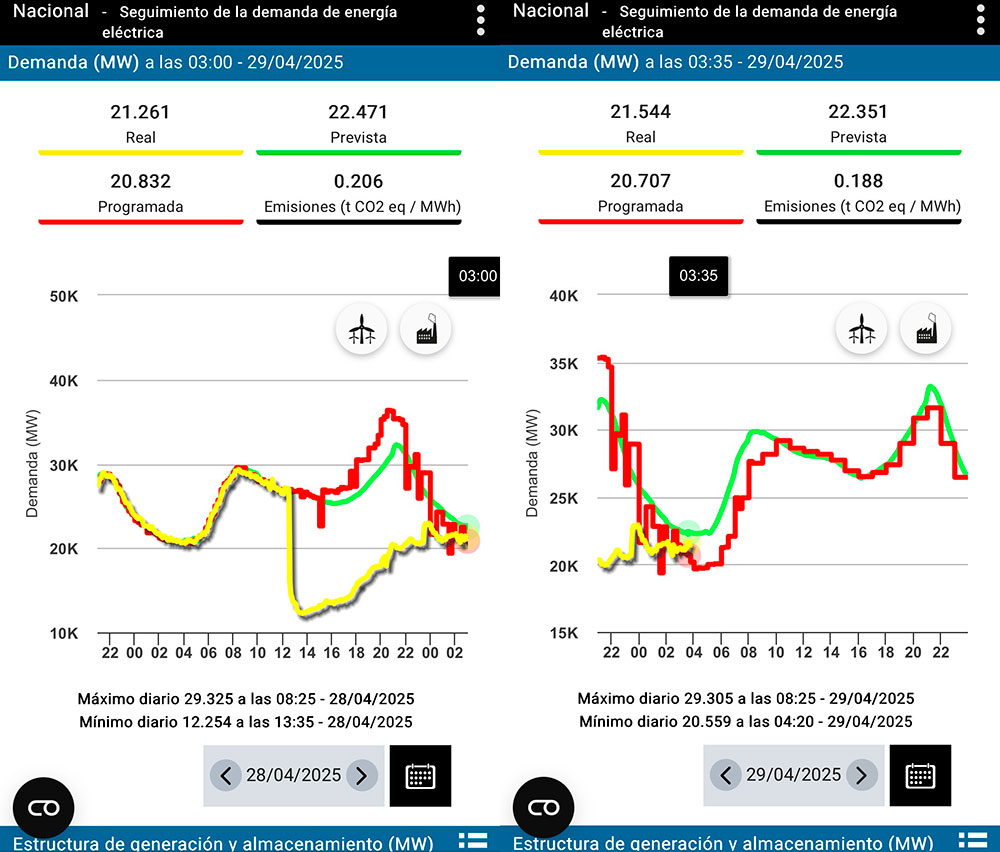

En los últimos meses, el universo Android ha sido sacudido por la aparición de dos nuevos malwares que clonan tarjetas de crédito y son capaces de vaciar cuentas bancarias aprovechando la tecnología NFC. Esta amenaza, orquestada principalmente por dos familias de malware bautizadas como NGate y SuperCard X, está afectando tanto a usuarios comunes como a entidades financieras, y ha puesto en alerta a los expertos en ciberseguridad de todo el mundo. Si utilizas tu móvil para pagos contactless o tienes habilitada la función NFC, es crucial que entiendas cómo operan estas amenazas y qué medidas adoptar para protegerte.

En este artículo, te contamos de forma clara, exhaustiva y actualizada todo lo que debes saber sobre el nuevo malware que clonan tarjetas de crédito a través de NFC en dispositivos Android. Aquí descubrirás cómo actúan los ciberdelincuentes, cuáles son las técnicas de ingeniería social más recientes, cómo logran saltarse las barreras de los antivirus y, por supuesto, qué pasos puedes dar para evitar ser la próxima víctima.

¿Qué está pasando? El punto de partida de la amenaza

Durante el último año, varias firmas de seguridad como ESET y Cleafy han destapado operaciones internacionales dirigidas a usuarios de Android, aprovechando el auge de los pagos sin contacto. La finalidad de estos operativos es una: robar datos de tarjetas bancarias y usarlos para realizar compras o retiradas de dinero en cajeros automáticos y terminales punto de venta (TPV), todo ello sin necesidad de tener físicamente la tarjeta original ni conocer el PIN en la mayoría de los casos.

Los protagonistas de este ataque masivo son especialmente dos programas maliciosos: NGate y SuperCard X. Ambos malwares han revolucionado la forma en la que los criminales clonan tarjetas de crédito, utilizando la comunicación por campo cercano o NFC (Near Field Communication) que incluyen la mayoría de los móviles modernos.

¿Qué es NGate y cómo clonan tarjetas?

NGate apareció en Europa tras una investigación de la firma de seguridad ESET. Se trata de una app maliciosa que logra retransmitir en tiempo real los datos de tarjetas bancarias desde el móvil de la víctima al dispositivo de un atacante. Este, con un móvil Android modificado (rooteado), puede emular la tarjeta de la víctima y llevar a cabo transacciones en cajeros automáticos y TPVs.

Lo novedoso de NGate es el uso indebido de una herramienta académica llamada NFCGate, diseñada por estudiantes en Alemania para estudiar y analizar el tráfico NFC. Los ciberdelincuentes han adaptado este proyecto para interceptar y retransmitir los datos de forma remota. Es decir, cuando alguien acerca su tarjeta al móvil infectado, los datos se transfieren al instante al criminal, aunque esté a cientos de kilómetros.

La infección suele comenzar con un mensaje de phishing (SMS, WhatsApp o correo), haciéndose pasar por el banco de la víctima, advirtiendo de un supuesto problema con su cuenta e indicando la descarga de una aplicación para solucionarlo. Las víctimas, confiadas, instalan la app fuera de Google Play — NGate nunca ha estado en tiendas oficiales — y, sin saberlo, ceden el control del módulo NFC a los atacantes.

Una vez que la aplicación maliciosa está instalada, pide acceso al NFC e indica a la víctima que acerque su tarjeta física al teléfono «para verificarla». En realidad, el móvil está leyendo la información de la tarjeta y transmitiéndola al atacante. NGate incluso puede solicitar información adicional, como el PIN, el identificador bancario o la fecha de nacimiento, para aumentar el control sobre la cuenta.

SuperCard X: la última generación de malwares NFC para Android que clonan tarjetas

SuperCard X representa la evolución del fraude por NFC. Descubierto por Cleafy Labs y con fuertes lazos con grupos cibercriminales chinos, este malware se distribuye como MaaS (malware-as-a-service) en foros clandestinos y canales de Telegram, lo que posibilita su uso por ciberdelincuentes con pocos conocimientos técnicos. Al pagar una suscripción, estos «clientes» acceden al software, las instrucciones y hasta soporte técnico.

SuperCard X ha sido detectado en ataques dirigidos principalmente a Italia, aunque diversas fuentes apuntan a que la amenaza ya tiene alcance europeo y podría estar activa en España. El modus operandi es extremadamente refinado y añade pasos de ingeniería social para maximizar el éxito del engaño.

Así funciona el ataque con SuperCard X

- Todo comienza con un SMS o WhatsApp fraudulento, en el que se alerta a la víctima de un supuesto problema grave con su cuenta bancaria. Se le insta a llamar a un número que, por supuesto, responde un criminal haciéndose pasar por el servicio de soporte del banco.

- Durante la llamada, el atacante aplica técnicas de ingeniería social para obtener datos sensibles: número de tarjeta y PIN. Incluso puede convencer a la víctima para que elimine los límites de gasto de su tarjeta usando la app de su banco.

- El siguiente paso es convencer al usuario de instalar una aplicación llamada «Reader» que supuestamente refuerza la seguridad. En realidad, «Reader» es el propio malware SuperCard X, que solicita permisos mínimos pero esenciales, como el acceso al NFC.

- La víctima, pensando que está colaborando con un proceso de verificación, acerca su tarjeta al teléfono. En ese momento, Reader recoge los datos NFC y los envía a los atacantes.

- En el extremo de los criminales, un dispositivo Android ejecuta la app «Tapper», que puede emular la tarjeta de la víctima y realizar pagos contactless y retiradas de efectivo en cajeros automáticos. Al tratarse de pequeñas transacciones, suelen pasar inadvertidas para los bancos.

Lo alarmante es que actualmente SuperCard X no está detectado por los principales antivirus, ni siquiera figura en los motores de VirusTotal, lo que lo convierte en una amenaza silenciosa y difícil de combatir. Google asegura que no hay aplicaciones de este malware en Google Play, pero recuerda también que no se debe confiar ciegamente en las medidas automáticas de protección.

¿Por qué es tan peligrosa estos malwares que clonan tarjetas?

La gran diferencia respecto a anteriores malware reside en la capacidad de transmitir en tiempo real los datos NFC, lo que permite a los atacantes simular la presencia de la tarjeta física ante un cajero o TPV, incluso a largas distancias. Además, tanto NGate como SuperCard X solicitan permisos mínimos, evitan superposiciones de pantalla y no requieren acceso a SMS ni llamadas, lo que dificulta aún más su detección.

La plataforma SuperCard X utiliza el protocolo mutual TLS (mTLS) para cifrar y proteger la comunicación entre el malware y el servidor de control. Esto impide que los investigadores o fuerzas de seguridad puedan interceptar fácilmente el tráfico para rastrear o identificar a los operadores del malware.

Estos aspectos, combinados con la distribución vía malware-as-a-service, han democratizado el acceso al fraude NFC, facilitando que cualquier ciberdelincuente, aunque carezca de grandes conocimientos técnicos, pueda acceder a herramientas de clonación de tarjetas listas para usar.

¿Quiénes están en el punto de mira?

El objetivo principal de estos ataques son usuarios de Android con móvil con chip NFC y tarjetas bancarias con tecnología contactless. Los atacantes buscan usuarios que confíen en comunicaciones de su banco, que no tengan activas protecciones avanzadas y, sobre todo, que no sean suficientemente cautos a la hora de instalar aplicaciones fuera de las tiendas oficiales.

El alcance, sin embargo, es global: la infraestructura ha sido detectada en Europa, especialmente en Italia, pero nada impide que el ataque se extienda a otros países. Los bancos y emisores de tarjetas, así como los desarrolladores de apps financieras, también están en el radar de los ciberdelincuentes, ya que una brecha masiva podría causar daños financieros y de reputación considerables.

Estrategias de prevención para usuarios ante malwares que clonan tarjetas

Aunque pueda parecer que la situación es crítica, existen medidas prácticas que pueden minimizar o incluso neutralizar el riesgo frente a estos ataques. La clave está en la prevención y la desconfianza proactiva ante cualquier comunicación sospechosa que invoque el miedo o la urgencia para que instales una aplicación o compartas tus datos bancarios.

- No instalar nunca aplicaciones desde enlaces proporcionados por mensajes SMS, WhatsApp o correo. Si tu banco necesita contactarte, lo hará por canales oficiales. Accede siempre directamente a Google Play Store y verifica el nombre del desarrollador.

- Desconfía de aplicaciones que pidan escanear o acercar tu tarjeta bancaria al teléfono, salvo que sean apps oficiales del propio banco y lo hayas confirmado en su web. Ningún proceso bancario estándar requiere acercar la tarjeta física al móvil fuera de una app oficial.

- Desactiva el NFC cuando no vayas a usarlo. Muchos usuarios tienen el chip habilitado por defecto, pero solo lo utilizan ocasionalmente. Apaga la función en los ajustes del dispositivo y actívala solo puntualmente para realizar pagos.

- Instala siempre un software de seguridad fiable en tu móvil y mantén el sistema operativo y las aplicaciones actualizados. Las nuevas versiones incluyen parches frente a vulnerabilidades conocidas.

- No compartas nunca tu PIN ni otros datos por teléfono, aunque quien llame diga ser del banco o una autoridad. Los bancos jamás solicitan este tipo de información por teléfono ni a través de aplicaciones de mensajería.

- Revisa periódicamente los movimientos de tus cuentas. Así podrás detectar rápidamente cualquier actividad sospechosa y reclamar antes de que los daños sean mayores.

- Utiliza carteras o fundas protectoras con bloqueo RFID/NFC si llevas las tarjetas contigo, ya que estas pueden evitar que un atacante físico lea tus tarjetas sin que te des cuenta, aunque el vector principal de estos malware sea digital.

Qué pueden hacer las entidades bancarias y desarrolladores ante malwares que clonan tarjetas

Más allá de las precauciones individuales, las entidades financieras y tecnológicas tienen mucho que mejorar para proteger a sus clientes:

- Reforzar el sistema de autenticación en cajeros y TPVs contactless, añadiendo pasos adicionales de verificación ante patrones anómalos de uso.

- Actualizar constantemente las bases de datos de fraude, colaborando con empresas de ciberseguridad que detecten nuevas variantes de malware.

- Informar de forma proactiva a los clientes sobre los riesgos de instalar apps ajenas y compartir datos. Muchos ataques se producen simplemente porque la víctima desconoce que su banco nunca solicita información confidencial fuera de las vías oficiales.

- Desarrollar sistemas de alerta temprana ante movimientos bancarios atípicos, bloqueando las tarjetas preventivamente y contactando con el usuario para confirmar su legitimidad.

¿Estamos realmente indefensos?

La educación y la prevención siguen siendo las mejores armas. Las técnicas de ingeniería social, aunque sofisticadas, dependen casi siempre de que el usuario dé el paso de instalar una aplicación o compartir datos sensibles. Las apps oficiales de los bancos no piden jamás tu PIN ni que acerques la tarjeta enseñándola al teléfono salvo para procesos muy específicos y claros, donde puedes comprobar la autenticidad.

Los cazadores de este tipo de malware como ESET y Cleafy continúan desentrañando nuevas variantes, informando a las instituciones y ayudando a mejorar los sistemas de protección, pero la velocidad a la que se desarrollan estas amenazas obliga a extremar la precaución desde el lado del usuario. Comparte esta información para que más usuarios estén alertas ante esta novedad.