Quizlet: Tracking, Werbung und gravierende Datenschutzprobleme – Schul-Apps Teil 5

1. Quizlet Nachdem ich auf Mastodon eine Anfrage zu häufig genutzten Lern- und Schul-Apps gestellt hatte, ist eine umfangreiche Liste zusammengekommen, die zeigt, welche Apps im schulischen Alltag besonders präsent sind. Ziel dieser Mini-Serie ist es, genau diese Anwendungen hinsichtlich ihres Datenschutzverhaltens zu analysieren. Dabei werde ich nicht nur die Anzahl der Tracker offenlegen, sondern […]

1. Quizlet

Nachdem ich auf Mastodon eine Anfrage zu häufig genutzten Lern- und Schul-Apps gestellt hatte, ist eine umfangreiche Liste zusammengekommen, die zeigt, welche Apps im schulischen Alltag besonders präsent sind. Ziel dieser Mini-Serie ist es, genau diese Anwendungen hinsichtlich ihres Datenschutzverhaltens zu analysieren. Dabei werde ich nicht nur die Anzahl der Tracker offenlegen, sondern auch untersuchen, wohin Verbindungen aufgebaut werden, zu welchem Zweck diese Verbindungen entstehen und welche Daten konkret übertragen werden.

Die Erkenntnisse sollen nicht nur aufzeigen, welche potenziellen Risiken mit der Nutzung dieser Apps einhergehen, sondern auch Eltern und Lehrern helfen, informierte Entscheidungen über den Einsatz dieser Technologien im schulischen Kontext zu treffen. Vorliegend im Test: Quizlet, das in vielen Schulen als digitales Lern- und Übungstool verwendet wird. Im Folgenden werde ich die spezifischen Verbindungen und Datenflüsse dieser App genauer unter die Lupe nehmen. Dabei ist zu beachten, dass Apps in der Regel zahlreiche Verbindungen aufweisen – in diesem Beitrag werden daher ausschließlich jene Verbindungen aufgeführt, die potenziell problematisch sind.

- Untis Mobile: Datenschutzbedenken beim schulischen Einsatz – Schul-Apps Teil 1

- Moodle: Unterschätzte Risiken durch externe Verbindungen wie YouTube – Schul-Apps Teil 2

- ANTON: Datenschutzfreundlich und verantwortungsbewusst – Schul-Apps Teil 3

- Microsoft Teams: Unzulässige Datenübertragungen und mangelnde Transparenz – Schul-Apps Teil 4

- Quizlet: Tracking, Werbung und gravierende Datenschutzprobleme – Schul-Apps Teil 5

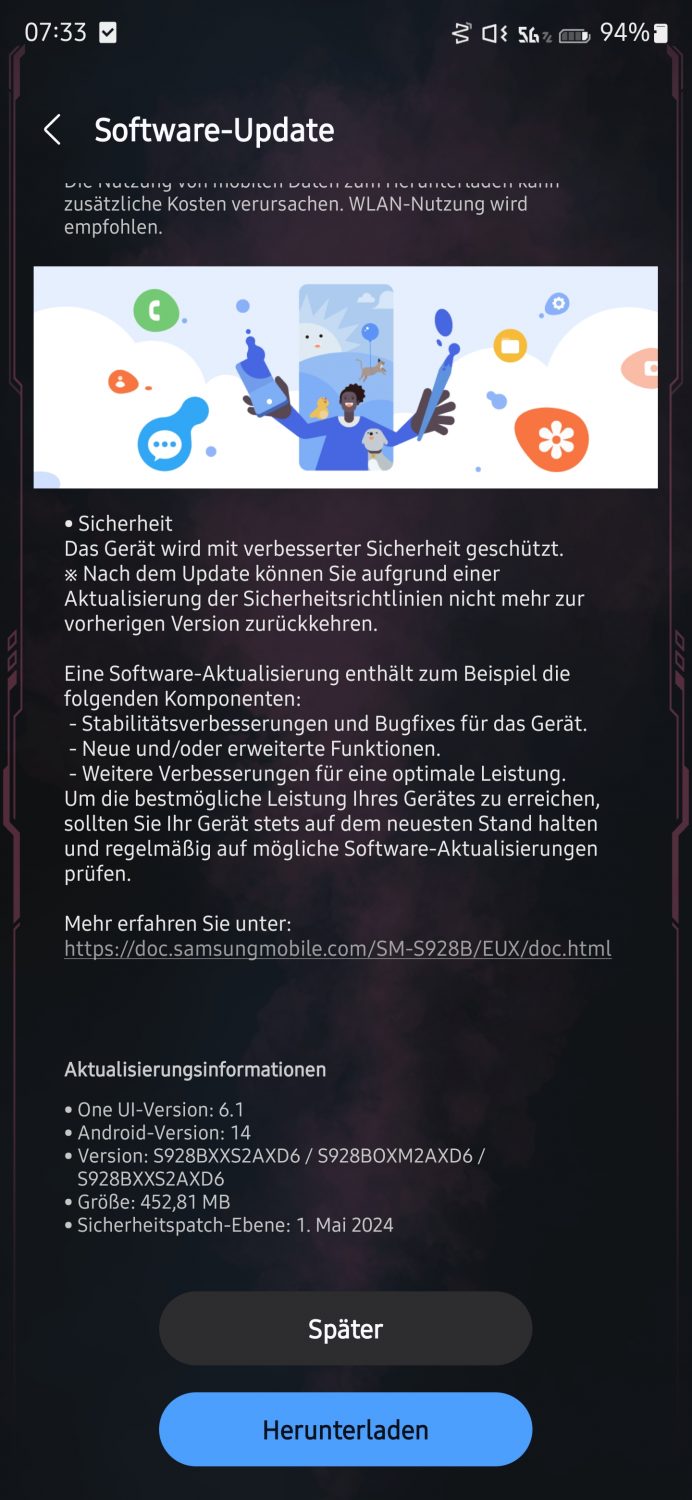

2. Testumgebung

- App-Version: 9.34.3

- Exodus Privacy: In der Version 9.34.3 (Android) sind 14 Tracker integriert

- Verbreitung: Über 10 Millionen Downloads (Google Play Store)

- Gerät: Google Pixel 6a mit dem originalen Google-ROM (Stock-ROM)

- Android: 15

- Root: Magisk

- Magisk Module:

- ConscryptTrustUserCerts (ab Android 14)

- MagiskFrida

- Download Datenmitschnitt: Aufbereitet als HTML-Tabelle

Apps analysieren

Für diejenigen, die erfahren möchten, wie man das Datensendeverhalten von Apps analysiert und welche Werkzeuge dafür nötig sind, empfehle ich einen Blick in den Artikel »In den Datenstrom eintauchen: Ein Werkzeugkasten für Analysten von Android-Apps«. Dort finden sich nützliche Informationen und praktische Tipps zur Durchführung solcher Analysen.3. Datensendeverhalten

Bevor ich mit der Analyse des Datensendeverhaltens der App beginne, möchte ich darauf hinweisen, dass einige der untersuchten Anwendungen möglicherweise gegen die Datenschutz-Grundverordnung (DSGVO) sowie das Telekommunikation-Digitale-Dienste-Datenschutz-Gesetz (TDDDG) verstoßen könnten. Es ist wichtig zu betonen, dass sich meine Untersuchung ausschließlich auf die technische Analyse der Verbindungen und Datenflüsse konzentriert und keine umfassende rechtliche Bewertung umfasst, sondern lediglich eine kurze Einschätzung der datenschutzrechtlichen Implikationen bietet. Wenn es erforderlich ist, rechtliche Schritte einzuleiten oder Beschwerden bei den zuständigen Landesdatenschutzbehörden vorzubringen, liegt diese Verantwortung bei den betroffenen Personen selbst.

3.1 Unmittelbar nach dem Start – keine (Nutzer-)Interaktion

Direkt nach dem Start, noch bevor überhaupt eine Interaktion stattfindet, werden die nachfolgenden Verbindungen zu Servern bzw. Gegenstellen initiiert:

- firebase-settings.crashlytics.com

- cdn.growthbook.io

- firebaseinstallations.googleapis.com

- cdn.jsdelivr.net

- prebid-server.rubiconproject.com

- mobile-data.onetrust.io

- zugkc4.cdn-settings.appsflyersdk.com

- sdk.iad-03.braze.com

- www.google-analytics.com

- cdn.cookielaw.org

- www.googleadservices.com

- api.quizlet.com

- zugkc4.register.appsflyersdk.com

- com-quizlet-prod1.collector.snplow.net

- c.amazon-adsystem.com

- firebaseremoteconfig.googleapis.com

- googleads.g.doubleclick.net

- mads.amazon-adsystem.com

- firebaselogging-pa.googleapis.com

In der Einleitung habe ich noch angemerkt:

[…] Dabei ist zu beachten, dass Apps in der Regel zahlreiche Verbindungen aufweisen – in diesem Beitrag werden daher ausschließlich jene Verbindungen aufgeführt, die potenziell problematisch sind.

Bei dieser App gestaltet sich das allerdings schwierig, da eine auffallend große Zahl der Verbindungen als potenziell problematisch einzustufen ist. Ich konzentriere mich daher im Folgenden auf diejenigen, die besonders kritisch erscheinen.

[1] Unmittelbar nach dem Start der App wird eine Verbindung zu Google Firebase (USA) initiiert – eine Entwicklungs-Plattform für mobile Anwendungen [firebaseinstallations.googleapis.com]:

POST https://firebaseinstallations.googleapis.com/v1/projects/compact-sylph-785/installations HTTP/1.1

Content-Type: application/json

Accept: application/json

Content-Encoding: gzip

Cache-Control: no-cache

X-Android-Package: com.quizlet.quizletandroid

x-firebase-client: H4sIAAAAAAAA_6tWykhNLCpJSk0sKVayio7VUSpLLSrOzM9TslIyUqoFAFyivEQfAAAA

X-Android-Cert: F0418A1E58F35818E1B91B21B933F286AF4221BB

x-goog-api-key: AIzaSyDO5gSPtF5H-uYXeeFAAIgS-gUIDt1-uxc

User-Agent: Dalvik/2.1.0 (Linux; U; Android 15; Pixel 6a Build/AP4A.241205.013.A2)

Host: firebaseinstallations.googleapis.com

Connection: Keep-Alive

Accept-Encoding: gzip

Content-Length: 134

{

"fid": "d2aZj2_ATYKyP6iARd5eN4",

"appId": "1:221202117430:android:9924f9cbc80343ae",

"authVersion": "FIS_v2",

"sdkVersion": "a:18.0.0"

} Über diese Verbindung wird eine eindeutige Firebase-Installations-ID generiert und verwaltet, die es ermöglicht, die App-Installation einem bestimmten Gerät zuzuordnen. So können Funktionen wie das Versenden von Push-Benachrichtigungen und das Sammeln von Nutzungsstatistiken ermöglicht werden. Warum der Einsatz von Google Firebase kritisch zu sehen ist, habe ich im Beitrag »Google Firebase: Verlockend für Entwickler – Datengrab für Nutzer« erläutert. Zitat aus dem Beitrag:

Sollte sich ein App-Entwickler, aus welchen Gründen auch immer, in die Abhängigkeit von Google Firebase begeben, ergibt sich für mich folgende Konsequenz: Es muss eine Einwilligung nach § 25 TDDDG (Telekommunikation-Digitale-Dienste-Datenschutz-Gesetz) eingeholt werden. Denn die Nutzung von Google Firebase ist weder zwingend erforderlich noch vom Nutzer ausdrücklich gewünscht. Google Firebase fällt meines Erachtens nicht unter den Ausnahmetatbestand des § 25 Abs. 2 Nr. 2 TDDDG.

Auf der einen Seite möchten Nutzer natürlich von den Vorteilen von Push-Benachrichtigungen profitieren, andererseits haben sie möglicherweise keine Interesse daran, ihre Daten so eng mit Google und Firebase zu verknüpfen. Die derzeitige Praxis, dass der Empfang von Push-Nachrichten nur über die Firebase-Infrastruktur von Google möglich ist, führt zu einer problematischen Datenerhebung und -verarbeitung. Alternativen wie WebSockets oder UnifiedPush werden von vielen Entwicklern jedoch abgelehnt. Dies könnte daran liegen, dass Firebase eine sofort einsatzbereite Lösung darstellt, die eine schnelle und unkomplizierte Integration ermöglicht, während andere Ansätze mehr Entwicklungsaufwand erfordern oder nicht die gleiche Skalierbarkeit bieten.

[2] Ebenfalls unmittelbar nach dem Start der App werden Telemetriedaten erfasst und an externe Dienste übermittelt – darunter ein Server des Anbieters Braze, der auf Nutzeranalyse und In-App-Kommunikation spezialisiert ist [sdk.iad-03.braze.com]:

POST https://sdk.iad-03.braze.com/api/v3/data HTTP/1.1

X-Braze-TriggersRequest: true

X-Braze-Req-Tokens-Remaining: 29

X-Braze-Last-Req-Ms-Ago: 7200000

X-Braze-DataRequest: true

Accept-Encoding: gzip, deflate

X-Braze-FeedRequest: true

X-Braze-Req-Attempt: 1

Content-Type: application/json

X-Braze-Api-Key: e746b05b-c484-4aa3-8fb7-e52cd435690e

Content-Length: 609

User-Agent: Dalvik/2.1.0 (Linux; U; Android 15; Pixel 6a Build/AP4A.241205.013.A2)

Host: sdk.iad-03.braze.com

Connection: Keep-Alive

{

"device": {

"os_version": "35",

"carrier": "",

"brand": "google",

"model": "Pixel 6a",

"resolution": "1080x2400",

"locale": "de_DE",

"remote_notification_enabled": false,

"android_is_background_restricted": false,

"time_zone": "Europe/Berlin"

},

"device_id": "c1cdaa7d-08e6-45e1-b70c-1d46674a0d40",

"time": 1749195544,

"api_key": "e746b05b-c484-4aa3-8fb7-e52cd435690e",

"sdk_version": "36.0.0",

"app_version": "9.34.3",

"app_version_code": "2601637.0.0.0",

"events": [

{

"name": "ss",

"data": {},

"time": 1749195544.502,

"session_id": "1bab43b9-f8c5-4610-9c43-04701462d1f2"

}

],

"respond_with": {

"feed": true,

"triggers": true,

"config": {

"config_time": 0– die Details dazu folgen im nächsten Abschnitt.

}

}

} Es werden diverse Gerätedaten (Modell, Hersteller, Auflösung etc.) vom Gerät abgefragt und ohne Einwilligung an Braze übermittelt. Auch eindeutige Kennungen wie device_id sowie Angaben zur App-Version und SDK-Version sind enthalten. Ich kann es nur gebetsmühlenartig wiederholen: Solche Zugriffe auf Endgeräte für Zwecke der (Web-)Analyse, der Marktforschung und für jede Form der Werbung ohne informierte Einwilligung sind nach § 25 Abs. 1 TDDDG unzulässig. § 25 TDDDG regelt den Schutz der Privatsphäre bei Endgeräten und setzt Art. 5 Abs. 3 der ePrivacy-Richtlinie um. Übrigens: Ob eine Nutzungsmessung/Marketingkampagne/Telemetriedatenerhebung anonym, pseudonym oder mit personenbezogenen Daten erfolgt, spielt aus Sicht des TDDDG keine Rolle. Entscheidend ist, ob auf dem Endgerät eine Speicherung von Informationen erfolgt (bspw. Cookies) oder eine Information aus dem Endgerät ausgelesen wird.

Das bedeutet: Werden Telemetriedaten ohne ausdrückliche Einwilligung des Nutzers erfasst und an einen Anbieter wie Braze übermittelt, verstößt dies gegen § 25 TDDDG, wenn diese Daten nicht zur Erbringung der grundlegenden, technisch notwendigen Funktionen der Software erforderlich sind. Dass Telemetriedaten in der Regel nicht zu diesen grundlegenden Funktionen gehören, ist offensichtlich. Ein einfaches Beispiel: Wird die Domain, die für die Übermittlung der Telemetriedaten zuständig ist (wie bspw. sdk.iad-03.braze.com), gesperrt, funktioniert die App weiterhin problemlos. Das zeigt, dass die Übermittlung dieser Daten für den eigentlichen Betrieb der App nicht erforderlich ist.

[3] Und erneut wird eine Verbindung zu einem Tracking-/Analysedienst aufgebaut – diesmal zu Google Analytics [www.google-analytics.com]:

GET https://www.google-analytics.com/gtm/android?id=GTM-NR7T9KR&pv=-1&rv=5.0 HTTP/1.1 User-Agent: Dalvik/2.1.0 (Linux; U; Android 15; Pixel 6a Build/AP4A.241205.013.A2) Host: www.google-analytics.com Connection: Keep-Alive Accept-Encoding: gzip id: GTM-NR7T9KR pv: -1 rv: 5.0

Die Anfrage zeigt, dass Google Tag Manager (GTM) zur Nutzeranalyse eingebunden ist. Auch dieser Zugriff erfolgt ohne Einwilligung des Nutzers und betrifft einen Dienst, der zu Analyse- und Marketingzwecken eingesetzt wird. Damit liegt auch hier ein Verstoß gegen § 25 Abs. 1 TDDDG vor, da der Zugriff auf Informationen aus dem Endgerät erfolgt, die für den grundlegenden Betrieb der App nicht erforderlich sind.

[4] Auch der Marketingdienstleister AppsFlyer erhält unmittelbar nach dem Start eine Vielzahl an Daten [zugkc4.register.appsflyersdk.com]:

POST https://zugkc4.register.appsflyersdk.com/api/v6.17/androidevent?app_id=com.quizlet.quizletandroid&buildnumber=6.17.0 HTTP/1.1

Content-Type: application/json

Content-Length: 528

User-Agent: Dalvik/2.1.0 (Linux; U; Android 15; Pixel 6a Build/AP4A.241205.013.A2)

Host: zugkc4.register.appsflyersdk.com

Connection: Keep-Alive

Accept-Encoding: gzip

{

"devkey": "ouQMsKHeNM2yE9fX3x3fhF",

"operator": "Vodafone",

"advertiserId": "b15bef6d-57b6-4938-9265-5037649e02af",

"network": "WIFI",

"app_name": "Quizlet",

"uid": "1749195544322-9158312823196494746",

"carrier": "",

"app_version_code": "2601637",

"installDate": "2025-06-05_081253+0000",

"af_gcm_token": "d2aZj2_ATYKyP6iARd5eN4:APA91bGKZsyRZ47--P06PRpexKo0q_xKXeLrqIlBi8f3ionhtW-Gom__asvWIs-Buh-lo5Ba7FLN5foG7SmZnsxWKly720mjJGzb8aRZmEze9smf9wq-dFo",

"launch_counter": "0",

"model": "Pixel 6a",

"sdk": "35",

"app_version_name": "9.34.3",

"brand": "google"

} Die App übermittelt beim ersten Start personenbezogene und gerätespezifische Daten an AppsFlyer, einen Anbieter für Mobile Attribution und Marketinganalysen. Dazu zählen Google-Advertising-ID (advertiserId), eindeutige Nutzerkennung (uid), Geräteinformationen, App-Version, Installationszeitpunkt und Netzwerkinformationen. Auch hier gilt: Diese Datenübertragung ist weder technisch erforderlich noch durch eine informierte Einwilligung gedeckt und verstößt somit klar gegen § 25 Abs. 1 TDDDG. Besonders kritisch ist die Verwendung der Google-Advertising-ID, da sie eine Nachverfolgung über verschiedene Dienste hinweg ermöglicht. Noch dazu handelt es sich bei der Google-Advertising-ID um ein personenbeziehbares Datum, weshalb ebenfalls die DSGVO anwendbar ist.

[5] Auch Snowplow wird unmittelbar nach dem App-Start mit Analysedaten versorgt [com-quizlet-prod1.collector.snplow.net]:

POST https://com-quizlet-prod1.collector.snplow.net/com.snowplowanalytics.snowplow/tp2 HTTP/2.0

user-agent: snowplow/andr-6.2.0 android/15

content-type: application/json; charset=utf-8

content-length: 2924

accept-encoding: gzip

cookie: sp=ea25d369-ba27-4fb5-962f-209d20d23e4b

{

"schema": "iglu:com.snowplowanalytics.snowplow/payload_data/jsonschema/1-0-4",

"data": [

{

"eid": "b1ef5066-c13b-4c36-87fe-2f4ab02aec59",

"res": "1080x2400",

"tv": "andr-6.2.0",

"e": "ue",

"tna": "appTracker",

"tz": "Europe/Berlin",

"stm": "1749196144798",

"p": "mob",

"cx": "eyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5zbm93cGxvd1wvY29udGV4dHNcL2pzb25zY2hlbWFcLzEtMC0xIiwiZGF0YSI6W3sic2NoZW1hIjoiaWdsdTpjb20uc25vd3Bsb3dhbmFseXRpY3Muc25vd3Bsb3dcL2NsaWVudF9zZXNzaW9uXC9qc29uc2NoZW1hXC8xLTAtMiIsImRhdGEiOnsic2Vzc2lvbkluZGV4IjoxLCJzdG9yYWdlTWVjaGFuaXNtIjoiTE9DQUxfU1RPUkFHRSIsImZpcnN0RXZlbnRUaW1lc3RhbXAiOiIyMDI1LTA2LTA2VDA3OjM5OjA0LjUwMloiLCJmaXJzdEV2ZW50SWQiOiI5Y2E2MGJmOS04M2Q5LTQ4NWMtYWZiMS04NGU1ZWFhNjkyZmMiLCJzZXNzaW9uSWQiOiIzYzYzYzhkYy1mMWJhLTQ4ZDUtOTA2ZC0zOGM4YmM1NDk4NDgiLCJldmVudEluZGV4Ijo2LCJwcmV2aW91c1Nlc3Npb25JZCI6bnVsbCwidXNlcklkIjoiZWE3MWIzNzItMTVjNi00OTYwLWEyZTYtYzg0NjI4ZDVkMGY1In19LHsic2NoZW1hIjoiaWdsdTpjb20uc25vd3Bsb3dhbmFseXRpY3MubW9iaWxlXC9hcHBsaWNhdGlvblwvanNvbnNjaGVtYVwvMS0wLTAiLCJkYXRhIjp7ImJ1aWxkIjoiMjYwMTYzNyIsInZlcnNpb24iOiI5LjM0LjMifX0seyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5zbm93cGxvd1wvbW9iaWxlX2NvbnRleHRcL2pzb25zY2hlbWFcLzEtMC0zIiwiZGF0YSI6eyJzY2FsZSI6Mi42MjUsImxhbmd1YWdlIjoiZGV1IiwiaXNQb3J0cmFpdCI6dHJ1ZSwicmVzb2x1dGlvbiI6IjEwODB4MjQwMCIsInRvdGFsU3RvcmFnZSI6MTE4Mzk2ODk5MzI4LCJzeXN0ZW1BdmFpbGFibGVNZW1vcnkiOjE4NjI0MDIwNDgsIm9zVmVyc2lvbiI6IjE1IiwiYmF0dGVyeVN0YXRlIjoidW5wbHVnZ2VkIiwiYXZhaWxhYmxlU3RvcmFnZSI6MTA4NjYzMjU1MDQwLCJvc1R5cGUiOiJhbmRyb2lkIiwiZGV2aWNlTW9kZWwiOiJQaXhlbCA2YSIsImRldmljZU1hbnVmYWN0dXJlciI6Ikdvb2dsZSIsIm5ldHdvcmtUeXBlIjoid2lmaSIsInBoeXNpY2FsTWVtb3J5Ijo1ODc0MDM2NzM2LCJiYXR0ZXJ5TGV2ZWwiOjI5fX0seyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5tb2JpbGVcL3NjcmVlbl9zdW1tYXJ5XC9qc29uc2NoZW1hXC8xLTAtMCIsImRhdGEiOnsiZm9yZWdyb3VuZF9zZWMiOjYwMC4xNzMsImJhY2tncm91bmRfc2VjIjowfX0seyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5tb2JpbGVcL3NjcmVlblwvanNvbnNjaGVtYVwvMS0wLTAiLCJkYXRhIjp7ImFjdGl2aXR5IjoiY29tLnF1aXpsZXQubG9naW4uTG9naW5OYXZBY3Rpdml0eSIsIm5hbWUiOiJjb20ucXVpemxldC5sb2dpbi5Mb2dpbk5hdkFjdGl2aXR5IiwiaWQiOiIzYTkwMzA4YS0zMDUwLTQ2M2YtODBiNy1jZjBkYWM1Y2UxOWEiLCJ0eXBlIjoiY29tLnF1aXpsZXQubG9naW4uTG9naW5OYXZBY3Rpdml0eSJ9fSx7InNjaGVtYSI6ImlnbHU6Y29tLnF1aXpsZXRcL2VsX21pZ3JhdGlvbl9pZGVudGlmaWVyc1wvanNvbnNjaGVtYVwvMS0wLTEiLCJkYXRhIjp7ImFwcF9zZXNzaW9uX2lkIjoiNTcwNGMzYjAtZmEyZi00N2QwLWIzMjYtZjEyMWU5NGM3MTAwIiwic291cmNlIjoiYW5kcm9pZCJ9fSx7InNjaGVtYSI6ImlnbHU6Y29tLnNub3dwbG93YW5hbHl0aWNzLm1vYmlsZVwvYXBwbGljYXRpb25fbGlmZWN5Y2xlXC9qc29uc2NoZW1hXC8xLTAtMCIsImRhdGEiOnsiaW5kZXgiOjEsImlzVmlzaWJsZSI6ZmFsc2V9fV19",

"ue_px": "eyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5zbm93cGxvd1wvdW5zdHJ1Y3RfZXZlbnRcL2pzb25zY2hlbWFcLzEtMC0wIiwiZGF0YSI6eyJzY2hlbWEiOiJpZ2x1OmNvbS5zbm93cGxvd2FuYWx5dGljcy5zbm93cGxvd1wvYXBwbGljYXRpb25fYmFja2dyb3VuZFwvanNvbnNjaGVtYVwvMS0wLTAiLCJkYXRhIjp7ImJhY2tncm91bmRJbmRleCI6MX19fQ==",

"dtm": "1749196144790",

"lang": "Deutsch",

"aid": "q-prod-android"

}

]

} Hier werden über den Trackingdienst Snowplow Gerätedaten, App-Metadaten, Sitzungsinformationen, Sprache, Zeitstempel und eindeutige, personenbeziehbare Kennungen (eid – Google-Advertising-ID) übermittelt. Die Datenstruktur ist komplex und zielt auf detailliertes Nutzertracking ab – inklusive Session-IDs, Gerätehersteller, Bildschirmauflösung, Installationszeitpunkt, App-Events und eindeutiger Benutzerkennung.

Die Übertragung erfolgt ohne vorherige Einwilligung und umfasst zahlreiche Informationen, die direkt aus dem Endgerät ausgelesen werden. Auch dieser Vorgang ist somit ein klarer Verstoß gegen § 25 Abs. 1 TDDDG, da es sich um nicht erforderliche Daten handelt. Noch dazu handelt es sich bei der Google-Advertising-ID um ein personenbeziehbares Datum, weshalb ebenfalls die DSGVO anwendbar ist.

[6] Auch Amazon (Adsystem) ist eingebunden – mitsamt umfangreicher Geräte- und Umgebungsdaten [mads.amazon-adsystem.com]:

GET https://mads.amazon-adsystem.com/msdk/getConfig?dinfo={"os":"Android","model":"Pixel 6a","make":"Google","hwv":"bluejay","osVersion":"15","country":"DE","language":"de","screenSize":"411x914","scalingFactor":"2.625","ppi":"429","orientation":"portrait","connectionType":"Wifi"}&os=android&osVersion=15&appId=b9e5acb3b7f149ffb97a1d29ad053a5f&testMode=false&segmentId=256&sdkVer=aps-android-10.1.1&fp=false&pkg={"lbl":"Quizlet","pn":"com.quizlet.quizletandroid","v":"2601637","vn":"9.34.3"} HTTP/1.1

Accept: application/json

User-Agent: Dalvik/2.1.0 (Linux; U; Android 15; Pixel 6a Build/AP4A.241205.013.A2)

Host: mads.amazon-adsystem.com

Connection: Keep-Alive

Accept-Encoding: gzip

dinfo: {"os":"Android","model":"Pixel+6a","make":"Google","hwv":"bluejay","osVersion":"15","country":"DE","language":"de","screenSize":"411x914","scalingFactor":"2.625","ppi":"429","orientation":"portrait","connectionType":"Wifi"}

os: android

osVersion: 15

appId: b9e5acb3b7f149ffb97a1d29ad053a5f

testMode: false

segmentId: 256

sdkVer: aps-android-10.1.1

fp: false

pkg: {"lbl":"Quizlet","pn":"com.quizlet.quizletandroid","v":"2601637","vn":"9.34.3"} Hier kommuniziert die App mit dem Amazon Adsystem, einem Werbenetzwerk zur gezielten Ausspielung von Anzeigen. Übermittelt werden detaillierte Geräteinformationen (Modell, Hersteller, Hardwareversion, Bildschirmgröße, Auflösung, PPI, Orientierung), Standortdaten (Sprache, Land) sowie App-spezifische Merkmale (Name, Paketname, Version).

Diese Übermittlung erfolgt ohne Einwilligung und ausschließlich zu Marketing- und Werbezwecken – ein klarer Verstoß gegen § 25 Abs. 1 TDDDG. Diese Daten sind für die Funktionsweise der App nicht erforderlich. Dass sie über einen Werbedienst wie Amazon laufen, verdeutlicht den kommerziellen Zweck der Erhebung.

[7] Auch Googles Werbenetzwerk AdMob wird beim Start kontaktiert – mit zahlreichen Identifikatoren und SDK-Daten [googleads.g.doubleclick.net]:

GET https://googleads.g.doubleclick.net/getconfig/pubsetting?app_name=com.quizlet.quizletandroid&vnm=2601637&eid=318500618%2C318486317%2C318491267%2C95344039%2C318483611%2C318484496%2C318484801%2C318509511%2C318514155%2C318515639%2C318517035%2C318518140%2C318518170%2C318516088%2C318516649%2C318516381%2C318516383&js=afma-sdk-a-v251815200.251815200.0&client=ca-app-pub-3482570618048850&admob_appcc=9093384368 HTTP/2.0 sec-ch-ua-platform: "Android" user-agent: Mozilla/5.0 (Linux; Android 15; Pixel 6a Build/AP4A.241205.013.A2; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/132.0.6834.79 Mobile Safari/537.36 (Mobile; afma-sdk-a-v251815200.251815200.0) sec-ch-ua: "Chromium";v="136", "Android WebView";v="136", "Not.A/Brand";v="99" sec-ch-ua-mobile: ?1 accept: */* x-requested-with: com.quizlet.quizletandroid sec-fetch-site: same-origin sec-fetch-mode: cors sec-fetch-dest: empty referer: https://googleads.g.doubleclick.net/mads/static/sdk/native/sdk-core-v40.html accept-encoding: gzip, deflate, br, zstd accept-language: de-DE,de;q=0.9,en-US;q=0.8,en;q=0.7 priority: u=1, i app_name: com.quizlet.quizletandroid vnm: 2601637 eid: 318500618,318486317,318491267,95344039,318483611,318484496,318484801,318509511,318514155,318515639,318517035,318518140,318518170,318516088,318516649,318516381,318516383 js: afma-sdk-a-v251815200.251815200.0 client: ca-app-pub-3482570618048850 admob_appcc: 9093384368

Diese Anfrage dient der Konfiguration des AdMob-Werbesystems von Google. Dabei werden App-IDs, SDK-Versionen, Event-Kennungen (eid), sowie geräte- und sprachspezifische Header-Daten übermittelt. Das Ganze erfolgt ohne Einwilligung, aber zu klar kommerziellen Zwecken – nämlich der Vorbereitung zielgerichteter Werbung.

Auch diese Übermittlung stellt einen Zugriff auf Informationen aus dem Endgerät dar, der nicht zur Erbringung einer technisch notwendigen Funktion dient. Entsprechend handelt es sich um einen klaren Verstoß gegen § 25 Abs. 1 TDDDG. Die übertragene client-ID (ca-app-pub-3482570618048850) ist zudem Teil der Werbe-Infrastruktur und damit besonders problematisch im Hinblick auf Profilbildung und Re-Targeting.

Hinweis

Damit beende ich die Prüfung. Bereits unmittelbar nach dem Start der App erfolgen zahlreiche Datenübermittlungen an Drittanbieter – darunter Tracking- und Werbenetzwerke wie Braze, AppsFlyer, Snowplow, Amazon Ads, Google AdMob und andere. Diese Übertragungen finden ohne vorherige informierte Einwilligung statt und betreffen eine Vielzahl an Gerätekennungen, Nutzungsdaten und Konfigurationsdetails, die für den bloßen Betrieb der App nicht erforderlich sind.4. Datenschutzhinweise

Zunächst sei auf das Hilfecenter von Quizlet verwiesen – konkret auf das Kapitel »Schutz von Nutzerdaten«. Dort heißt es:

Befolgt Quizlet die Vorgaben der Datenschutz-Grundverordnung?

Ja. Wir nehmen unsere Verpflichtung zum Schutz der Privatsphäre und der Daten unserer Nutzer ernst. Wir haben eine eigene Datenschutzabteilung und achten mit großer Sorgfalt auf die Einhaltung der Vorgaben aus der Datenschutz-Grundverordnung.

Die technische Analyse kommt jedoch zu einem ganz anderen Ergebnis.

Der Link zur Datenschutzerklärung (https://quizlet.com/privacy) im Google Play Store führt zur allgemeinen Datenschutzerklärung von Quizlet. Diese wurde zwar zuletzt am 18. März 2025 aktualisiert, bleibt aber trotz ihres Umfangs in entscheidenden Punkten unspezifisch, was die Android-App betrifft.

Zwar wird beschrieben, dass Daten automatisch erfasst und zu Analyse-, Marketing- und Optimierungszwecken verarbeitet werden – inklusive der Einbindung von Drittanbietern wie z. B. Google Analytics –, doch welche konkreten Daten im Detail erfasst und an welche externen Dienste übermittelt werden, bleibt unklar. Es finden sich keine eindeutigen Angaben zu den tatsächlich eingebundenen Trackingdiensten wie Braze, AppsFlyer, Snowplow, Amazon Ads oder Google AdMob, die in der technischen Analyse klar identifiziert wurden.

Auch die Kommunikation direkt nach dem App-Start – darunter die Übermittlung eindeutiger Kennungen, Geräteinformationen, IP-Adresse, Werbe-ID und Nutzungsverhalten an Dritte – wird nicht konkret oder nachvollziehbar beschrieben. Stattdessen bleibt die Erklärung auf allgemeiner Ebene und verweist auf die übliche Verarbeitung zu Zwecken wie »Produktverbesserung«, »Erlebnisoptimierung« oder »Analyse«.

Aus datenschutzrechtlicher Sicht ist das höchst problematisch. Die Betroffenen können sich nicht klar darüber informieren, welche Daten zu welchen Zwecken verarbeitet, an wen sie übermittelt und auf welcher Rechtsgrundlage sie erhoben werden. Dies verstößt nicht nur gegen das Transparenzgebot nach Art. 5 Abs. 1 lit. a DSGVO, sondern auch gegen die Informationspflichten nach Art. 13 DSGVO. Besonders kritisch: Die technische Analyse zeigt, dass zentrale Datenflüsse bereits beim ersten App-Start erfolgen – also vor jeglicher Einwilligung.

Selbst wenn man wohlwollend annimmt, dass die pauschale Beschreibung von »Diensten«, »Nutzungsdaten« und »Analysezwecken« auch die App mitmeint, reicht diese Form der Darstellung nicht aus, um den Anforderungen an eine spezifische, informierte und transparente Einwilligung zu genügen – wie sie sowohl DSGVO als auch § 25 Abs. 1 TDDDG verlangen.

Damit ist klar: Zwischen den technischen Befunden und der Darstellung in den Datenschutzhinweisen klafft eine erhebliche Lücke.

5. Fazit

Die technische Analyse von Quizlet zeigt ein problematisches Bild: Bereits unmittelbar nach dem Start der App – noch vor jeglicher Interaktion – werden umfassende Daten an zahlreiche Drittanbieter übermittelt. Dazu zählen unter anderem Braze, AppsFlyer, Snowplow, Amazon Ads und Google AdMob. Übertragen werden eindeutige Kennungen, Geräteinformationen, Spracheinstellungen, IP-Adressen, Werbe-IDs und mehr.

Diese Datenflüsse erfolgen ohne vorherige Einwilligung und dienen klaren Analyse- und Marketingzwecken. Aus Sicht des Datenschutzes ist das besonders brisant – insbesondere im schulischen Kontext, wo Kinder und Jugendliche zu den besonders schützenswerten Nutzergruppen zählen.

Noch schwerer wiegt, dass sich diese massiven Übermittlungen in den Datenschutzhinweisen kaum widerspiegeln. Zwar wird allgemein auf Analyse und Drittanbieter verwiesen, doch es fehlen klare Angaben zu Umfang, Zweck und konkreten Empfängern der Daten. Nutzer erhalten dadurch kein realistisches Bild davon, was im Hintergrund tatsächlich geschieht.

Quizlet wird in vielen Schulen eingesetzt – häufig ohne das nötige Bewusstsein für die damit verbundenen Risiken. Die Analyse legt nahe: Aus datenschutzfachlicher Sicht ist der Einsatz der App im Bildungsbereich nicht vertretbar. Schulen, Lehrkräfte und Eltern sollten sich nach Alternativen umsehen, die dem Schutz der Privatsphäre gerecht werden.

,regionOfInterest=(267,198)&hash=6b09ba291ef39bc72e25dff163ab2d9c9d6cff796f82c8b6647f659134332c55#)

,regionOfInterest=(1005,585)&hash=50654f920e8a4ff0d91b61439570ce284204e789fe4594036d25869137c2d1b0#)

,regionOfInterest=(1256,559)&hash=431b8db82485484fd1097905c8f95fcbf7ad5792be9b5e3b0f1be5d8fcbc6b50#)

![waipu.tv Comfort nur 1 Euro pro Monat [mehr als 230 TV-Sender, 200+ in HD]](https://www.macerkopf.de/wp-content/uploads/2025/06/waipu190625.jpg)

![SEO-Relaunch: 7 Punkte, die nicht verhandelbar sein dürfen! [Search Camp 377]](https://blog.bloofusion.de/wp-content/uploads/2025/06/Search-Camp-Canva-377.png)

![Das HR-Power-Pack: SEO, SEA + Social Ads für die Mitarbeitergewinnung [Search Camp 376]](https://blog.bloofusion.de/wp-content/uploads/2025/05/Search-Camp-Canva-376.png)

![SEO-Monatsrückblick Mai 2025: AIOs, AI Mode, llms.txt + mehr [Search Camp 375]](https://blog.bloofusion.de/wp-content/uploads/2025/06/Search-Camp-Canva-375.png)

![Deals: XL-Eismaschine - Dieses starke Gerät hat das Zeug ein wahrer Sommer-Hit zu werden! [Anzeige]](https://images.cgames.de/images/gamestar/4/klarstein-sweet-swirl-eismaschine-teaser_6359887.jpg?#)

:quality(80)/p7i.vogel.de/wcms/f9/41/f9414ce31e8109abe69fe576bf3bfdcb/0125224403v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/09/6a/096ad833b4ff28862dfb18e0dc3ea094/0125079793v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/f5/6a/f56a8dc563be39d4430039d1a931f114/0124922822v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/57/10/5710f3147838b737126b59f13e6fcf62/0125079681v2.jpeg?#)