Air Gapping Comms para Robots "Malignos"

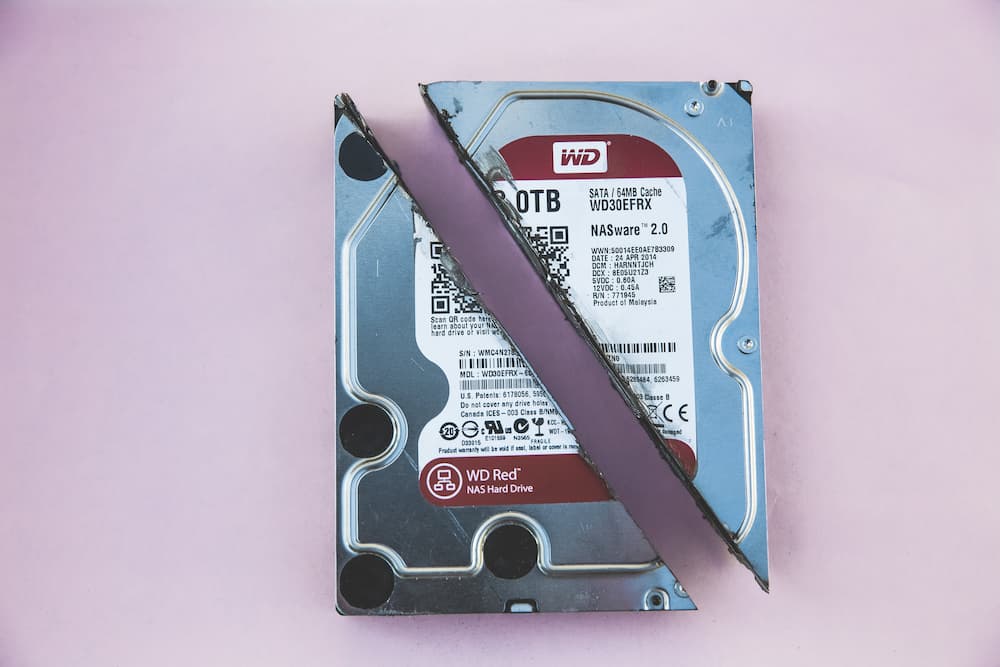

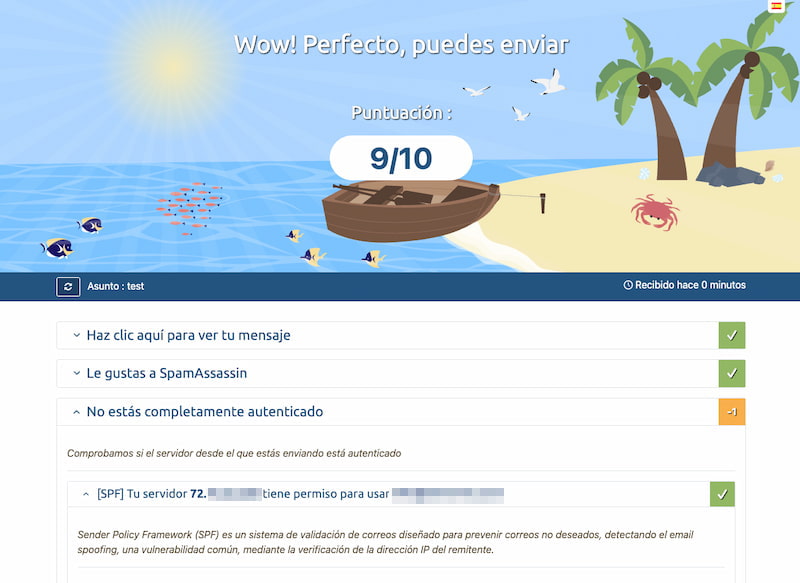

Aunque pudiera parecer que con la parte anterior iba a acabar esta historia, la verdad es que no es así. La plataforma de juegos de Prison Break nos abre un universo de posibilidades para testear cómo podemos detectar a un atacante controlando nuestros "robots" por medio de ataques de Prompt Injection y Jailbreak, o cómo le está dando comandos desde un C&C, y claro, el universo que se abre de posibilidades para un ataque es enorme, incluidas las específicas del propio hardware de los robotsFigura 1: Air Gapping Comms para Robots "Malignos"Esto nos lleva a la película de Terminator, de mi infancia, donde un C&C con una inteligencia por encima de la humanidad, llamada Skynet, tiene controlados y coordinados a unos robots asesinos muy malvados, llamados T-800, T-1000, etcétera. Los Terminators.Figura 2: Terminator reparándoseEn esta parte, vamos a terminar de contar la historia de la charla, pero antes de meterte de lleno en el tema de hoy, es importante que te leas los artículos anteriores de la charla de "Laife gets Better" que todos forman una bonita historia, no sé si de terror, de un futuro distópico o de una realidad que vamos a enfrentarnos más pronto que tarde. ¡Quién sabe!BASIC 1.0 Copilot para AMSTRAD CPC 6128Sentimetrics: Detector de Deepfakes basado en las emociones de la comunicación al estilo Blade RunnerCloned Voice Detector & HashVoice: Sellado de audios con esteganografíaMy Giant Sarcastic "Robot" Mode & Aura Role Play RecommenderI, Robot: El problema de Shadow AI y las Botnets de Robots con IAAdivina, adivinanza: ¿Está un robot con IA pasándole un mensaje oculto a otro robot con IA?Estego & Cripto sólo al alcance de Deep Reasoning AIAir Gapping Comms para Robots "Malignos"Y ahora, sí, ya podemos volver a los Terminators, que son unos robots muy especiales, y que como habéis visto en el vídeo que os he dejado, tienen unos sensores con unas capacidades diferentes a las que tenemos los humanos, así que se podrían comunicar utilizando otro tipo de formas, más allá de las empleadas en los ejemplos anteriores. Air Gapping CommsEs en ese punto donde las técnicas de Air Gapping, o de comunicaciones de dispositivos desconectados entran en funcionamiento. Hasta el momento hemos estado usando ejemplos de comunicaciones emitidas por micrófonos y altavoces que funcionan de manera estándar, donde el Prisionero A que envía el mensaje, y el Prisionero B que recibe la comunicación, no tienen capacidad de modular los sonidos que emiten, y que solo pueden modular los Tokens que quieren emitirse para formar las frases.Pero... ¿y si pudieran?Esa es una línea de investigación que en el mundo del hacking se lleva estudiando muchos años. Ahí, las técnicas de espionaje Tempest, y las comunicaciones Air Gapping sin redes de comunicaciones permiten establecer muchas formas de comunicación. Y muchas de ellas imperceptibles para un ser humano. Estos artículos hablan de cómo funcionan algunas de estas técnicas.Cómo robar claves de cifrado de curva elíptica en OpenPGP - GnuPG con técnicas TempestExtracción de claves GnuPG con el poder de tu mano (Jedi) DiskFiltration & USBee: Nuevas técnicas para exfiltrar datos de servidores desconectados #TempestRobar datos de servidores aislados usando GSM, RF o CalorCómo controlar un troyano en un equipo desconectado de la red usando SSIDs WiFi maliciosos Tempest: En busca de software y hardware más silenciosoDeep-Tempest: DeepLearning para reconstruir texto de imágenes captadas con técnicas TEMPEST en señales HDMI En todos esos artículos se producen filtraciones de datos por canales de señales WiFi, ondas de sonido, variaciones de calor, ondas electromagnéticas, señales de radio frecuencia, vibraciones en objetos físicos, cambios de colores en pantallas imperceptibles para humanos, etcétera. Solo necesitas tener un accionador en el emisor que te permita manipular una de las ene señales que puede emitir un dispositivo electromagnético y un receptor capaz de recibir esa señalar y medirla. Por ejemplo, en el estudio de DiskFiltration, los investigadores se basan para codificar una señal auditiva y permitir la comunicación de información, usando el ruido característico que genera cada disco duro al realizar operaciones de lectura, escritura o búsqueda. Siendo capaces de generar una señal auditiva concreta con un proceso de lectura o de búsqueda, sería posible generar un código binario que un equipo receptor escuchara.Figura 3: DiskFiltration White PaperEn este trabajo los investigadores utilizaron la operación de Seek para generar su código binario haciendo ruido, pero podría ser realizado con otras operaciones dependiendo de cada tipo de hardware que se utilice.Figura 4: Uso de las ondas acústicas de la operación Seek para codificar mensajesUna vez que se genera el código binario con esas señales, el equipo receptor lo único que debe hacer es permanecer al escucha como hacían los antiguos técnicos de los teletipos, para conseguir decodificar la señal que se está emitiendo por medio del

- BASIC 1.0 Copilot para AMSTRAD CPC 6128

- Sentimetrics: Detector de Deepfakes basado en las emociones de la comunicación al estilo Blade Runner

- Cloned Voice Detector & HashVoice: Sellado de audios con esteganografía

- My Giant Sarcastic "Robot" Mode & Aura Role Play Recommender

- I, Robot: El problema de Shadow AI y las Botnets de Robots con IA

- Adivina, adivinanza: ¿Está un robot con IA pasándole un mensaje oculto a otro robot con IA?

- Estego & Cripto sólo al alcance de Deep Reasoning AI

- Air Gapping Comms para Robots "Malignos"

- Cómo robar claves de cifrado de curva elíptica en OpenPGP - GnuPG con técnicas Tempest

- Extracción de claves GnuPG con el poder de tu mano (Jedi)

- DiskFiltration & USBee: Nuevas técnicas para exfiltrar datos de servidores desconectados #Tempest

- Robar datos de servidores aislados usando GSM, RF o Calor

- Cómo controlar un troyano en un equipo desconectado de la red usando SSIDs WiFi maliciosos

- Tempest: En busca de software y hardware más silencioso

- Deep-Tempest: DeepLearning para reconstruir texto de imágenes captadas con técnicas TEMPEST en señales HDMI

|

| Figura 3: DiskFiltration White Paper |

Como ultima reflexión, para terminar ya, uno de los pensamientos que teníamos es si no nos empezaremos a encontrar ya controles de seguridad basados en que no pueda venir un humano a hablar con un dispositivo con IA, y que dejemos atrás el famoso "I am not a Robot", para pasar al más moderno "I am not a Human", donde el reto debe resolverse en un tiempo que para un humano sería imposible, como este ejemplo donde hay criptografía, resolución de un problema cognitivo visual, y un tiempo para resolverlo más allá de lo que nosotros, pobres humanos, somos capaces.

![Los hashtags más usados en TikTok en el mundo [2025]](https://www.trecebits.com/wp-content/uploads/2024/04/tiktok-app-movil-150x150.jpg?#)

![Las redes sociales más usadas en España [actualizado 2025]](https://www.trecebits.com/wp-content/uploads/2023/03/redes-sociales-espana-150x150.jpg?#)

![Usuarios de redes sociales en España [actualizado 2025]](https://www.trecebits.com/wp-content/uploads/2023/03/espana-internet-redes-sociales-150x150.webp?#)